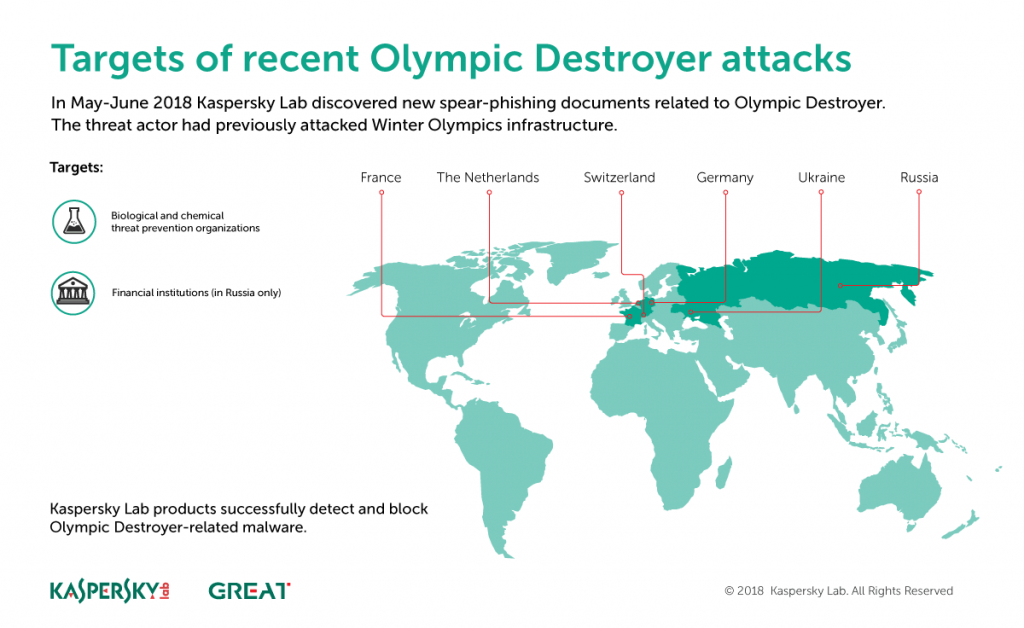

Специалисты «Лаборатории Касперского» предупредили, что активность возобновил вредонос Olympic Destroyer, использовавшийся для атак во время проведения зимних Олимпийских игр в Пхенчане. Новыми жертвами малвари становятся финансовые организации в России, а также лаборатории по предотвращению биологических и химических угроз в Европе и Украине.

По данным экспертов, атаки возобновились в мае 2018 года и продолжились в июне. Новая кампания по-прежнему основывается на рассылке таргетированых фишинговых писем с вредоносными вложениями. После открытия такого вложения, при помощи хитрости и социальной инженерии пользователя вынуждают включить макросы, что приводит к выполнению встроенного VBA-кода и обфусцированного скриплета Powershell. Тот применяется для расшифровки дополнительного пейлоада, HTA-файла с JScript, который загружается из облачного хранилища Microsoft OneDrive.

Malicious doc used in recent #OlympicDestroyer attacks references the Spiez Convergence conf: MD5: 0e7b32d23fbd6d62a593c234bafa2311

— Costin Raiu (@craiu) June 19, 2018

File Type: Microsoft Office Word

Last saved date: 2018-05-14 15:32:17 (GMT)

Known file name: Spiez CONVERGENCE.doc pic.twitter.com/ScmQOwY3D7

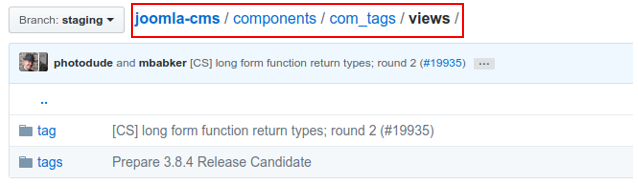

Судя по всему, злоумышленники также используют для размещения и контролирования малвари легитимные, но взломанные сайты. Так, обнаруженные во время анализа пути URI выглядели следующим образом:

- /components/com_tags/views

- /components/com_tags/views/admin

- /components/com_tags/controllers

- /components/com_finder/helpers

- /components/com_finder/views/

- /components/com_j2xml/

- /components/com_contact/controllers/

В этом было трудно не узнать структуру популярной CMS Joomla. К сожалению, специалистам пока не удалось выяснить, какие именно уязвимости используют против Joomla злоумышленники. Однако некоторые пейлоады хостились на серверах, работающих с очень устаревшей версией Joomla 1.7.3, датированной ноябрем 2011 года.

Исследователи отмечают, что обфускация всех решений выполнена с использованием тех же техник, которые применялись в ходе оригинальной кампании Olympic Destroyer.

При этом специалисты полагают, что атака на Олимпиаду и происходящее сейчас могут быть делом рук разных групп. Учитывая нынешний выбор целей, очевидно, что одних операторов Olympic Destroyer больше интересует финансовая выгода, тогда как другая группировка больше концентрируется на кибершпионаже.

Специалисты «Лаборатории Касперского» считают, что происходящее так же может быть результатом аутсорсинга кибератак, — практики, которая применяется не так уж редко. Еще один возможный вариант – намеренное оставление преступниками так называемых «фальшивых флагов», то есть это попытка отвлечь внимание специалистов от настоящих целей группировки и настоящих организаторов атак.

Дело в том, что еще после атаки на Олимпиаду в Пхенчане издание Washington Post и многие другие СМИ возложили ответственность за случившееся на российских правительственных хакеров. Но «Лаборатория Касперского» уже тогда сообщала об использовании «фальшивых флагов». К примеру, операторы Olympic Destroyer применяли в работе ряд инструментов, известных благодаря северокорейской группе правительственных хакеров Lazarus Group, а также решения ряда китайских хакерских групп. В новом отчете эксперты также сообщают, что группировка использует техники и методики, которые обычно ассоциируют с кампаниями российской хакерской группы APT28 (она же Fancy Bear, Pawn Storm, Strontium, Sofacy, Sednit и Tsar Team).

Напомню, что Olympic Destroyer является вайпером (от английского wiper, «чистильщик») и способен удалять критические для работы Windows системные сервисы, вмешиваться в процедуры восстановления данных. Из-за этого эксперты опасаются, что в настоящее время мы можем наблюдать лишь стадию рекогносцировки, за которой последует новая волна деструктивных атак «с новыми мотивами».