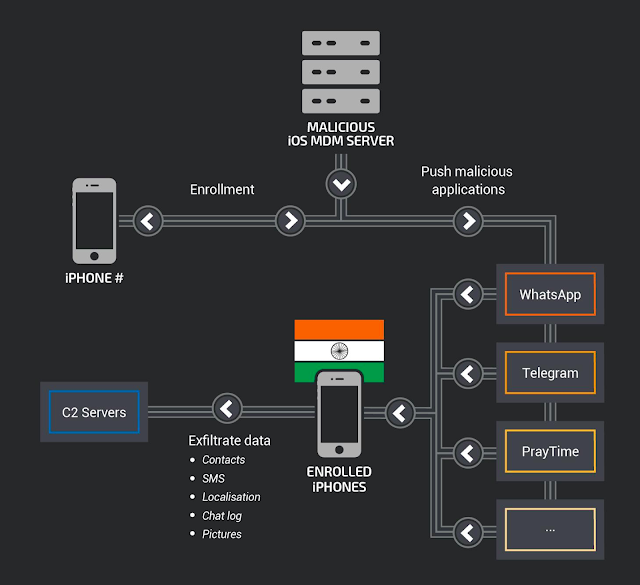

Специалисты Cisco Talos обнаружили высокотаргетированную вредоносную кампанию, направленную против 13 пользователей iPhone в Индии. Для заражения устройств своих жертв малварью злоумышленники использовали MDM-решения.

Управление мобильными устройствами (Mobile device management, MDM) — это набор сервисов и технологий, использующихся преимущественно в корпоративной среде. Так, MDM позволяет обеспечить контроль и защиту мобильных устройств, используемых организацией и ее сотрудниками. Также MDM нередко применяется для загрузки кастомных приложений на устройства сотрудников, так как часто подобные продукты зачастую невозможно разместить в iOS App Store из соображений безопасности или секретности.

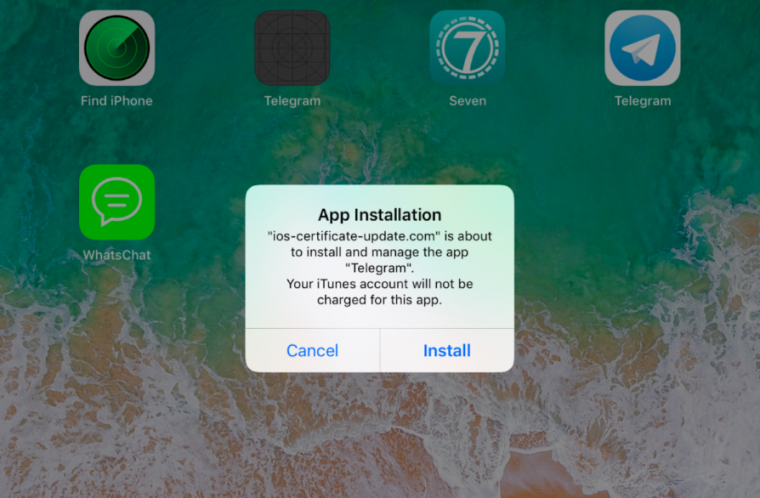

Вредоносная кампания, обнаруженная специалистами, затронула пользователей iOS от 10.2.1 до 11.2.6 и длилась с 2015 года. При этом для установления связи между iPhone и вредоносным сервером MDM требовалась предварительная установка поддельного сертификата из доверенного iOS хранилища. Исследователи признаются, что им не удалось понять, как именно преступники вынуждали своих жертв проделать все эти сложные операции. Возможно, злоумышленники получали физический доступ к устройствам, или задействовали сложную социальную инженерию.

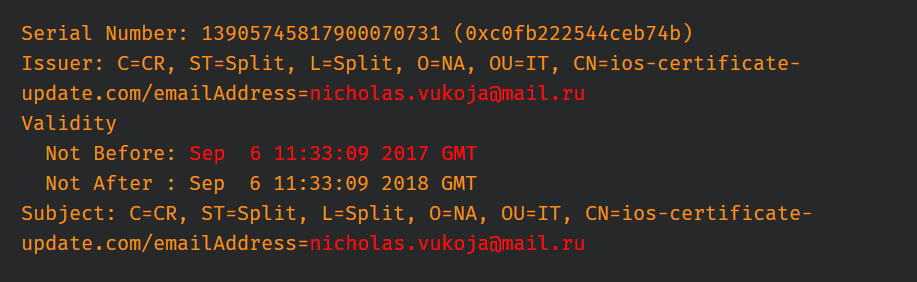

Экспертам удалось обнаружить два вредоносных сервера, связанных с этой кампанией, они располагались на доменах ios-certificate-update.com и wpitcher.com. Оба работали на базе опенсорсного mdm-server.

После того как устройства жертв «привязывались» к MDM-серверу атакующих, те начинали понемногу подменять легитимные приложения вредоносными версиями. Исследователи обнаружили четыре таких подмены: WhatsApp, Telegram, PrayTime и MyApp. Так как для внесения изменений в приложения преступники использовали sideloading-технику BOptions, функциональность приложений не страдала от внесенных в код изменений. С точки зрения пользователей, они работали как должно и не вызывали подозрений. На самом деле, вредоносные версии следили за своими жертвами, извлекая и передавая преступникам различную информацию о пострадавших.

Так, WhatsApp и Telegram собирали телефонные номера, серийные номера, контакты, фото, SMS-сообщения, данные о местоположении, а также сообщения из WhatsApp и Telegram. Приложение MyApp использовалось лишь для тестовых целей, а PrayTime похищало SMS-сообщения и теоретически могло показывать рекламу на зараженном устройстве. Принимая во внимание высокую таргетированность данной кампании и явную связь с кибершпионажем, исследователи выражают недоумение относительно последней функции. Ведь появление нежелательной рекламы насторожило бы пользователя зараженного устройства, поставив под угрозу всю операцию злоумышленников.

Специалисты Cisco Talos помогли инженерам Apple в расследовании происходящего. В итоге совместными усилиями удалось избавиться от нескольких связанных с атакующими сертификатов. При этом эксперты Cisco Talos отмечают, что преступники пытались оставлять так называемые «фальшивые флаги» и выдать себя за российских хакеров. В частности, специалисты обнаружили почтовые адреса на Mail.ru и русские имена.

Однако в Cisco Talos считают, что это лишь маскировка. Логи MDM-серверов и изучение поддельных сертификатов указывают на то, что злоумышленники находятся в Индии. Так, к вредоносным серверам были привязаны два устройства (test и mdmdev) с одним и тем же телефонным номером, принадлежащим Vodafone India. Очевидно, они принадлежали самим злоумышленникам и использовались для проведения тестов.