ИБ-специалисты NewSky Security обнаружили появление нового IoT-ботнета, который скомпрометировал более 18 000 устройств за один день. Вывод исследователей уже подтвердили их коллеги из компаний Qihoo 360 Netlab, Rapid7 и Greynoise.

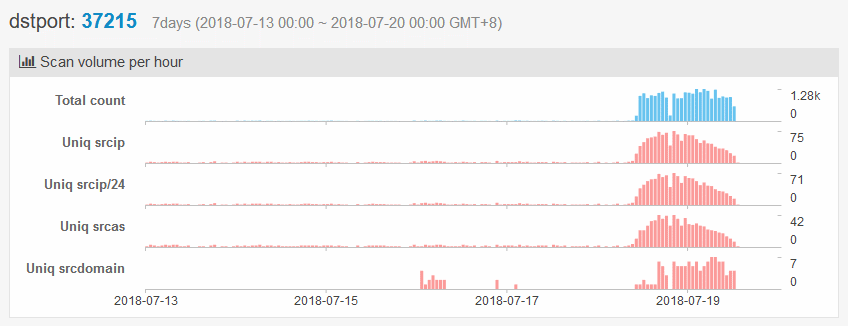

Специалисты сообщают, что ботнет строится на эксплуатации уязвимости CVE-2017-17215, затрагивающей роутеры Huawei HG532. По данным Netlab NetScan, массовое сканирование портов 37215, направленное на поиск данного бага, началось 18 июля 2017 года, и уже к вечеру этого дня ботнет заразил 18 000 устройств.

Специалист компании NewSky Security и известный эксперт в области IoT-безопасности Анкит Анубхав (Ankit Anubhav) рассказал журналистам Bleeping Computer, что разработчик новой IoT-малвари, скрывающийся под псевдонимом Anarchy, уже вышел с ним на связь и похвалялся своими достижениями. Хакер даже поделился с экспертом списком IP-адресов зараженных устройств.

Анубхав полагает, что ранее Anarchy был известен специалистам под именем Wicked. Дело в том, что у этого хакера сам Анубхав брал интервью для блога NewSky Security, а также его упоминали в своих отчетах специалисты Fortinet. Считается, что именно Wicked ответственен за разработку ряда вариаций малвари Mirai. К примеру, авторство ботнетов Wicked, Omni и Owari (Sora), которые ранее использовались для проведения DDoS-атак, приписывают именно ему.

Нужно отметить, что уязвимость CVE-2017-17215 не является чем-то новым, и это вовсе не 0-day. Напротив, ранее данный баг уже эксплуатировали две версии ботнета Satori, а также другие ботнеты, представляющие собой разные вариации на тему известной малвари Mirai, чьи исходные коды давно «утекли» в открытый доступ. Казалось бы, к настоящему моменту большинство пользователей должны были обновить свои устройства, а провайдеры должны были начать блокировать подозрительные сканирования портов 37215. Но, к сожалению, этого не произошло.

Кроме того, Anarchy сообщил ИБ-эксперту, что вскоре намеревается заняться эксплуатацией еще одной похожей и известной проблемы в роутерах Realtek (СVE-2014-8361), которую можно эксплуатировать через порт 52869. Вскоре после этого заявления, специалисты Rapid7 и Greynoise убедились, что злоумышленник не лгал: массовые сканирования, направленные против роутеров Realtek, уже начались.