Министерство Юстиции США предъявило формальные обвинения 34-летнему гражданину Северной Кореи Пак Чин Хёку (Park Jin Hyok, 박진혁 aka Jin Hyok Park и Pak Jin Hek), сообщив, что тот работает на правительство страны и ответственен, например, за массовые атаки шифровальщика WannaCry в 2017 году, атаку на Центробанк Бангладеш в 2016 году, взлом компании Sony Pictures в 2014 году и так далее.

По данным американских властей, Пак Чин Хёк является агентом северокорейской разведки и хотя официально он работает в компании Chosun Expo Joint Venture (которую в заявлении Минюста называют просто ширмой), вероятно, на деле он входит в известную хакерскую команду Lazarus Group, которую давно связывают с правительством Северной Кореи и многочисленными взломами криптовалютных бирж, банков, новостных агентств и так далее.

Свои заявления представители Минюста подкрепили детальным отчетом (PDF) на 179 страницах. Документ гласит, что изначально компания Chosun Expo Joint Venture, в которой работает обвиняемый, должна была стать совместным проектом властей Северной и Южной Кореи, однако вскоре северокорейское правительство отказалось от этой идеи и вышло из соглашения. При этом поддержка Chosun Expo Joint Venture была продолжена через третьих лиц, и предприятие расширилось, обзаведясь различными игровыми и игорными сервисами. В настоящее время компания имеет офисы в Северной Корее и Китае, а обвиняемый работал как в Китае, так и на родине (куда вернулся в 2014 году, незадолго до первых атак Lazarus Group).

Как уже было сказано выше, по мнению Министерства юстиции США, Chosun Expo Joint Venture – это подставная компания разведки КНДР. В документе следователи ссылаются на отчет организации северокорейских диссидентов, в настоящее время проживающих в Южной Корее. Они так же определяют Chosun Expo Joint Venture как «прикрытие для правительственных офицеров».

Следователи пишут, что в компании Пак Чин Хёк занимает должность простого разработчика игр и владеет Java, JSP, PHP, Flash и Visual C++. В отчете подчеркивается, что малварь Lazarus Group в основном написана на перечисленных языках.

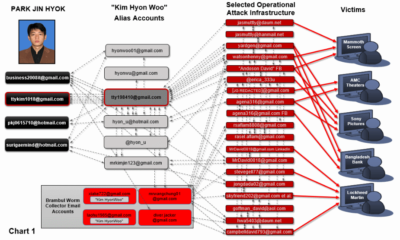

В докладе американских властей собрано огромное количество email-адресов, связанных с регистрацией различных доменных имен и покупками хостинга, использовавшихся в ходе кибератак. Также в документе перечислены IP-адреса управляющих серверов малвари Lazarus Group, аккаунты в социальных сетях, а также взломанные серверы, на которых размещались использованные для разных нападений вредоносы.

Прикладывая к этим спискам сложную инфографику, следовали рассказывают, что им удалось связать личные почтовые ящики и социальные сети Пака Чина Хёка с учетными записями, относящимися к деятельности Lazarus Group. Также им удалось обнаружить одну из фальшивых личностей подозреваемого (Kim Hyon Woo), которая и помогла правоохранителям распутать этот клубок. По мнению следователей, Пак был не единственным пользователем этой «личины».

«Связи между аккаунтами Chosun Expo Пака и аккаунтами Kim Hyon Woo включали общий доступ к зашифрованному архиву .rar, сохраненным учетным записям Kim Hyon Woo в адресной книге Chosun Expo, использование уведомлений о прочтении между этими наборами аккаунтов, использование общих имен и псевдонимов, а также, в числе прочего, доступ к этим аккаунтам осуществлялся с одних и те же IP-адресов», — гласит документ.

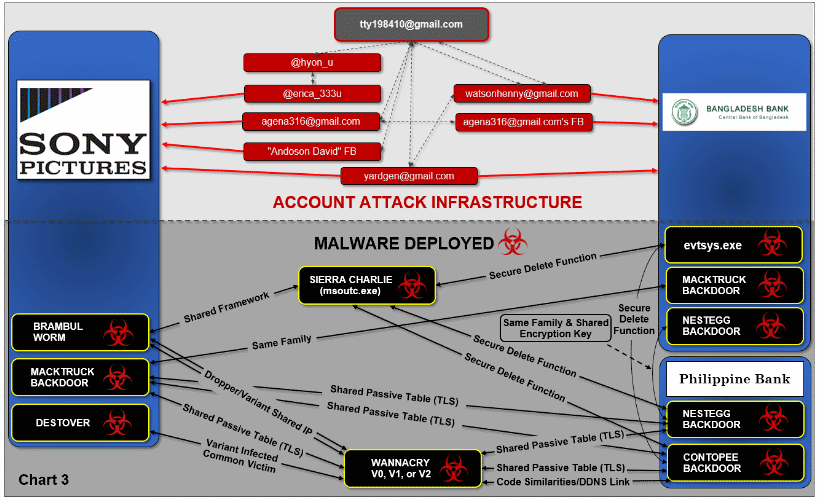

Также в Минюсте считают, что подозреваемый принимал участие в создании различных вредоносных инструментов Lazarus Group. Однако трудно сказать, над какой именно малварью тот мог работать, ведь за годы существования инструментарий хак-группы постоянно менялся, дополнялся и эволюционировал. На иллюстрации ниже можно увидеть связи между некоторыми атаками и инструментами группировки.

В докладе специалистов приводится множество вполне конкретных примеров таких связей. Так, разные образцы WannaCry и Trojan.Alphanc использовали в качестве управляющего сервера IP-адрес 84.92.36.96. Ранее этот адрес уже встречался ФБР и, в числе прочего, фигурировал в качестве командного сервера малвари, при помощи которой был атакован военный подрядчик Lockheed Martin. Стоит ли говорить, что этот инцидент, как и многие другие, связывают с Lazarus Group.

Также авторы документа обращают отдельное внимание на повторное использование кода, которое часто практикуют Lazarus Group. К примеру, один из самых распространенных фрагментов кода следователи называют FakeTLS. Его можно обнаружить в самой разной малвари группы: WannaCry, MACKTRUCK (использовалась для атаки на Sony Pictures), NESTEGG (использовалась для атаки на ЦБ Филиппин), Contopee (использовалась для атаки на ЦБ Филиппин и других атак на банки Юго-Восточной Азии).

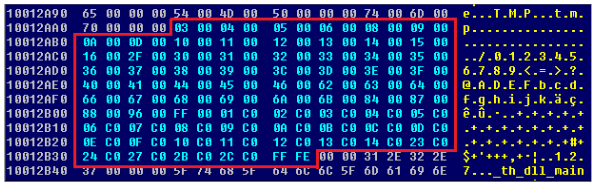

Судя по всему, FakeTLS, упомянутый в отчете, связан с фальшивым TLS протоколом, который ранее обнаруживали ИБ-специалисты. Этот кастомный протокол был создан членами Lazarus Group чтобы мимикрировать под соединения TLS, но на самом деле он использует собственную схему шифрования, чтобы скрыть похищенные у жертв данные в обычной передаче.

По итогам проведенного расследования и предъявленных обвинений, Министерство Финансов США ввело санкции против Пак Чин Хёка лично, а также против компании Chosun Expo Joint Venture. Кроме того, в общей сложности подозреваемому грозит около 25 лет тюрьмы, если тот когда-нибудь окажется в руках американской системы правосудия.