Специалист компании CSL Себастьян Кастро (Sebastián Castro) нашел способ подменять относительный идентификатор (Relative Identifier, RID) в Windows, что позволяет получить права админа и добиться устойчивого присутствия в системе.

Интересно, что впервые об этой технике стало известно еще в декабре 2017 года, однако, несмотря на легкость эксплуатации и всю серьезность проблемы, эта новость осталась никем незамеченной. В частности, специалист выступал с докладом на таких мероприятиях, как Sec-T, RomHack, и DerbyCon.

Также Кастро описал проблему в своем блоге и, по его словам, до этого в сети не было документации об этом баге. Впрочем, Кастро уверен, что о найденной им проблеме известно далеко не только специалистам CSL.

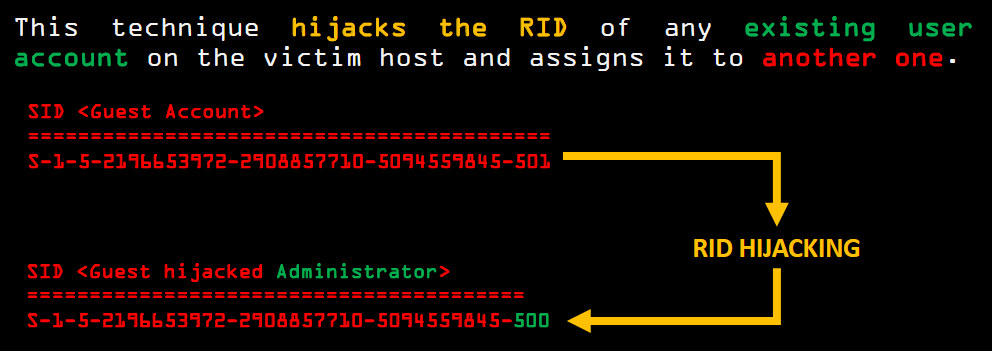

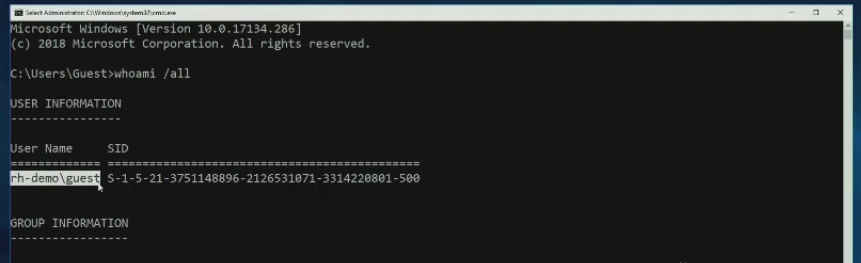

RID — это уникальное порядковое число, присвоенное учетной записи (пользователя, компьютера или группы) уполномоченным центром SA. Фактически RID добавляется в конец SID (Security Identifier, SID). Так, RID учетной записи администратора всегда имеет значение 500, а RID для учетной записи гостя имеет значение 501.

Кастро обнаружил, что модифицировав ключи реестра, в которых хранится информация об аккаунтах Windows, можно изменить присвоенный учетной записи RID, выдав аккаунту другой идентификатор и другие права. Подобная техника может быть крайне полезна хакерам, которые уже проникли в систему и теперь пытаются повысить свои привилегии. Подмена RID позволит выдать бэкдору права SYSTEM и надежно закрепиться в системе жертвы, ведь изменения в ключах реестра сохранятся и после перезагрузки.

Проблеме подвержены множество версий Windows от XP до 10, а также от Server 2003 до Server 2016. Кастро отмечает, что заметить такую атаку может быть весьма сложно, ведь осуществить ее можно при помощи штатных ресурсов ОС, не привлекая внимания жертвы и защитных механизмов. В то же время специалист уверен, что криминалисты с легкостью обнаружат такую подмену (если будут знать, где искать), ведь если SID гостевого аккаунта вдруг заканчивается на 500, это верный признак того, что кто-то «пошаманил» с реестром.

Специалисты CSL уже подготовили модуль для Metasploit, автоматизирующий такие атаки (разумеется, для тестовых целей).

Кастро рассказывает, что разработчиков Microsoft давно уведомили о проблеме, однако специалисты так и не получили никакого ответа, то есть уязвимость пока не исправлена. Нужно сказать, что сам исследователь связывался со многими аналитиками малвари и узнавал у них, не пользуются ли какие-либо вредоносы данной техникой, но пока никто не обнаруживал малварь, подменяющую RID.