Исследователи Malwarebytes рассказали о малвари OSX.SearchAwesome, которая распространяется через торренты под видом крякнутых приложений.

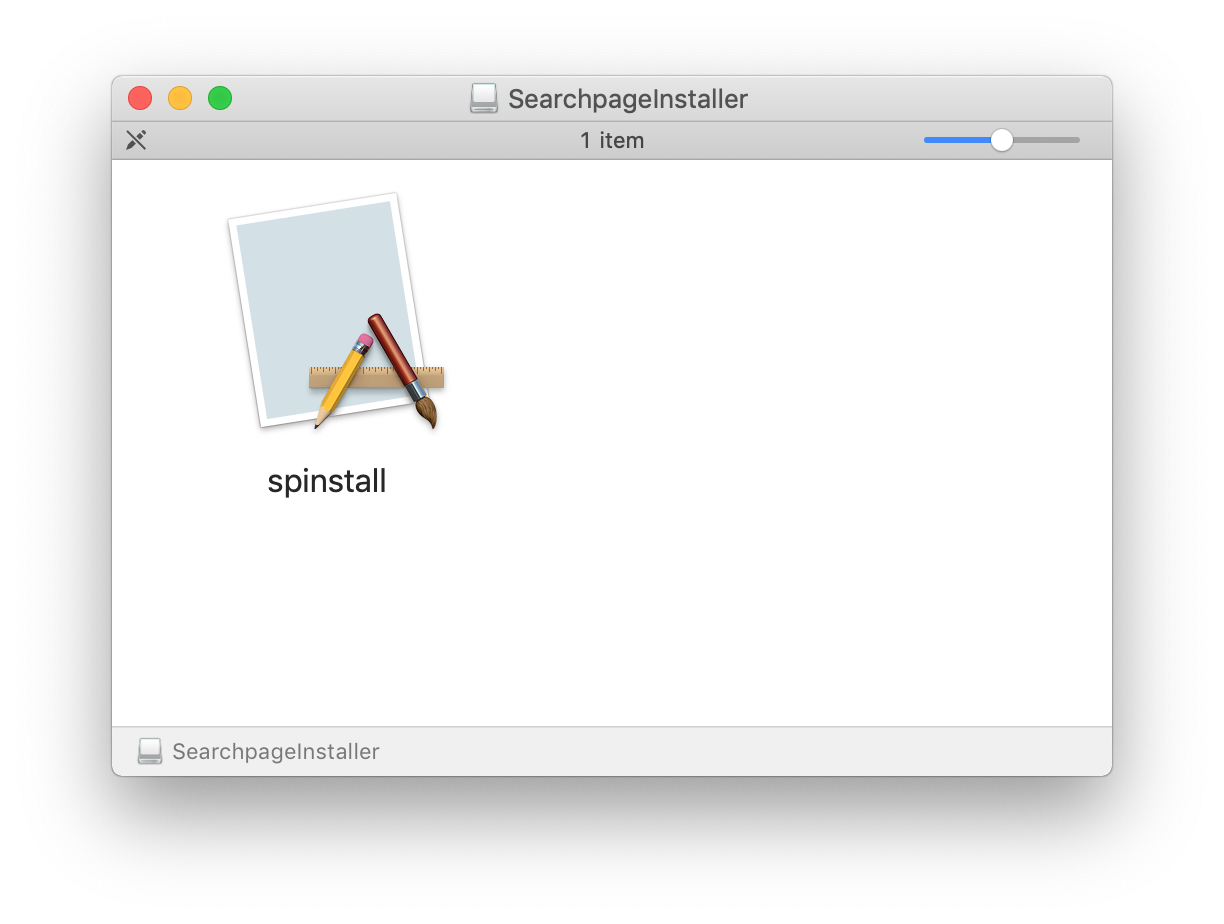

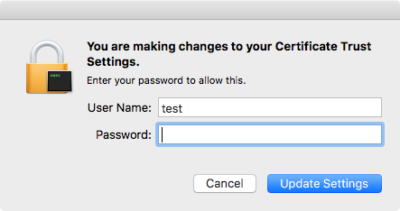

Загруженный вредонос практически никак не маскируется под легитимный установщик обычного ПО и представляет собой обычный файл disk image. Если пользователя это не настораживает, и он решает все равно начать установку, OSX.SearchAwesome установит скрытые компоненты и затем попросит жертву подтвердить изменения в Certificate Trust Settings и попросит разрешить компоненту spi вносить изменения в сетевую конфигурацию.

Также как и другая адварь, spinstall инсталлирует приложение и агенты, один из которых (spid.plist) создан для запуска spi.app. Однако он не обеспечивает поддержания работы приложения, то есть пользователь может принудительно завершить его работу, хотя приложение вновь откроется после следующего входа в систему.

Еще один агент, spid-uninstall.plist, следит за возможным удалением малвари. И если удаление каким-то образом произошло, он стремится «затереть» все оставшиеся в системе следы вредоноса.

Кроме того, OSX.SearchAwesome устанавливает на зараженную машину mitmproxy, инструмент для перехвата, изучения и модификации трафика. Малварь использует его для атак типа man-in-the-middle (MitM) и, вооружившись разрешениями на изменения в Certificate Trust Settings, вмешивается как в незашифрованный, так и в зашифрованный трафик жертвы. Малварь внедряет рекламный JavaScript, подгружающийся с вредоносного сайта, в каждую веб-страницу, которую посещает жертва.

Исследователи отмечают, что даже если сработал деинсталлятор, после себя малварь все равно оставляет на машине mitmproxy и сертификат, который используется для работы с зашифрованным трафиком.

Эксперты Malwarebytes предупреждают, что пока OSX.SearchAwesome может казаться не слишком опасным, однако учитывая тот факт, что вредоносный скрипт подгружается с удаленного сервера, на смену «безобидной» рекламе в любой момент могут прийти фишинговые страницы или более серьезная малварь.

«Внедренный скрипт может делать что угодно, от майнинга криптовалюты до перехвата данных из браузера, кейлоггинга и так далее. Хуже того, сама малварь способна незаметно перехватывать информацию, используя MitM-атаки, и для этого ей нет нужды полагаться на JavaScript и модификацию трафика», — резюмируют специалисты.