Содержание статьи

Xakep #235. Возрождение эксплоит-китов

Куча багов в Windows 10

Октябрьское обновление для Windows 10 (1809), похоже, войдет в историю как одно из наиболее проблемных. После его установки у пользователей проявлялись самые разные баги.

Удаление файлов

Сначала выяснилось, что в некоторых случаях апдейт удаляет файлы из папок с документами и картинками. О проблеме массово сообщали сами пользователи в социальных сетях на форумах поддержки Microsoft.

Пострадавшие попытались самостоятельно разобраться в причинах происходящего. Так, один пользователь сообщил в Twitter, что если файлы отсутствуют в облачном хранилище OneDrive, но есть на диске, то с обновлением Windows они будут потеряны. Новая версия ОС попросту перезаписывает файлы, если они хранятся в пользовательском каталоге (C:\Users\user\Documents\).

В итоге всем было рекомендовано проверять наличие иконки OneDrive рядом со значком каталога, а если ее нет, срочно делать бэкап или хотя бы копировать данные в другой каталог, пока Windows не начала обновляться. По признанию Microsoft, примерно в 0,01% случаев после установки апдейта 1809 в пользовательском каталоге users\User действительно стирались файлы.

Несовместимость драйверов

Вскоре стало ясно, что удаление файлов было далеко не единственной проблемой. После того как инженеры Microsoft отменили апдейт и забрали его на «доработку», новую версию обновления выложили для участников программы Microsoft Insider. Оказалось, что эта версия провоцирует появление BSOD на компьютерах и ноутбуках производства HP.

Их владельцы жаловались, что после обновления ОС демонстрирует «синий экран смерти» с ошибкой WDF_VIOLATION. Издание Bleeping Computer сообщило, что у большинства пользователей сбой вызывал файл C:\Windows\System32\drivers\HpqKbFiltr.sys, то есть один из драйверов клавиатуры. Впрочем, нашлись и такие люди, у которых BSOD появлялся безо всякого HpqKbFiltr.sys, а просто после установки осеннего обновления.

Отказ аудио

Еще один баг обнаружил Лоуренс Абрамс (Lawrence Abrams), основатель и владелец уже упомянутого ресурса Bleeping Computer. Он обратил внимание, что на Reddit, официальных форумах Microsoft и в социальных сетях множатся сообщения от людей, у которых после октябрьского «вторника обновлений» пропал звук. Владельцы проблемных систем получали от Windows 10 лаконичное сообщение «Аудиоустройство не установлено», причем на машине могли использоваться абсолютно любые аудиодрайверы (Realtek, Intel и так далее), баг возникал в любом случае.

Один из сотрудников Microsoft подтвердил, что компания непродолжительное время распространяла некорректные драйверы (аудиодрайвер Intel) через Windows Update. Как только начали поступать жалобы, раздача проблемного обновления прекратилась. В итоге пользователям, работающим на Windows 10 версии 1803 и выше, порекомендовали проверить, установлен ли в их системе некорректный драйвер, и, если нужно, исправить проблему.

Проблема с архивами ZIP

Когда казалось, что хуже стать уже не может, в Windows 10 (1809) нашли еще один баг, связанный со встроенной в ОС функциональностью и распаковкой архивов ZIP.

Так, во время распаковки архива операционная система должна спрашивать у пользователя, нужно ли перезаписать существующие файлы, если в указанной директории уже содержится данный контент. Однако версия 1809 ничем подобным у пользователя не интересовалась. Если попытаться распаковать архив (или перетащить один из файлов архива в новое место) туда, где уже существуют те же самые файлы, ОС попросту перезапишет их, ни о чем не предупреждая.

Первыми проблему заметили пользователи Reddit, и, похоже, этот баг проявляется не у всех. В частности, журналисты Bleeping Computer сообщили, что им не удалось воспроизвести проблему у себя. К тому же один из инженеров Microsoft заверил пользователей в Twitter, что баг уже был устранен в грядущей Windows 10 Build 18234.

Тем не менее пользователи Reddit и специалисты Bleeping Computer советовали пользователям на всякий случай быть осторожнее при действиях с архивами.

30 000 000 поисковых запросов в день

-

Популярность поисковика DuckDuckGo продолжает медленно, но верно расти. Разработчики сообщили, что в этом месяце поисковый сервис преодолел важную отметку в 30 000 000 поисковых запросов в день.

-

К отметке 10 000 000 запросов в день поисковик шел 7 лет, после чего на достижение 20 000 000 запросов потребовалось еще 2 года, а новый рубеж был взят всего через год после этого. Компания с гордостью отмечает, что прирост трафика с каждым годом продолжает ускоряться.

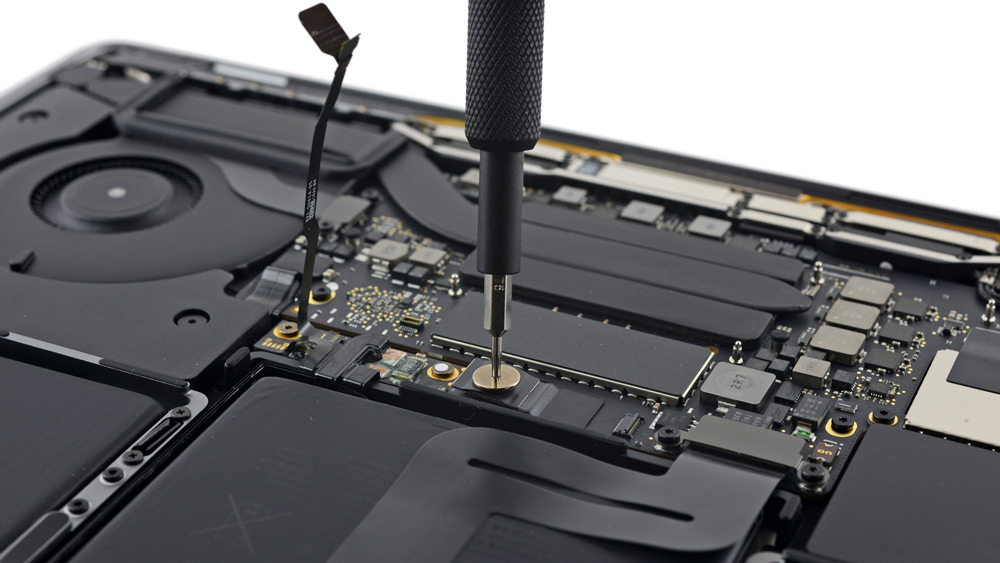

Apple против ремонта

Инженеры Apple разработали софтверную блокировку, которая должна положить конец ремонту компьютеров компании в неавторизованных сервисах. Новые устройства будут содержать механизм, который лишит их работоспособности при попытке неофициального ремонта. Однако этот механизм пока неактивен.

В распоряжении редакции издания Vice Motherboard оказался документ, который Apple передала в авторизованные сервисы в конце сентября текущего года. Речь в документе идет о новых компьютерах Apple с чипом T2, а именно iMac Pro и MacBook Pro 2018 года.

Софтверный «замок» может активироваться при любой попытке ремонта, включая замену дисплея ноутбука, центральной платы, топкейса (клавиатуры и тачпада) и панели Touch ID. На iMac Pro блокировка произойдет при замене флеш-памяти или материнской платы.

Чтобы этого избежать, нужно запустить специальную утилиту AST 2 System Configuration suite, которая будет в распоряжении официальных сервисов, и лишь тогда «ремонт будет полностью завершен», говорится в документе. Эта утилита проверяет, правильно ли работает компьютер, причем тестирует не только софт, но и железо: блоки питания, дисплей, оперативную память, систему охлаждения. Для ее запуска нужно обязательно подключиться к облачному серверу Apple Global Service Exchange (GSX), который требует входа через учетную запись авторизованного сотрудника.

Если компьютер «превратился в кирпич» после неавторизованного ремонта, вернуть его к жизни смогут только в официальном Apple Store либо в авторизованном сервисном центре, где сотрудники запустят Apple Service Toolkit 2.

Как выяснили эксперты iFixit, нововведение пока не вступило в силу. Исследователи специально приобрели новый Macbook Pro 2018 13″ c тачбаром, разобрали и поменяли дисплей, затем обновили ОС до Mojave и поменяли материнскую плату. Ни одно из этих действий не привело к блокировке.

Похожий механизм уже работает в последних моделях iPhone: при замене кнопки «Домой» функция Touch ID не будет работать до тех пор, пока телефон не пройдет калибровку на так называемой Horizon Machine. Дело в том, что в последних моделях iPhone кнопка Touch ID привязана к чипу A7, так что чип не «узнает» новую кнопку без специальной настройки.

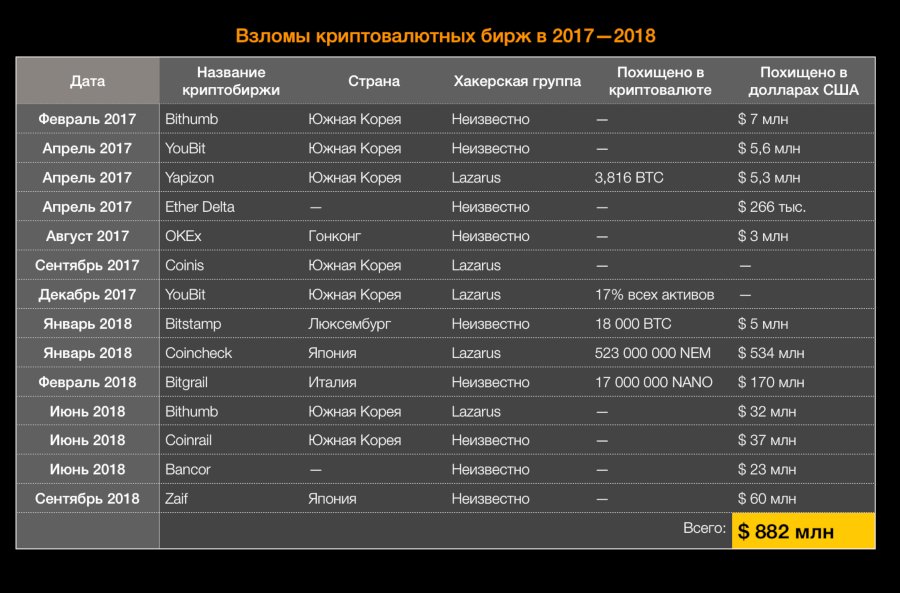

Ущерб от 14 кибератак на криптобиржи составил 882 миллиона долларов

-

Эксперты Group-IB оценили ущерб от целевых атак на криптовалютные биржи в 2017 году и первые девять месяцев 2018 года. По данным экспертов, за этот период были взломаны как минимум 14 обменников, а общий ущерб от атак составил около 882 000 000 долларов.

-

В 2017 году и первые девять месяцев 2018 года были взломаны 14 бирж, и 5 из них атакованы северокорейской хакерской группой Lazarus. В том числе японская биржа Coincheck, потерявшая 534 000 000.

-

За последние полтора года северокорейская группа Lazarus атаковала как минимум 5 криптобирж: Yapizon, Coinis, YouBit, Bithumb, Coincheck.

-

В большинстве случаев при атаках на криптобиржи хакеры используют традиционные инструменты и схемы, такие как целевой фишинг, социальная инженерия, загрузка вредоносных программ, дефейс сайта.

-

Основной вектор проникновения в корпоративные сети криптобирж — целевой фишинг, на него приходится 56% украденных средств.

-

Крупная фишинговая группировка похищает около 1 000 000 долларов в месяц.

-

В 2017 году было похищено более 10% всех привлеченных инвестиций, а 80% проектов не выполнили обязательства перед инвесторами и исчезли после сбора средств.

Малварь из НИИ

Компания FireEye опубликовала детальный отчет, рассказывающий об изучении вредоноса Triton (он же Trisis), который атаковал объекты критической инфраструктуры. По данным New York Times, одна из атак была направлена на саудовское предприятие нефтехимического профиля, принадлежащее компании Tasnee. В отчете исследователи FireEye делают вывод, что малварь каким-то образом связана с Россией и ФГУП «Центральный научно-исследовательский институт химии и механики» (ЦНИИХМ).

Напомню, что Triton был обнаружен в конце 2017 года. Тогда сообщалось, что малварь используется для атак на контроллеры систем инструментальной безопасности Triconex (Triconex Safety Instrumented System) производства Schneider Electric. Эти решения нужны для мониторинга технологических процессов на предприятиях и безопасного восстановления или завершения работы оборудования при возникновении сбоев и потенциально опасных ситуаций.

Специалисты FireEye, Dragos и Symantec писали, что Triton используется для фактических атак, однако не раскрывали названия пострадавших организаций и стран, где те базируются. При этом аналитики FireEye были убеждены, что за созданием Triton стоят хорошо финансируемые «правительственные хакеры», обладающие всеми необходимыми ресурсами для проведения подобных атак.

В новом отчете аналитики FireEye рассказывают о собранных ими уликах, которые были обнаружены при более детальном изучении случаев применения Triton. И исследователи выражают уверенность, что московский ЦНИИХМ имеет какое-то отношение к этим атакам. Фактически исследователи не связывают ЦНИИХМ с самим Triton, но заявляют, что Центральный научно-исследовательский институт химии и механики имеет некое отношение к хакерской группе TEMP.Veles. Именно эта группировка, по мнению FireEye, стоит за созданием Triton, и ряд других ее инструментов (также задействованных во время атак) удалось проследить до российского НИИ.

Аналитики приводят в отчете следующие аргументы в поддержку своей теории:

- PDB-путь одного из файлов содержал строку, похожую на уникальный псевдоним или имя пользователя; это имя/псевдоним вывели исследователей на неназванного ИБ-эксперта и бывшего профессора ЦНИИХМ;

- вредоносная активность сканеров и мониторов TEMP.Veles привела к IP-адресу 87.245.143.140, который принадлежит ЦНИИХМ;

- многие связанные с Triton файлы содержат кириллические имена и другие артефакты;

- время создания файлов малвари хорошо соотносится с рабочим временем часового пояса, в котором расположена Москва;

- по мнению исследователей, ЦНИИХМ обладает достаточными институциональными знаниями и персоналом, который мог бы создать Triton и координировать операции TEMP.Veles.

Впрочем, исследователи все же пишут, что нельзя сбрасывать со счетов возможность того, что кто-то из сотрудников ЦНИИХМ связан с группой TEMP.Veles и занимался вредоносной активностью на рабочем месте без чьего-либо ведома.

IBM и Red Hat объявили о грядущем слиянии

Сумма сделки составит порядка 34 миллиардов долларов США, то есть IBM готова заплатить 190 долларов США за одну акцию Red Hat, хотя сейчас капитализация компании оценивается в 20,5 миллиарда долларов. Слияние уже одобрено руководством обеих компаний.

«Приобретение Red Hat может изменить правила игры. Это меняет всю ситуацию на рынке облачных технологий. IBM станет поставщиком гибридных облачных сервисов номер один в мире и предложит компаниям единое открытое облачное решение, способное раскрыть всю ценность облачных технологий для их бизнеса»,

— гендиректор IBM Джинни Рометти (Ginni Rometty)

Шпионские чипы в китайском железе

В середине октября 2018 года издание Bloomberg опубликовало серию статей, в которых рассказывалось о китайских шпионских чипах, которые якобы встраивают в серверы компании Supermicro прямо на заводе. По свидетельствам многочисленных анонимных источников издания, около 30 компаний, включая Amazon, Apple, ВМС США и ЦРУ, могли использовать серверное оборудование, модифицированное на фабрике производителя в Китае.

Однако нашлось крайне мало неанонимных источников, готовых подтвердить выводы Bloomberg. К примеру, в собственных выводах в итоге усомнился эксперт по аппаратной безопасности Джо Фитцпатрик, который консультировал Bloomberg в расследовании и был одним из немногих названных источников. Фитцпатрик нашел в вышедшей статье свои слова (в которых он не слишком уверен, поскольку многие вещи попросту предполагал), которые, по сообщению журналистов, подтвердили семнадцать неназванных источников. Но в данном позже интервью эксперт усомнился в существовании всех этих источников в принципе.

При этом большинство якобы пострадавших компаний и вовсе сообщали, что никакой проблемы с китайскими «закладками» в железе не существует и, следовательно, их все это не касается. Той же версии придерживаются и представители Supermicro, которые заявили, что им неизвестно о наличии каких-либо неоригинальных компонентов в их продукции и их клиенты никогда не сообщали о подобных находках.

Стоит отдельно заметить, что представители Amazon и Apple тоже отрицают, что их серверы были скомпрометированы. Более того, ответные заявления компаний изобилуют деталями, где пункт за пунктом разбирается статья Bloomberg и неправота журналистов.

Высказался о происходящем и глава Apple. Тим Кук обозначил свой взгляд на ситуацию в интервью изданию Buzzfeed News. «Я считаю, им стоит отозвать этот материал. В их публикации нет правды об Apple. Им стоит поступить правильно», — заявил Кук. Кроме того, CEO Apple рассказал, что был плотно вовлечен в эту историю с самого ее начала:

«Я лично говорил с репортерами Bloomberg и Брюсом Сьюэллом, который тогда был главой нашего юридического отдела. Мы с ними четко обозначили, что ничего подобного не было, мы ответили на все их вопросы. Каждый раз, когда они связывались с нами, история менялась, и каждый раз наши расследования не приносили никаких результатов».

Говоря о «расследованиях», Кук пояснил, что специалисты Apple долго и упорно искали признаки компрометации, хотя репортеры Bloomberg не предоставляли компании никакой конкретики о том, где именно нужно искать вредоносные чипы.

«Мы перевернули компанию вверх дном. Email-поиски, записи дата-центров, финансовые данные, информация о поставках. Мы криминалистически проверили компанию и копали очень глубоко, но каждый раз приходили к одному и тому же выводу: этого не было; это неправда».

Стоит сказать, что вскоре после публикации этих слов Тима Кука представители Bloomberg сообщили, что официально отзывать свои публикации они не намерены.

96% сайтов на WordPress работают на актуальных версиях движка

-

В США состоялась конференция DerbyCon, где разработчики популярнейшей CMS WordPress рассказали немало интересного и подвели своеобразный промежуточный итог своей работы по повышению безопасности платформы.

-

По их словам, одним из переломных моментов в вопросах защиты пользователей стало внедрение механизма автоматического обновления в WordPress 3.7. К тому же о необходимости обновлений администраторам теперь напоминает даже Google. В результате на сегодняшний день 96% сайтов на WordPress используют четвертую версию платформы.

Обход блокировки в iOS

В этом месяце испанский ИБ-специалист Хосе Родригес (Jose Rodriguez) продемонстрировал публике сразу три разных способа обхода блокировки экрана в iOS. Стоит сказать, что до этого Родригес неоднократно обнаруживал в мобильной ОС Apple аналогичные недочеты.

Первый способ, обнаруженный исследователем, позволял просматривать адресную книгу и все фотографии на устройстве пользователя. Родригес воспользовался возможностью активировать Siri с заблокированного телефона и скомбинировал это с новой функцией VoiceOver (режим для людей с дефектами зрения, в котором телефон при нажатии зачитывает вслух отображаемую на экране информацию). В итоге Родригес умудрился заставить телефон показывать контакты из адресной книги и фото из «Фотопленки».

Второй способ также полагался на использование VoiceOver, но на этот раз специалист злоупотребил опцией Answer by SMS, то есть ответом на звонок с помощью текстового сообщения. В результате потенциальный злоумышленник получал возможность не только просматривать любые изображения на телефоне жертвы, но и пересылать их себе.

Третий способ обхода экрана блокировки получился совсем обидным для инженеров компании Apple. Дело в том, что Родригес обнаружил новый баг спустя всего несколько часов после релиза новой iOS 12.1.

На этот раз специалист воспользовался представленной в новой версии ОС функцией Group FaceTime, которая позволяет организовывать коллективные видеочаты для групп до 32 человек. Этот метод работает без привлечения к делу Siri и не использует функцию VoiceOver. Впрочем, как и в первых двух случаях, злоумышленнику по-прежнему нужно иметь физический доступ к устройству.

Атакующему нужно позвонить на iPhone жертвы с другого iPhone (если номер неизвестен хакеру, его можно спросить у ассистента Siri). Затем, когда на звонок ответят, нужно инициировать видеочат FaceTime, обратиться к меню в правом нижнем углу и выбрать опцию «Добавить человека» (Add Person). После нужно нажать на иконку + и получить доступ к полному списку контактов на целевом iPhone. Вот и все, блокировка обманута, можно просмотреть детальную информацию о каждом контакте.

Излюбленные бренды фишеров: Microsoft, PayPal, Netflix

Специалисты компании Vade Secure провели исследование и выявили, какие бренды чаще становятся «ширмой» для злоумышленников и используются во время проведения фишинговых атак.

-

В третьем квартале 2018 года количество фишинговых атак возросло на 20,4%.

-

Чаще всего фишеры используют бренды Microsoft, PayPal, Netflix, Bank of America и Wells Fargo.

-

Связанный с Microsoft фишинг — это попытки выманить у пользователей учетные данные от Office 365, One Drive и Azure.

-

Большинство фишинговых рассылок приходится на вторник и четверг, тогда как связанные с Netflix атаки более активны в воскресенье, когда пользователи отдыхают дома.

Google+ закрывается

Компания Google объявила о скором закрытии социальной сети Google+ в силу низкой вовлеченности пользователей, а также из-за бага, который открывал возможность утечки личной информации для 500 тысяч аккаунтов. И хотя нет свидетельств того, что этим багом действительно кто-то воспользовался, компания приняла решение постепенно прекратить работу Google+ для широкой аудитории. Закрытие социальной сети будет длиться десять месяцев и должно завершиться в середине 2019 года.

В ходе аудита кода (проект «Стробоскоп» — Project Strobe) компания обнаружила в одном из API баг, который мог привести к утечке личных данных из аккаунтов Google+. Ошибка позволяла другим приложениям, установленным у пользователя, получать доступ к API Google+ для чтения непубличной информации о друзьях жертвы (такой как имя, возраст, пол, адрес электронной почты и место работы). Никакие другие данные, которые пользователь передавал в Google+, включая записи, сообщения, содержимое G Suite (Google Apps for Work) и телефонные номера, багу подвержены не были.

Известно, что уязвимость существовала в коде с 2015 года по март 2018 года, после чего ее наконец обнаружили и исправили. Поскольку Google хранит логи API для Google+ только две недели, оказалось невозможно определить, успел ли кто-либо воспользоваться багом за указанный период. Примечательно, что представители Google приняли решение не разглашать информацию о проблеме вообще.

Вторая причина для закрытия Google+ — непопулярность сервиса у пользователей, предмет многочисленных шуток. В официальном заявлении компании упоминается, что, несмотря на все усилия, которые разработчики затрачивают на поддержание социальной сети, Google+ не пользуется практически никто, кроме сотрудников самой Google, а вовлеченность пользователей очень низка: 90% сессий длятся менее пяти секунд.

В итоге Google+ будет постепенно закрыта для широкой публики и переведена во внутреннее пользование в течение следующих десяти месяцев.

Виталик Бутерин сожалеет о смарт-контрактах

Во время дискуссии в Twitter разработчик и основатель Ethereum Виталик Бутерин признался, что сожалеет об использовании термина «смарт-контракт».

«Честно говоря, сейчас я немного жалею о том, что мы стали использовать термин „смарт-контракты“. Мне стоило назвать их как-нибудь более скучно и технически, возможно, подошло бы что-то вроде „устойчивых скриптов“»,

— Виталик Бутерин

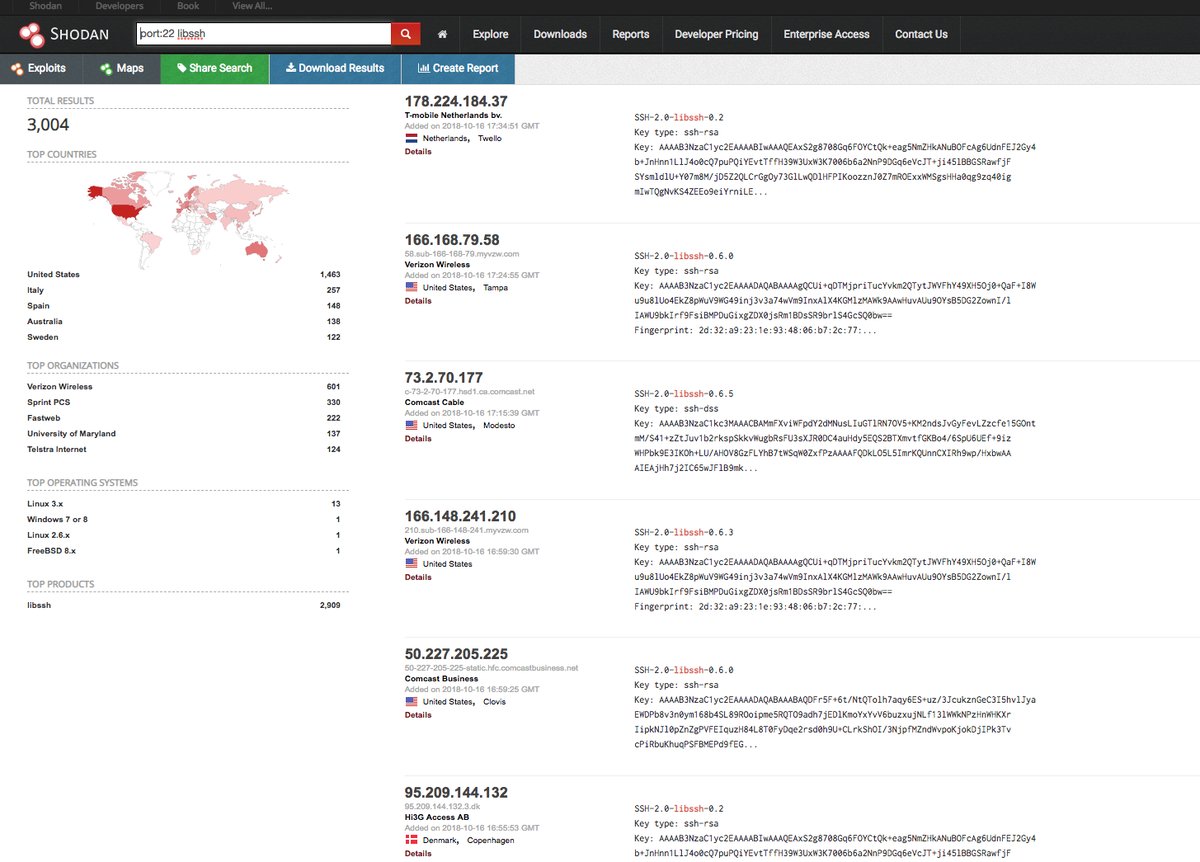

Угроза от libssh

В библиотеке libssh, популярном решении для поддержки Secure Shell (SSH) аутентификации, найдена уязвимость CVE-2018-10933. Фактически баг позволяет атакующему обойти аутентификацию и получить доступ к уязвимому серверу со включенной SSH-аутентификацией, не вводя пароль. Проблему обнаружили специалисты NCC Group, она появилась в коде libssh с релизом версии 0.6.0 в 2014 году. Уязвимости были подвержены версии libssh вплоть до новых 0.7.6 и 0.8.4, выпущенных в октябре 2018 года.

Эксплуатация проблемы крайне проста: нужно отправить SSH-серверу сообщение SSH2_MSG_USERAUTH_SUCCESS вместо ожидаемого им SSH2_MSG_USERAUTH_REQUEST. Из-за бага сервер, получивший такое сообщение, просто поверит атакующему, что тот залогинен и верификация не нужна. Сервер сочтет, что аутентификация прошла успешно, в итоге предоставив злоумышленнику доступ.

Сразу после публикации данных о проблеме ИБ-специалисты заметили, что поисковик Shodan обнаруживает порядка 6000 уязвимых систем. Отсортировав результаты поиска и добавив к запросу дефолтный SSH-порт, исследователи все равно получали длинный список более чем из 3000 машин.

Но другие специалисты поспешили успокоить: поисковик не видит разницы между версиями libssh, плюс нужно учитывать, что уязвимость срабатывает лишь в приложениях, работающих в режиме сервера, а это встречается не так уж часто.

Также успокоили сообщество и разработчики GitHub, ведь GitHub тоже использует libssh, и под угрозой, в частности, мог оказаться GitHub Enterprise. Как оказалось, здесь применяется кастомная имплементация библиотеки, поэтому проблема CVE-2018-10933 никогда не представляла опасности для GitHub.

В итоге по состоянию на конец октября бюллетени безопасности, посвященные этой проблеме, выпустили многие крупные участники индустрии, включая разработчиков Cisco, Debian, SUSE, Ubuntu, Arch Linux, Dell, F5 Networks. Решения некоторых производителей оказались уязвимы.

Дело дополнительно осложняется тем, что в Сети уже появились сканеры для обнаружения бага, а также многочисленные эксплоиты. К примеру, разработчики фирмы Leap Security опубликовали Python-скрипт, который может использоваться для поиска уязвимых устройств. Proof-of-concept эксплоиты для уязвимости и вовсе множатся как грибы после дождя (1, 2, 3, 4).

Утечка данных 420 000 сотрудников Сбербанка

-

Издание «Коммерсант» обнаружило, что в открытом доступе была опубликована информация об именах и email-адресах сотрудников Сбербанка, а также их логины для входа в ОС, которые в большинстве случаев совпадают с адресами почты. Текстовый файл размером 47 Мбайт содержал данные примерно 421 000 сотрудников, был выложен на форуме phreaker.pro и более недоступен публично.

-

Так как в настоящее время в группе Сбербанка работают около 300 000 человек, можно предположить, что в базе содержались данные и о некоторых уволенных сотрудниках. В пресс-службе Сбербанка факт утечки подтвердили, назвав ее публикацией части адресной книги, которая доступна всем сотрудникам. В банке заверили, что эти данные «не представляют никакой угрозы автоматизированным системам и клиентам».

Не слишком защищенные мессенджеры

В этом месяце ИБ-специалисты выявили сразу несколько проблем в таких мессенджерах, как Signal и Telegram, которые всегда подавались с упором на безопасность и приватность пользователей.

Незашифрованные сообщения в Signal

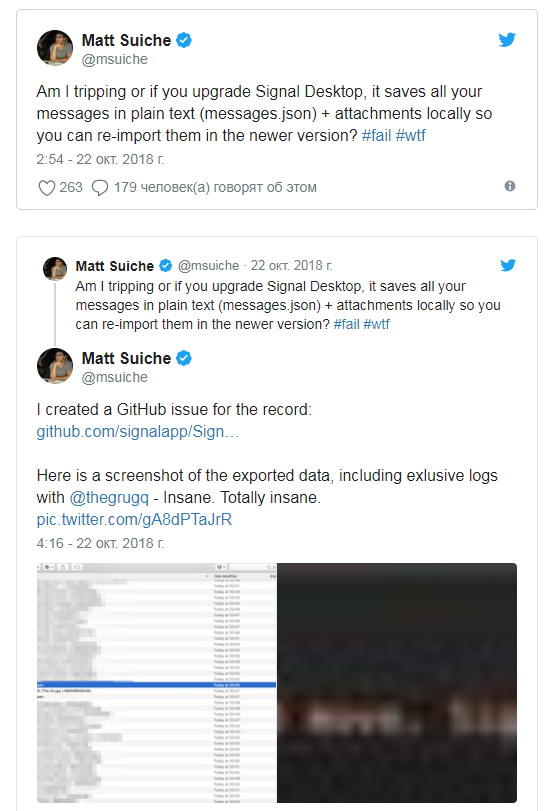

ИБ-специалист Мэтью Сюиш (Matt Suiche) обнаружил, что мессенджер Signal некорректно осуществляет апгрейд от расширения для Chrome до полноценного десктопного клиента. Дело в том, что во время этой процедуры сообщения пользователя экспортируются в незащищенные текстовые файлы.

В ходе апгрейда расширения Signal для Chrome до Signal Desktop пользователя просят выбрать место, куда будет сохранена информация о сообщениях (текст и вложения), чтобы затем импортировать ее в новую версию мессенджера.

Сюиш заметил, что сообщения попросту сохраняются в файле messages.json, без шифрования. В Twitter специалист пишет, что «это просто безумие», и сообщает, что уже отправил разработчикам мессенджера баг-репорт.

Хотя сам исследователь обнаружил опасный баг только в macOS, когда обновлял свой Signal, журналисты Bleeping Computer заметили, что при переходе с расширения для браузера на десктопный клиент такая же проблема проявляется и в Linux Mint. Хуже того, незашифрованные сообщения в обоих случаях остаются на диске даже после завершения апгрейда, и удалять их придется вручную.

Ключи для дешифровки в Signal

Еще одну проблему в Signal Desktop выявил ИБ-специалист Натаниэль Сёчи (Nathaniel Suchy).

Дело в том, что во время установки Signal Desktop создается зашифрованная БД SQLite (db.sqlite), где хранятся сообщения пользователя. Ключ шифрования от этой БД генерируется мессенджером автоматически, без взаимодействия с пользователем. Данный ключ требуется Signal Desktop каждый раз, когда нужно открыть базу. И, как выяснил эксперт, он хранится локально, в открытом виде: на ПК — в файле %AppData%\Signal\config.json, на Mac — в ~/Library/Application Support/Signal/config.json.

Если открыть файл config.json даже с помощью обычного блокнота, можно обнаружить следующее:

Сёчи поясняет, что вся переписка пользователя в итоге может оказаться в руках любой третьей стороны, у которой есть доступ к компьютеру. При этом исследователь убежден, что в теории проблему легко исправить: достаточно просто попросить пользователя ввести пароль и использовать его для ключа шифрования.

Незашифрованные сообщения в Telegram

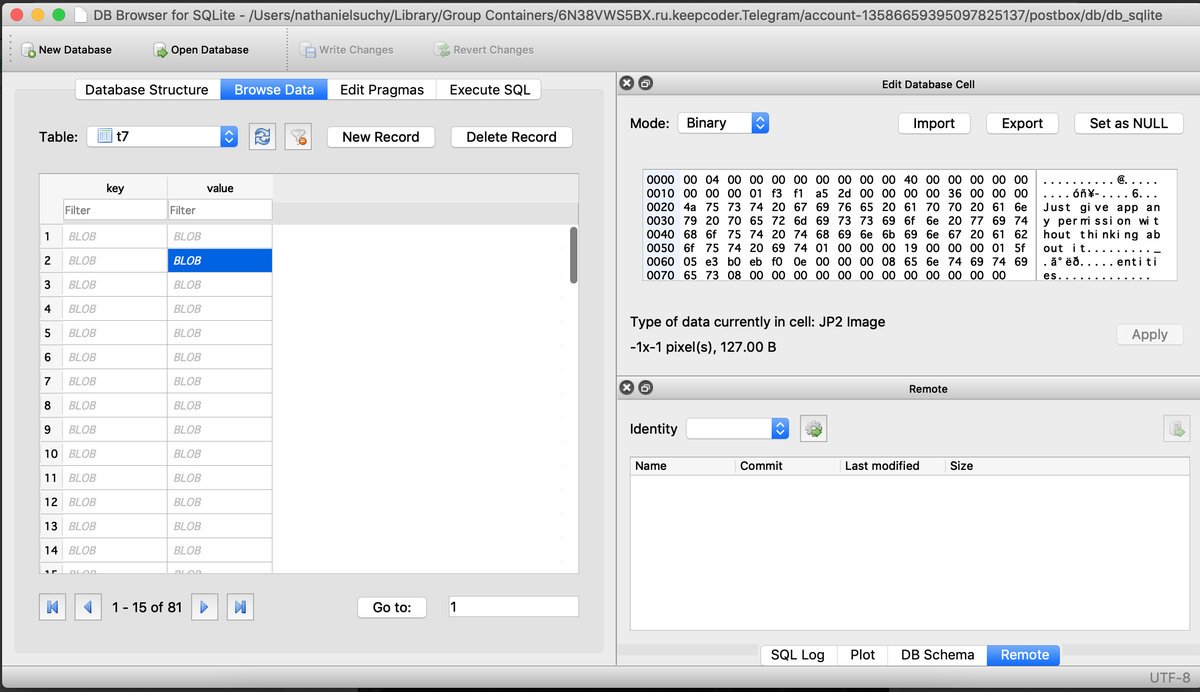

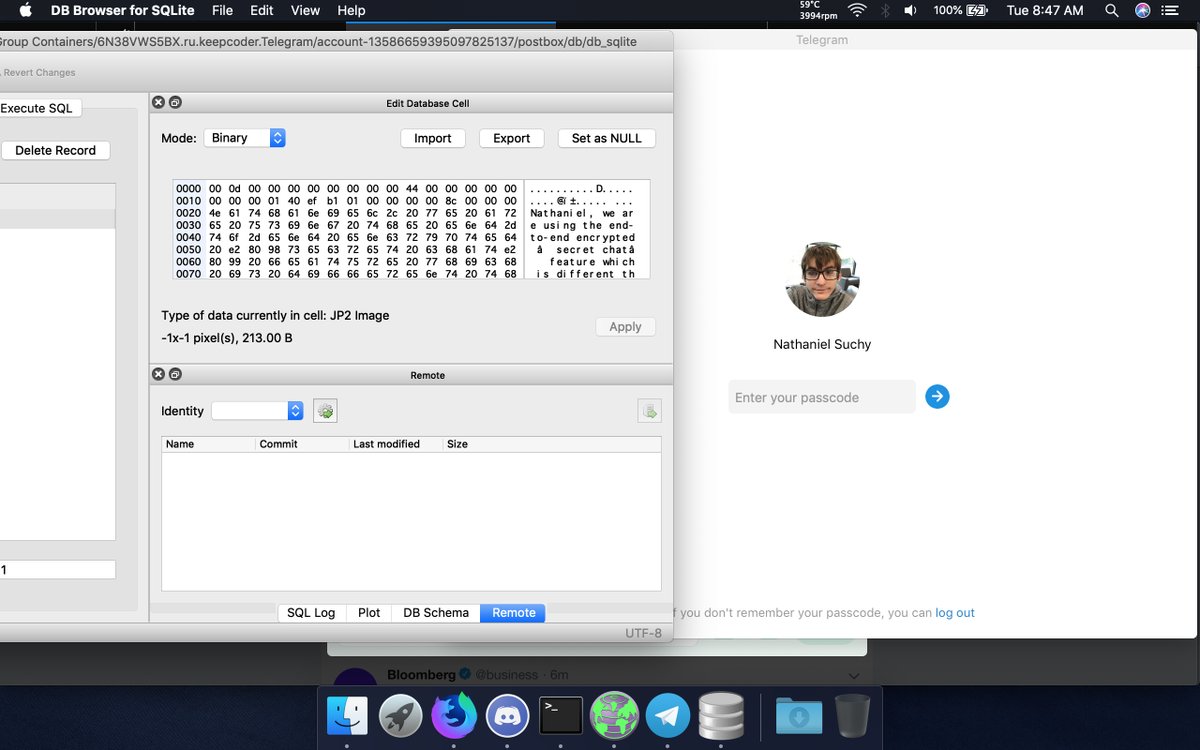

Обнаружив уязвимость в Signal, Сёчи решил также проверить безопасность десктопного клиента Telegram и нашел в нем очень похожую проблему. Как и Signal, Telegram Desktop хранит чаты пользователя в локальной БД, и к ним тоже можно получить доступ, поскольку они никак не защищены.

Сёчи объясняет, что прочитать содержимое SQLite-базы мессенджера может быть немного сложно (см. иллюстрации ниже), однако база не зашифрована. Кроме того, в БД можно обнаружить имена и номера телефонов, связанные друг с другом. И наконец, самое скверное — по словам исследователя, в той же незащищенной базе оседают и переговоры из «секретных чатов».

|

|

Похожая ситуация наблюдается и с медиафайлами. Сёчи пишет, что достаточно было просто поменять расширение файла, и картинки стало возможно просматривать.

Хотя исследователю не удалось связаться с разработчиками Telegram, вскоре после публикации информации о проблеме в русскоязычном Telegram-канале Павла Дурова появилось опровержение слов исследователя. Дуров утверждает, что находку Сёчи нельзя считать вообще уязвимостью, раз эксплуатация бага предполагает, что преступник уже имеет доступ к компьютеру жертвы.

Эволюция USB-угроз

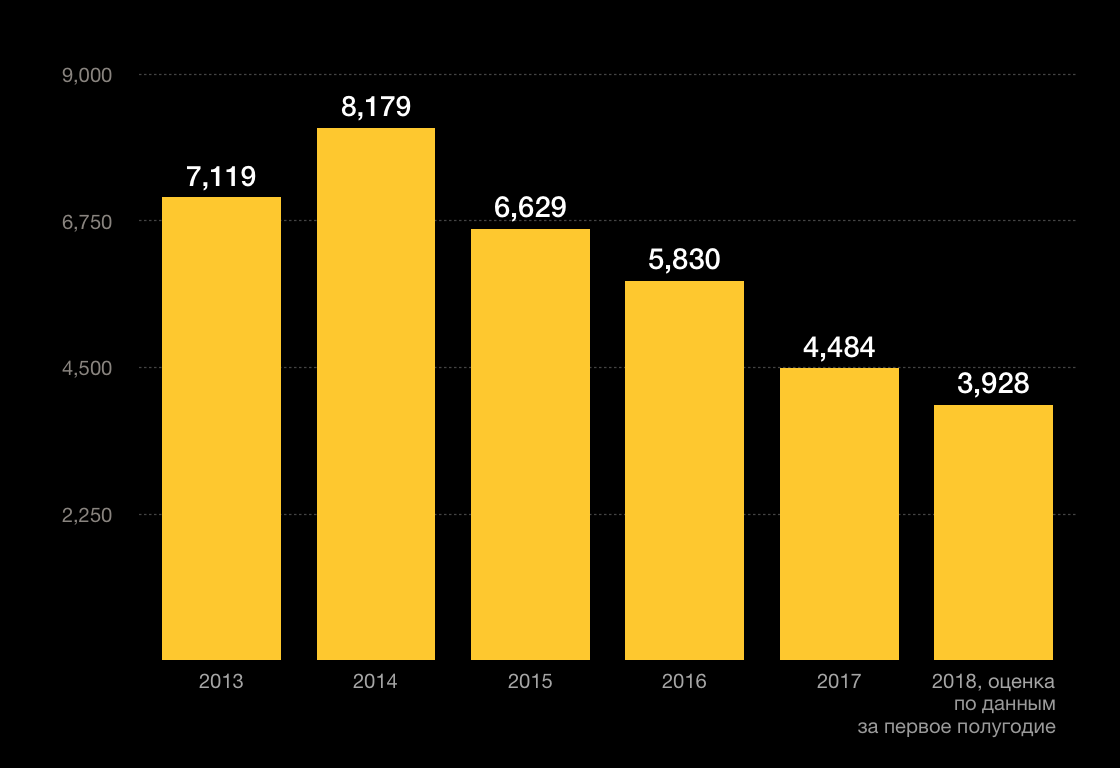

Специалисты «Лаборатории Касперского» представили обзор текущей картины киберугроз, распространяемых через съемные носители. Статистика показала, что в целом количество вредоносного ПО, обнаруженного на съемных носителях (а затем и в корневых каталогах на компьютере), а также количество зараженных пользователей постепенно снижается, начиная с 2014 года.

-

USB-устройства и другие съемные носители используются для распространения ПО для майнинга криптовалют как минимум с 2015 года.

-

Некоторая малварь, обнаруженная в 2018 году, попала на компьютеры жертв несколько лет назад. Это свидетельствует о длительном заражении, которое, вероятно, негативно влияло на производительность устройств.

-

В 2018 году каждый 10-й пользователь, пострадавший от малвари, передаваемой через съемные носители, был жертвой майнера Trojan.Win64.Miner.all.

-

Процент обнаружений популярного Trojan.Win64.Miner.all ежегодно растет примерно на 1/6.

-

Эксплоит для CVE-2010-2568 (Stuxnet) остается одним из десяти эксплоитов, наиболее активно распространяющихся через съемные носители.

-

USB-зловреды наиболее распространены на развивающихся рынках: больше всего страдают Азия, Африка и Южная Америка, но отдельные атаки были зафиксированы в Европе и Северной Америке.

Грядет новый Winamp

Многие наверняка хорошо помнят без преувеличения легендарный медиаплеер Winamp, который стоял практически на каждом компьютере в конце девяностых и начале нулевых. Увы, последние годы нельзя назвать сколь-нибудь успешными для медиаплеера, который не обновлялся с 2013-го и, по сути, считался «мертвым».

Напомню, что компанию Nullsoft, исходно создавшую Winamp, еще в 1999 году приобрела AOL, которая и поддерживала плеер на протяжении долгих лет. Затем, в 2013 году, разработку программы, уже растерявшей немалую долю своей популярности, решили прекратить, сайт Winamp.com закрылся, а права на Winamp в 2014 году выкупила бельгийская компания Radionomy Group, занимающаяся интернет-радиовещанием. С тех пор никаких новостей о медиаплеере не поступало.

В середине октября представители Radionomy Group сделали неожиданное заявление: в 2019 году Winamp преобразится, станет лучше и вернется в строй. Разработчики намерены сделать Winamp универсальным решением для прослушивания всего — подкастов, радио, плей-листов и так далее.

«Вы сможете слушать MP3, которые есть у вас дома, но также сможете пользоваться облаком, подкастами, стриминговым радио и плей-листами. Людям нужен единый опыт, и я считаю, что Winamp — идеальный плеер для всех. Мы хотим, чтобы люди пользовались им на всех своих устройствах», — рассказал изданию TechCrunch глава Radionomy Group Александр Сабунджан (Alexandre Saboundjian).

Сабунджан сообщил, что в будущем году выйдет обновленная версия программы — Winamp 6, в которой разработчики сохранят наследие медиаплеера, но сделают слушательский опыт более полным. CEO Radionomy Group уверяет, что у Winamp до сих пор существует огромная пользовательская база, насчитывающая порядка ста миллионов человек (в основном за пределами США), и комьюнити по-прежнему очень сильно.

Нужно отметить, что в сентябре текущего года пользователи уже обнаружили в Сети «утекшую» бета-версию Winamp 5.8, где были исправлены некоторые баги и появилась поддержка Microsoft Audio. Тогда было не совсем ясно, откуда взялась новая версия и кто стоял за ее разработкой. Теперь Сабунджан прояснил, что в октябре действительно будет выпущено обновление — Winamp 5.8. Новая версия содержит исправления для различных багов, в том числе касающихся совместимости с Windows 10, а также убирает из медиаплеера все платные функции, внедренные в Winamp ранее.

Реальные нововведения мы увидим лишь с релизом Winamp 6, который выйдет как для десктопов, так и для мобильных ОС. Сабунджан рассказывает, что обновленный медиаплеер сможет объединить в одном месте аудио из самых разных источников, важную роль в его работе будет играть существенно улучшенная поисковая функциональность, и пользователям больше не придется переключаться из одного плеера в другой. Пока разработчики отказались уточнить, идет ли речь об интеграции с Apple Music, Spotify, Google Music и другими аудиоплатформами (и как это возможно, если ответ положительный), сообщив, что уже ведется множество переговоров, но о конкретике говорить пока рано.

Microsoft откроет доступ к 60 000 патентов ради поддержки Linux

-

Компания Microsoft присоединилась к Open Invention Network — платформе, которая предоставляет свободный доступ к патентам и помогает защищать Linux и другие свободные проекты от патентных исков. Они смогут получить доступ к 60 000 патентам и не будут платить отчисления за их использование.

-

Помимо Microsoft, в Open Invention Network входят и другие корпорации, в том числе Google, IBM, NEC, Philips, Sony и Toyota, а также разработчики дистрибутивов Linux — Red Hat, Canonical и SUSE.

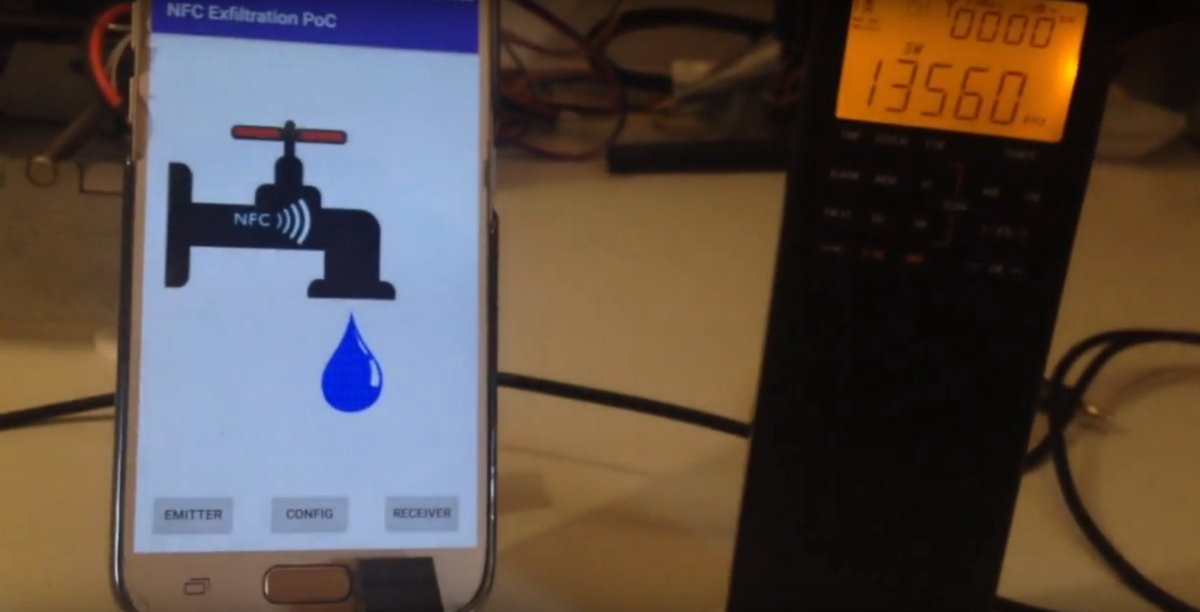

NFC-атака для длинных дистанций

Сотрудник компании Checkmarx Педро Умбелино (Pedro Umbelino) продемонстрировал, что технологию NFC можно эффективно использовать для извлечения с устройств небольших партий данных (паролей, ключей шифрования), причем это возможно и на сравнительно дальних расстояниях.

По идее, NFC позволяет двум устройствам взаимодействовать вблизи, на расстоянии до 10 см друг от друга. В основном эта технология применяется для платежей, аутентификации или обмена файлами. Но Умбелино разработал атаку NFCdrip, которая позволяет эксплуатировать NFC на больших дистанциях и может использоваться для тайного извлечения данных, если Wi-Fi, Bluetooth или GSM отключены.

NFCdrip требует смены режима эксплуатации NFC, и исследователь подчеркивает, что на платформе Android для этого даже не нужно каких-либо специальных разрешений, отчего атака становится еще проще. NFCdrip использует on-off keying, одну из простейших форм амплитудной манипуляции, когда наличие сигнала рассматривается как 1 бит, а отсутствие — как 0 бит.

В ходе своих экспериментов специалист сумел продемонстрировать, как малварь на Android-устройстве может использовать NFC для передачи паролей на расстоянии десятков метров от другого Android-девайса, подключенного к простому AM-приемнику.

Так, передача информации на расстояние 2,5 метра завершилась полным отсутствием ошибок и работой на скорости 10–12 бит в секунду. На расстоянии 10 метров начинают появляться ошибки, однако Умбелино уверяет, что они поддаются корректировке и на этой дистанции передача данных возможна даже через стены. В итоге рекордное расстояние для передачи данных, протестированное специалистом, составило 60 метров. Причем это значение можно еще увеличить, если подключить к делу AM-антенну и SDR.

Эксперт отмечает, что такая атака может сработать даже тогда, когда устройство находится в «режиме полета», и подчеркивает, что NFCdrip представляет угрозу отнюдь не только для устройств на базе Android.

В скором будущем Checkmarx планирует опубликовать PoC-эксплоит в формате опенсорсного приложения. А пока на YouTube можно посмотреть PoC-видео с демонстрацией атаки и презентацию метода NFCdrip на Hack.lu.

Видеокарты для майнинга приносят все меньше прибыли

-

Компания AMD опубликовала отчет за третий квартал 2018 года, согласно которому общая прибыль от продаж графических процессоров снизилась на 14% по сравнению со вторым кварталом, однако выросла на 12% по сравнению с прошлым годом.

-

Тем временем общий доход компании вырос до 1,65 миллиарда долларов, что на 4% больше, чем в прошлом году.

-

Отдельное внимание в отчете было уделено GPU для криптовалютного рынка: представители AMD признали, что доходы в этой области оказались весьма незначительными и составили всего 6%.

-

После публикации документа котировки акций компании рухнули на 22%, хотя спад продаж майнинговых видеокарт прогнозировали уже давно.

Другие интересные события месяца

-

Утечка гелия вывела из строя iPhone сотрудников в медицинском учреждении Иллинойса

-

Разработчик Mirai не сядет в тюрьму, но должен выплатить 8,6 миллиона долларов

-

Компания Group-IB рассказала о задержании мошенников, которые прикидывались white hat’ами

-

Google обяжет производителей выпускать патчи для Android-устройств на протяжении двух лет

-

Опубликован бесплатный дешифратор для последних версий GandCrab

-

Третьи стороны могут следить за пользователями через механизм возобновления TLS-соединения

-

В кампании MageCart задействованы уязвимости как минимум в двадцати расширениях для Magento

-

Обнаружены заражения малварью DarkPulsar, ранее «утекшей» у АНБ

-

Исследователь устроил атаку 51% на Bitcoin Private и стримил ее в прямом эфире