ИБ-специалисты разных компаний рассказали о двух ботнетах, Trinity и Fbot, которые соперничают друг с другом, атакуя Android-устройства с открытыми отладочными портами. Речь идет о функциональности Android Debug Bridge (ADB).

Как правило, ADB используется разработчиками для отладки и должен быть выключен по умолчанию, однако некоторые производители оставляют эти порты открытыми, а функциональность активной, чем и пользуется малварь. К примеру, в феврале текущего года специалисты уже обнаруживали майнинговый ботнет ADB.Miner, заражавший устройства именно через ADB. Тогда жертвами в основном становились «умные» телевизоры и приставки для ТВ, работающие под управлением Android.

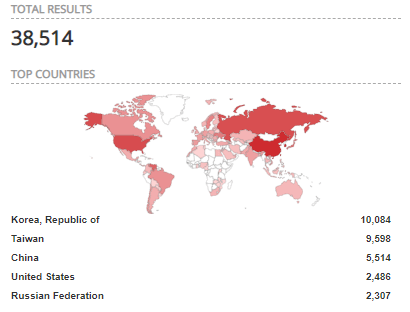

Самый скверный нюанс заключается в том, что по умолчанию ADB не использует пароль. То есть, как только устройство с открытым ADB-портом оказывается в онлайне, ADB может использоваться злоумышленниками в качестве полноценного бэкдора. Так, по данным Shodan, в настоящее время в сети можно обнаружить порядка 30 000-35 000 устройств с открытыми ADB-портами.

В последние месяцы вышеупомянутый ADB.Miner превратился в новый ботнет, который специалисты называют Trinity или com.ufo.miner, по имени одного из процессов. Впервые видоизменившийся ботнет был замечен экспертами в сентябре, а недавно исследователи Ixia подтвердили, что в октябре он был не менее активен. Равно как ADB.Miner, Trinity эксплуатирует открытые ADB-порты устройств для заражения их майнинговой малварью и продолжения распространения угрозы.

Очевидно, данная схема привлекла внимание и других киберпреступников. Так, осенью был обнаружен еще один конкурирующий ботнет, Fbot. Аналитики рассказывают, что Fbot построен на базе исходных кодов известной DDoS-малвари Satori и пока не заставляет зараженные устройства майнить криптовалюту, лишь действует как червь и инфицирует все больше и больше ботов. При этом малварь избавляется от Trinity (com.ufo.miner), очищая зараженные девайсы от следов конкурента. По данным Qihoo 360 Netlab, в настоящее время это единственная и основная задача нового ботнета.

Напомню, что летом текущего года на проблему обратил внимание известный ИБ-специалист Кевин Бомонт (Kevin Beaumont). Бомонд писал, что во многих гаджетах прямо «из коробки» активна функциональность ADB over WiFi, о чем их владельцы, как правило, даже не догадываются. В июне Бомонд обнаружил более 80 000 проблемных устройств в одном только Китае, после чего настоятельно рекомендовал блокировать входящие соединения по 5555 порту для пользовательских устройств, что могло бы сделать большинство таких атак и сканирований бесполезными.