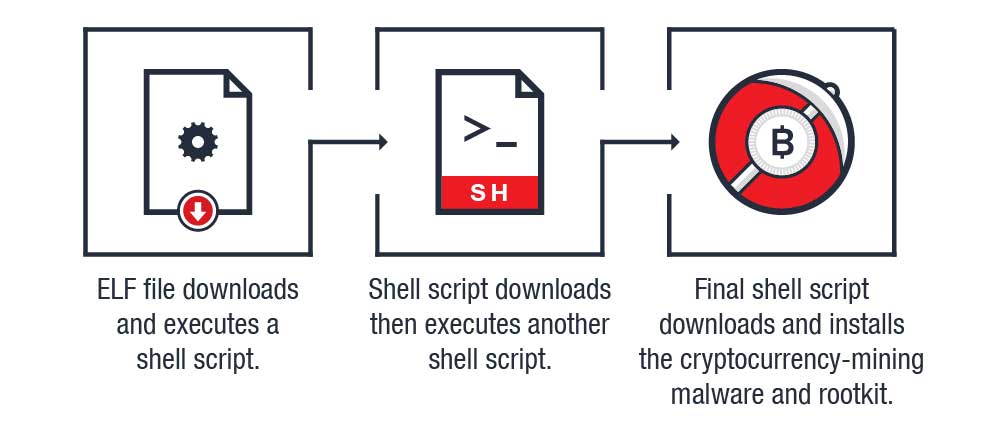

Аналитики компании Trend Micro рассказали об обнаружении криптовалютного майнера KORKERDS, который привлек внимание специалистов не совсем обычным поведением. Пока неясно, как именно распространяется угроза, но исследователи полагают, что дело не во взломах, а скрытая загрузка малвари происходит после установки некого ПО (скорее всего, это какое-то неофициальное решение или скомпрометированный плагин).

Малварь интересна тем, что имеет две основные составляющие. Первая – это сам майнер, которому исследователи присвоили идентификатор Coinminer.Linux.KORKERDS.AB. Он скрыто добывает Monero на зараженной машине. Однако для прикрытия его работы используется второй компонент, это руткит Rootkit.Linux.KORKERDS.AA, который должен скрыть вредоносный процесс от мониторинговых инструментов.

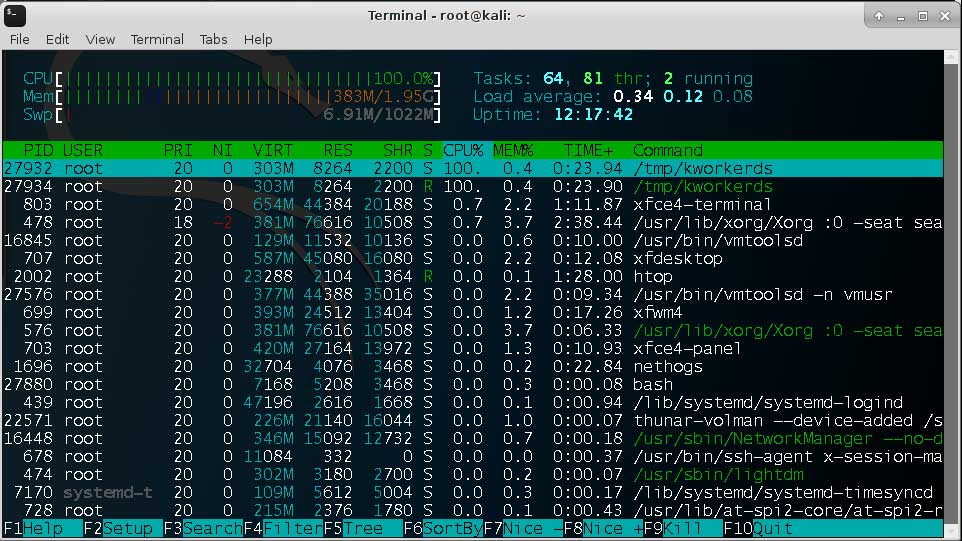

Как только вредонос начинает работу в зараженной системе, пользователь может заметить, что загрузка CPU возросла до 100%, однако найти причину этого будет непросто. Так, на иллюстрации ниже видно, что без руткита заметить вредоносный процесс не составит труда.

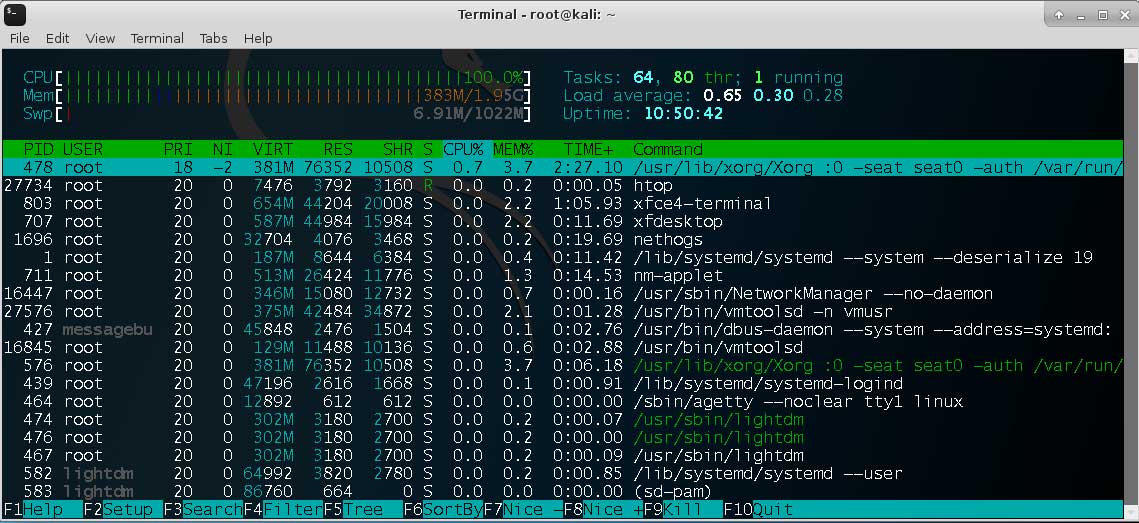

Однако как только в дело вступает руткит, ситуация осложняется. Он использует хуки для API readdir и readdir64, и библиотеки libc. Нормальный файл библиотеки перезаписывается, а readdir подменяется вредоносной версией. Фальшивая версия readdir используется для сокрытия процесса майнера (kworkerds), после чего увидеть майнера становится намного сложнее, хотя загрузка процессора явно свидетельствует о подозрительной активности.

Исследователи отмечают, что еще одной особенностью KORKERDS, отличающей его от «коллег по цеху», является тот факт, что майнер может представляться угрозу не только для серверов, но и для обычных пользователей Linux. Как правило, подобные вредоносы атакуют именно серверы и мало интересуются простыми пользователями.