Аналитики компании Defiant рассказали об опасной уязвимости в популярном плагине WP GDPR Compliance. Как нетрудно понять из названия, данный плагин используется для исполнения Общего регламента по защите данных (General Data Protection Regulation, GDPR). Он помогает внедрить на сайт все необходимые уведомления для пользователей и привести ресурс в соответствие с европейскими нормами.

В настоящее время WP GDPR Compliance – одно из наиболее популярных решений такого рода, плагин насчитывает более 100 000 активных установок.

Около трех недель тому назад злоумышленники обнаружили брешь в WP GDPR Compliance и начали использовать ее для внедрения на уязвимые сайты бэкдор-скриптов. Но изначально сообщения о компрометации появились на форумах поддержки другого плагина. Как выяснилось позднее, данный плагин использовался на некоторых взломанных сайтах в качестве пейлоада второй стадии заражения. А источником взломов, как уже было сказано выше, являлся именно WP GDPR Compliance.

На прошлой неделе разработчики WordPress были вынуждены исключить WP GDPR Compliance из официального каталога плагинов и восстановили его лишь несколько дней назад, после того как авторы выпустили версию 1.4.3, в которой устранили проблемы.

Однако эксперты Defiant предупреждают, что атаки по-прежнему продолжаются. Дело в том, что множество сайтов все еще работает с плагином версий 1.4.2 и ниже, а значит, они по-прежнему уязвимы.

Баг в WP GDPR Compliance позволяет злоумышленникам обратиться к одной из внутренних функций плагина и изменить настройки не только самого плагина, но и всей CMS вообще. Сейчас наблюдаются два основных сценария атак. Первый способ атак выглядит следующим образом:

- злоумышленник эксплуатирует баг, чтобы открыть регистрационную систему сайта;

- с помощью бага он присваивает всем новым аккаунтам роль administrator по умолчанию;

- хакер регистрирует новую учетную запись, которая автоматически получает права администратора (как правило, этот аккаунт носит имя t2trollherten);

- злоумышленник возвращает дефолтную роль для новых аккаунтов к значению subscriber и отключает регистрацию новых пользователей;

- хакер входит в новый административный аккаунт;

- под видом wp-cache.php на сайт устанавливается бэкдор.

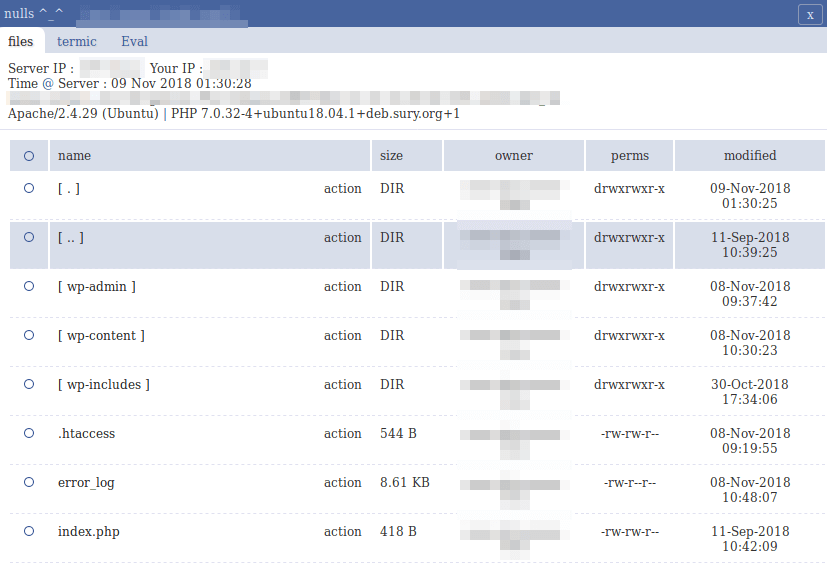

Бэкдор содержит менеджер файлов, эмулятор терминала и может запускать PHP функцию eval() function, то есть обладает всем необходимым для загрузки на скомпрометированный сайт дополнительных пейлоадов.

Второй сценарий атак, однако, не включает в себя создание новой учетной записи администратора, которую могут легко обнаружить владельцы сайта. В данном случае WP GDPR Compliance используется для добавления новой задачи в WP-Cron: загрузки и установки плагина Autocode размером 2 Мб. При помощи этого плагина на сайт загружается еще один бэкдор (тоже под видом wp-cache.php), немного отличающийся от описанного выше.

Хотя второй метод атак должен был стать более скрытым, именно Autocode в итоге привлек внимание пользователей к проблеме, именно его изначально сочли источником проблем, и именно благодаря этому и была обнаружена брешь в WP GDPR Compliance.

В своем отчете эксперты Defiant отмечают, что пока на взломанных такими способами сайтах не наблюдается какой-либо вредоносной активности. Судя по всему, пока атакующие просто накапливают взломанные сайты, увеличивая их количество. Потом эти ресурсы могут быть использованы для SEO-спама, размещения малвари или эксплоит-китов и другой вредоносной активности.