Содержание статьи

- Утечки данных повсюду

- Атаки MageCart продолжаются

- Проблемы BGP и сбои в работе интернета

- Новые версии Meltdown и Spectre

- Windows 10 все еще не работает нормально

- В создании SamSam обвинили иранцев

- Пентест Dropbox и зиродеи Apple

- Rowhammer атакует ECC

- «Пираты» заплатят Nintendo 12 000 000

- Как тебе такое, Илон Маск?

Утечки данных повсюду

В наши дни утечки данных происходят постоянно. Как показывает практика, для этого достаточно, например, неправильно настроить Elasticsearch, и информация миллионов людей оказывается в открытом доступе. От подобных атак и ошибок нередко страдают и крупные компании, и организации, включая лидеров индустрии, и ноябрь 2018 года, к сожалению, стал прекрасной иллюстрацией этому.

Amazon

Представители компании Amazon уведомили пользователей об утечке данных, но при этом не раскрыли практически никаких деталей случившегося.

21 ноября 2018 года некоторые пользователи получили странные письма, сообщающие, что из-за некоего «технического сбоя» на сайте Amazon их email-адреса были раскрыты. Когда именно произошла утечка, скольких пользователей она затронула, кто мог получить доступ к утекшим адресам и о каком «техническом сбое» идет речь, в письме не сказано.

Из-за отсутствия деталей многие получатели таких посланий даже заподозрили, что письма попросту фальшивые, однако представители Amazon уже заверили пользователей и СМИ, что сообщение об инциденте было подлинным и в настоящее время загадочный баг уже устранен.

При этом от дополнительных комментариев представители Amazon отказались и не торопятся прояснить ситуацию. Единственное, что точно сообщила компания: внутренние системы и сам сайт не пострадали от какой-либо бреши и пользователям нет нужды менять свои пароли.

Разработчики Instagram устранили ошибку, связанную с функциональностью, которая позволяет скачать свои данные из Instagram, Download Your Data. Этот инструмент был представлен в апреле текущего года. С его помощью пользователи могут экспортировать свои фото, видео, комментарии, информацию профиля и другие данные, связанные с учетной записью.

В качестве одной из защитных мер при скачивании данных сервис просил пользователя повторно подтвердить пароль перед загрузкой. И как оказалось, из-за ошибки в коде в некоторых случаях этот пароль в формате простого текста попадал в URL браузера и сохранялся на серверах Facebook.

Разработчики уверяют, что проблема коснулась лишь малого числа пользователей, но не приводят точных цифр. В сообщении компании сказано, что в настоящее время сохранявшиеся по ошибке данные уже удалены с серверов Facebook, а баг в Download Your Data был исправлен.

Представители Instagram уже уведомляют потенциальных пострадавших об инциденте и советуют им на всякий случай сменить пароли, включить двухфакторную аутентификацию, а также очистить историю браузера.

Специалист компании Imperva раскрыл информацию об уже исправленном баге в Facebook. Злоумышленники могли получить доступ к личным данным пользователей и их друзей.

Нашедший проблему исследователь Рон Масас (Ron Masas) рассказывает, что уязвимость скрывалась в поиске Facebook. Просматривая HTML, специалист заметил, что каждый результат поиска содержит iframe-элемент, очевидно использующийся для внутреннего трекинга. Масас обнаружил, что по этим iframe’ам в можно определить, вернулся ли поисковый запрос с положительным или отрицательным результатом.

Таким образом, используя простой принцип «да/нет», исследователь смог узнать, ставил ли пользователь лайк той или иной странице, делал ли фото в определенных локациях, есть ли среди друзей пользователя люди с определенным вероисповеданием, определенным именем, друзья, живущие в конкретной стране или регионе, и так далее и тому подобное. Соединив все эти косвенные данные воедино, потенциальный злоумышленник имел возможность составить весьма детальный «портрет» своей жертвы, выявить личность самого пользователя и его друзей.

Так как некоторые личные данные все же невозможно было «прощупать» публичным поиском Facebook, специалист решил обойти и это ограничение. Масас создал вредоносную PoC-страницу, на которую потенциальный атакующий мог бы заманивать своих жертв. Любое взаимодействие с этой страницей (даже простой клик в любом месте или прокрутка) приводило к исполнению кода JavaScript, автоматически прогонявшему в новой вкладке поисковые запросы через Facebook Graph API. Все, связанное с iframe’ами, возвращалось в fb.frames.length и тщательно записывалось.

Исследователь отметил, что можно было также использовать технику tab under, то есть принудить поиск Facebook незаметно открываться в фоновой вкладке, тогда как основная вредоносная страница могла отвлекать внимание жертвы онлайн-игрой, стримингом фильма или чем-то еще. Запись PoC-атаки можно увидеть в ролике ниже.

Подобную атаку заметит далеко не каждый, ведь у многих людей в браузере открыто такое количество вкладок, что на появление еще одной, лишней, они попросту не обратят внимания. При этом атака работала не только против Chrome, но и против других браузеров. Еще хуже пришлось бы мобильным пользователям, ведь на экране смартфона видно лишь число открытых вкладок, а не их содержимое.

В настоящее время уязвимость уже устранена, так как Масас уведомил Facebook о проблеме еще в мае текущего года, а на исправление компании потребовалось совсем немного времени. Представители Facebook подчеркивают, что следов эксплуатации этой «дырки» выявлено не было.

Dell

Представители Dell сообщили, что 9 ноября было обнаружено неавторизованное проникновение в сеть компании, произошедшее в тот же день. Атакующие пытались извлечь информацию о пользователях Dell.com (подчеркивается, что до финансовой информации преступникам добраться не удалось), включая их имена, email-адреса и хешированные пароли.

При этом представители Dell не сообщают, о каком именно алгоритме идет речь. К примеру, если пароли хранились в MD5, взломать их будет очень легко, такие пароли едва ли защищены лучше, чем хранящиеся в формате простого текста.

Пресс-релиз компании гласит, что злоумышленники, вероятно, преуспели и сумели извлечь какие-то данные из сети Dell, хотя пока никаких доказательств этого обнаружено не было (расследование, впрочем, еще продолжается). Не сообщается и точное число пострадавших пользователей, а представители компании подчеркивают, что во время инцидента и вовсе мог не пострадать никто. Тем не менее представители Dell приняли решение обнулить все пароли пользователей Dell.com, Premier, Global Portal и support.dell.com в качестве меры предосторожности.

Почтовая служба США

Известный ИБ-журналист Брайан Кребс (Brian Krebs) рассказал, что из-за проблемы с API на сайте Почтовой службы США (U. S. Postal Service, USPS) любой зарегистрированный пользователь мог просмотреть данные 60 миллионов человек.

Проблему обнаружил не сам Кребс, а некий ИБ-специалист, пожелавший остаться неизвестным. Кребс объясняет, что неназванный исследователь обратился к нему за помощью: уязвимость он нашел еще год назад, попытался уведомить USPS о происходящем, но так и не получил никакого ответа.

Ошибка была связана с работой API, сообщающегося с сервисом Informed Visibility. Данный сервис для бизнес-пользователей позволяет отслеживать отправления практически в реальном времени. Как оказалось, из-за бага любой залогиненный пользователь usps.com мог просматривать информацию о других пользователях, включая их имена, user ID, email-адреса, номера аккаунтов, телефонные номера, почтовые адреса.

Кребс пишет, что «дырявый» API также позволял любому пользователю сделать запрос на изменения для учетной записи другого человека, то есть было возможно сменить чужой email, телефонный номер или другие ключевые детали.

После предания проблемы огласке представители USPS сообщили, что уязвимость наконец-то была устранена и, как они заверяют, никаких признаков того, что ей могли пользоваться злоумышленники, не обнаружено.

Voxox

Еще одна серьезная утечка данных была допущена американской компанией Voxox, которая занимается решениями в области VoIP и позволяет другим компаниям использовать свои сервисы как гейтвей для отправки SMS-сообщений клиентам.

Немецкий ИБ-специалист Себастьен Каул (Sébastien Kaul) обнаружил в свободном доступе базу данных, содержащую десятки миллионов текстовых сообщений, в том числе со ссылками для сброса паролей, кодами двухфакторной аутентификации и верификации и так далее. Как нетрудно догадаться, база принадлежала Voxox. При этом исследователь подчеркнул, что БД работала с Amazon Elasticsearch и фронтендом Kibana, то есть взаимодействовать с хранящейся в базе информацией было легко, и неважно, шла речь о чтении данных, поиске по телефонным номерам или поиске по содержимому сообщений.

Суммарно в базе содержалось около 26 миллионов SMS, но, если учесть количество сообщений, обрабатываемых платформой каждую минуту (что можно было наблюдать практически в реальном времени на фронтенде), компрометации могло подвернуться даже большее число SMS.

Журналисты издания TechCrunch, которые сотрудничали со специалистом, приводят несколько примеров содержимого БД и рассказывают, что им удалось обнаружить:

- пароль от приложения знакомств Badoo, отправленный в виде обычного текста на номер в Лос-Анджелесе;

- несколько партнеров Booking.com рассылали шестизначные коды двухфакторной аутентификации, которые позволяли залогиниться в сеть компании;

- множество сообщений с 2ФА-кодами для аккаунтов Google в Латинской Америке;

- временные банковские пароли (в виде простого текста) от First Tech Federal Credit Union;

- уведомление от Amazon, содержащее ссылку, по которой была доступна информация о трекинге отправления через UPS и адрес доставки;

- приложения KakaoTalk, Viber и HQ Trivia использовали сервис для верификации телефонных номеров пользователей;

- сообщения, содержащие коды для сброса паролей от аккаунтов Microsoft, и сообщения, содержащие верификационные коды Huawei ID;

- целый ряд небольших больниц и других медицинских учреждений использовали сервис для рассылки пациентам сообщений с напоминаниями о назначенном приеме.

В настоящее время брешь уже закрыли, так как журналисты TechCrunch и Каул уведомили компанию о происходящем еще до публикации своего материала.

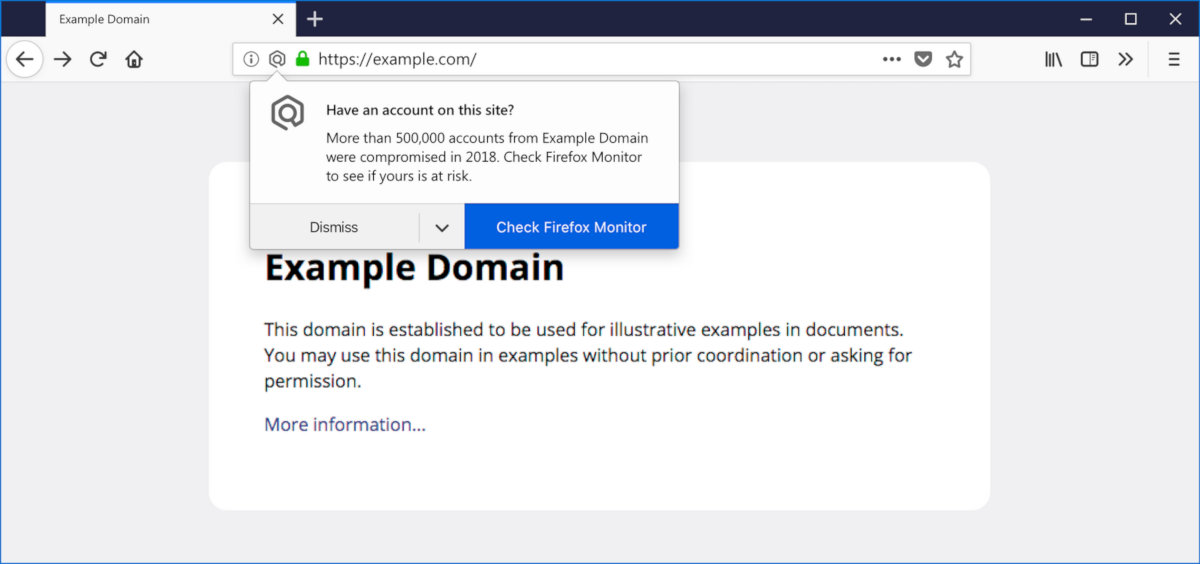

Firefox на страже

В сентябре текущего года инженеры Mozilla анонсировали запуск бесплатного сервиса Firefox Monitor, разработанного в содружестве с агрегатором утечек Have I Been Pwned (HIBP), который создал известный ИБ-специалист Трой Хант (Troy Hunt). Новый сервис позволяет проверить email-адрес и связанные с ним аккаунты на предмет возможной компрометации.

Firefox Monitor, по сути, представлял собой надстройку над HIBP и работал с его многомиллиардной базой скомпрометированных данных, отыскивая совпадения хешей. Вставал вопрос, зачем же нужен Firefox Monitor, если все то же самое можно сделать напрямую через HIBP, а также подписаться на уведомления о будущих утечках.

Теперь специалисты Mozilla сообщили, что расширяют функциональность Firefox Monitor и скоро десктопные версии Firefox начнут предупреждать пользователей о посещении сайтов, подвергавшихся компрометациям, которые привели к утечкам данных.

Если пользователь зайдет на взломанный когда-либо сайт, с которого утекли данные, он увидит соответствующее уведомление, ему предложат проверить учетные данные с помощью Firefox Monitor и узнать, пострадали ли они во время инцидентов.

Если пользователь никогда не получал таких уведомлений, они будут отображаться как минимум однократно для сайтов, которые пострадали от утечек данных (присутствующих в базе HIBP) за последние 12 месяцев. Если же пользователь уже видел такие уведомления, ему будут показывать предупреждения лишь для тех ресурсов, которые подверглись компрометации за последние два месяца. Кроме того, уведомления, конечно же, можно будет отключить вовсе.

Операторы GandCrab потеряли около 1 000 000 долларов

Специалисты румынской полиции, Европола и Bitdefender выпустили новую версию инструмента для расшифровки файлов, пострадавших от атак вымогателя GandCrab.

-

Новый инструмент может восстановить данные, зашифрованные GandCrab v1 (расширение GDCB), v4 (расширение KRAB), а также наиболее новой v5 (расширение в формате случайных десяти символов).

-

Эксперты Bitdefender сообщили, что из-за этого за неделю операторы GandCrab недосчитались почти 1 000 0000 долларов невыплаченных выкупов. Ведь бесплатным дешифровщиком уже воспользовались более 1700 пострадавших, а сумма выкупа составляет от 600 до 700 000 (sic!) долларов США для одной жертвы.

-

Больше всего инструмент пригодился пользователям из Южной Кореи, Китая, Индии и США.

Атаки MageCart продолжаются

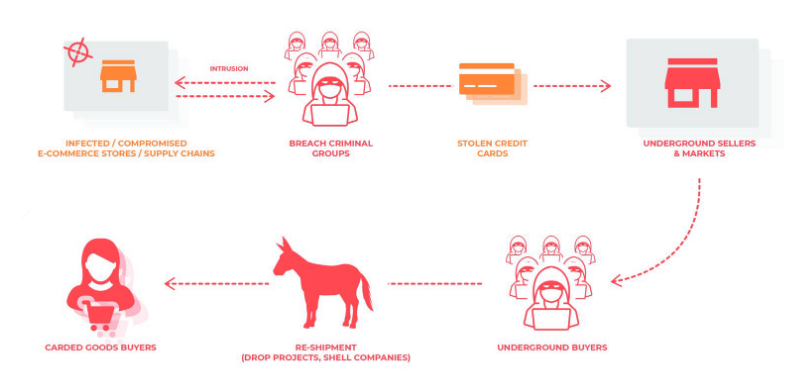

В последние месяцы ИБ-эксперты все чаще пишут о так называемых атаках MageCart, в ходе которых злоумышленники похищают данные банковских карт пользователей.

«Почерк» преступников почти всегда узнаваем: они взламывают самые разные сайты (чаще всего это магазины на базе Magento) через уязвимости в самой CMS или ее плагинах. Затем преступники внедряют вредоносный код JavaScript на страницы оплаты (своеобразный софтверный «скиммер»), похищая таким образом вводимые пользователями финансовые данные (номера банковских карт, имена, адреса и так далее).

По данным специалистов, вредоносная кампания MageCart активна как минимум с 2015 года и в ее рамках действует не одна хакерская группа, а сразу несколько, применяющих практически одинаковые тактики. К примеру, ранее группировка, которую эксперты RiskIQ отслеживали под тем же именем MageCart, атаковала популярный виджет чатов, заразив его малварью для хищения карт. Именно это стало причиной обнаруженной в июне текущего года утечки данных у компании TicketMaster.

Теперь аналитики компаний RiskIQ и Flashpoint подготовили новый совместный отчет об атаках MageCart. Специалисты описали действующие такими методами группировки и их тактики. Эксперты еще раз подчеркнули, что в последнее время атаки MageCart стали прикрытием для многих хакерских групп, явно вдохновившихся оригинальной вредоносной кампанией прошлых лет.

В настоящее время атаки MageCart ведутся не только на сайты, работающие под управлением Magento. Злоумышленники давно адаптировали данную тактику для других платформ e-commerce, включая PrestaShop, OpenCart и кастомные решения. Порой злоумышленники компрометируют и сторонние сервисы, связанные с магазинами (например, различные виджеты чатов или поддержки).

Кроме того, специалисты считают, что некоторые группировки, практикующие атаки MageCart, не только компрометируют взломанные сайты сами, но и продают доступ к взломанным ресурсам, с уже установленными бэкдорами, на черном рынке. К примеру, в сентябре текущего года эксперты Flashpoint обнаружили торговую площадку MagBO, на которой торгуют доступом к тысячам взломанных сайтов. Тогда эксперты предположили, что между продающимся на MagBO доступом и атаками MageCart может быть связь.

Теперь аналитики RiskIQ пишут, что им удалось выявить как минимум семь группировок, использующих тактику MageCart, и подробно описывают разницу между наиболее активными и заметными из них. По подсчетам компании, эти группы ответственны за атаки на 110 тысяч различных магазинов.

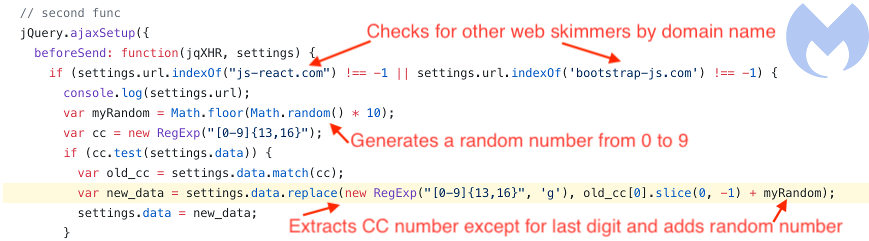

Вскоре после публикации отчета RiskIQ сразу два известных ИБ-специалиста, Виллем де Грот (Willem de Groot) и Джером Сегура (Jérôme Segura) из Malwarebytes, сообщили о том, что конкуренция в сфере атак MageCart обостряется.

Если использовать терминологию экспертов RiskIQ, которые присвоили группировкам порядковые номера, получится, что Группа 9, появившаяся на сцене недавно, активно мешает своим конкурентам, в частности деятельности Группы 3, которая обычно атакует сайты и платежные системы в странах Южной Америки.

Группа 9 добавила в свой «скиммер» специальный код, который ищет домены, связанные с операциями конкурентов. Когда такие домены обнаруживаются, малварь Группы 9 не просто мешает работе скриптов конкурентов, но поступает более изощренно и портит данные, которые собирает Группа 3. Так, «скиммер» Группы 9 вмешивается в происходящее и подменяет последнюю цифру в украденных Группой 3 номерах банковских карт, генерируя ее случайным образом.

Сегура предполагает, что таким образом участники Группы 9 хотят не просто помешать работе конкурента, а испортить репутацию Группы 3. Дело в том, что после похищения номера банковских карт выставляются на продажу на черном рынке, но при этом Группа 3, похоже, не подозревала, что часть ее «товара» была испорчена, и продавала недействительные данные. «Со временем покупатели поймут, что купили неработающие банковские карты, после чего более не станут доверять этому продавцу», — пишет Сегура.

В настоящее время специалисты обнаружили «скиммеры» Групп 9 и 3 в спортивном магазине Umbro Brazil, а также в косметическом Bliv.com.

Эксперты полагают, что дальше станет только хуже, ведь веб-скимминг уже набрал немалую популярность в преступных кругах, а столкновение между Группами 9 и 3 свидетельствует о том, что в будущем конкуренция в этой области станет только жестче, ведь различные скимминговые «наборы» уже доступны всем желающим, с любым уровнем подготовки.

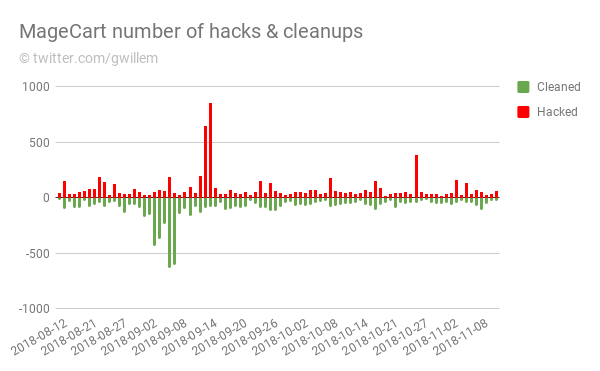

При этом де Грот предупреждает, что сайты, подвергшиеся атакам MageCart, очень часто страдают от повторных заражений. В своем блоге исследователь рассказал, что с 2015 года отслеживал такие атаки на 40 000 доменов и только в августе, сентябре и октябре текущего года его сканеры зафиксировали атаки более чем на 5400 доменов.

В среднем «скиммеры» взломщиков работают на взломанных сайтах 12,7 дня, после чего их, как правило, обнаруживают и удаляют. Однако де Грот предупреждает, что очистка магазина от инфекции и закрытие брешей, через которые исходно была совершена компрометация, далеко не всегда оказываются эффективными. Так, 21,3% сайтов подвергаются повторным заражениям. Причем это случается быстро: иногда злоумышленникам нужен всего день, иногда неделя, а в среднем повторный взлом происходит спустя 10,5 дня.

|

|

Исследователь объясняет, что такое происходит по ряду причин, и перечисляет некоторые из них:

- операторы MageCart часто оставляют на взломанных ресурсах бэкдоры и специально созданные административные аккаунты;

- операторы MageCart используют механизмы повторного заражения, к примеру внедряют периодические задачи, которые время от времени проверяют, не нужно ли переустановить пейлоад;

- некоторые MageCart-группы применяют обфускацию, и обнаружить их присутствие в легитимном коде крайне трудно;

- порой операторы MageCart эксплуатируют уязвимости нулевого дня, и уязвимые сайты попросту не могут установить патчи, так как их еще не существует.

Правительство РФ хочет проверять достоверность телефонных номеров

Правительство РФ хочет обязать операторов сотовой связи и разработчиков мессенджеров совместно проверять достоверность телефонных номеров пользователей. По сути, владельцы мессенджеров должны будут выяснять, действительно ли номер телефона пользователя принадлежит именно ему. Соответствующий запрос будет направляться сотовому оператору, и на ответ будет даваться всего 20 минут.

«Возможность анонимной коммуникации в мессенджерах затрудняет деятельность правоохранительных органов при расследовании преступлений. Нынешнее постановление правительства — необходимый шаг к созданию безопасной коммуникационной среды как для граждан, так и для государства в целом. Мессенджер — это зона приватного общения, где тем не менее вас могут найти незнакомые люди и вступить с вами с диалог. В ходе такого общения для каждого из нас важно понимать, кто на самом деле общается с нами „на другом конце линии“. В условиях, когда мессенджеры доступны для анонимной регистрации абонентов, они становятся благоприятной коммуникационной средой для различных неприятных и небезопасных явлений — назойливых рекламных рассылок, массового распространения недостоверной информации, разного рода мошенничества»

— глава Роскомнадзора Александр Жаров

Проблемы BGP и сбои в работе интернета

В ноябре 2018 года произошло сразу два сбоя BGP-маршрутизации, которые заметно повлияли на работу сервисов Google и сказались на пользователях рунета. Нужно сказать, что в целом сбои BGP-маршрутизации происходят регулярно, так как BGP был разработан в 1980-х годах и не имеет соответствующих сегодняшним нормам механизмов безопасности. К примеру, из-за похожего сбоя еще в 2012 году Австралия случайно осталась без связи с остальным интернетом. Тем не менее подобные инциденты редко идут рука об руку, как произошло в этом месяце.

12 ноября 2018 года между 13:12 и 14:35 (PST) в BGP-маршрутизации произошел сбой, повлиявший на работу сервисов Google. Сбой затронул G Suite, поиск и аналитику, а также коснулся внутренних систем компании и сторонних сервисов, включая Spotify. Виновником произошедшего стал небольшой нигерийский провайдер MainOne Cable Company (AS37282), анонсировавший соседним провайдерам, что хостит IP-адреса, обычно принадлежащие дата-центрам Google.

По данным аналитического сервиса BGPmon, который следит за потоками трафика в интернете и первым обнаружил проблему, нигерийский провайдер анонсировал для своей автономной системы 212 префиксов. На всё потребовалось пять заходов и 74 минуты реального времени. Неверная информация распространилась среди других провайдеров, включая российский «ТрансТелеКом» (AS20485) и государственного китайского провайдера China Telecom (AS4809).

|

|

По информации специалистов компании ThousandEyes, анонс в основном распространился среди транзитных провайдеров бизнес-класса.

«Весь трафик разбился о „Великий китайский файрвол“ и был ликвидирован граничным маршрутизатором China Telecom», — пишут аналитики и добавляют, что происшествие имело выраженный DoS-эффект.

Инцидент вызвал множество обсуждений среди специалистов. В том числе и потому, что не далее чем в прошлом месяце исследователи из Военно-морского колледжа США и Тель-Авивского университета обвиняли China Telecom в намеренном устроении BGP-сбоев. Якобы провайдер много лет некорректно направляет трафик западных стран, без каких-либо видимых причин. Позже выводы исследователей подтвердили и аналитики компании Oracle.

Впрочем, на этот раз произошедшее, похоже, действительно было лишь случайностью. По крайней мере представители MainOne уже принесли извинения за инцидент и сообщили, что в ходе запланированного апгрейда сети были неверно сконфигурированы BGP-фильтры, это и привело к описанной ситуации.

Сбой в рунете

Специалисты Qrator Labs сообщили об ошибке конфигурации сетей российских провайдеров, которая 25 ноября 2018 года привела к сбою при доступе к популярным сервисам для большого числа пользователей в России.

В 16:00 по московскому времени небольшой оператор Krek Ltd начал анонсировать сети между своими провайдерами, таким образом перенаправив значительную часть трафика «Ростелекома» на свою сеть. Справиться с такой нагрузкой сеть Krek не смогла, в результате сделав недоступными тысячи сервисов для пользователей «Ростелекома». В число пострадавших попали известные компании, такие как Amazon, Youtube, Вконтакте, онлайн-кинотеатр IVI, и многие другие.

По оценке Qrator Labs, аномалия могла затронуть от 10 до 20% пользователей в РФ. Для более чем 5000 сетей этот сбой стал глобальным, перенаправив в черную дыру трафик из других регионов.

Аномалия возникла в результате двух связанных между собой ошибок: сети Krek, допустившей ошибку в конфигурации BGP и послужившей источником проблемы, и сети «Ростелекома», который стал переносчиком, не настроив корректную фильтрацию на стыке с этим клиентом. Из-за ошибок настройки протокола BGP эти операторы не только «подвесили» свои сети, но и создали проблемы для других сервисов, чей трафик оказался перехвачен. Общая продолжительность аномалии составила более часа.

BGP (Border Gateway Protocol, протокол граничного шлюза) — в настоящее время основной протокол динамической маршрутизации в интернете, функционирует поверх TCP (порт 179). Наряду с DNS это один из главных механизмов, обеспечивающих функционирование интернета. В отличие от других протоколов динамической маршрутизации BGP предназначен для обмена информацией о маршрутах не между отдельными маршрутизаторами, а между целыми автономными системами. Под «автономной системой» понимается набор маршрутизаторов, которые работают под управлением одного администратора или одной группы администраторов и используют общую стратегию маршрутизации.

6500 сайтов в даркнете удалены из-за атаки на хостера

-

В середине ноября 2018 года был атакован Daniel’s Hosting (DH), ресурс, ставший одним из крупнейших хостеров даркнета после взлома прошлогоднего Freedom Hosting II.

-

Неизвестным злоумышленникам удалось получить доступ к БД и попросту удалить все аккаунты, включая root-аккаунт сервера. В результате в Лету канули более 6500 сайтов даркнета, использовавших DH. Оператор и разработчик DH с сожалением признал, что бэкапов у него не было.

-

После похожей атаки на Freedom Hosting II в 2017 году количество сайтов в даркнете, по оценкам исследователей, сократилось на 85%.

Новые версии Meltdown и Spectre

Уязвимости Meltdown и Spectre, информация о которых была опубликована в январе 2018 года, взбудоражили всю индустрию, ведь оказалось, что практически все современные процессоры имеют фундаментальные проблемы и решить их простыми софтверными патчами возможно далеко не всегда.

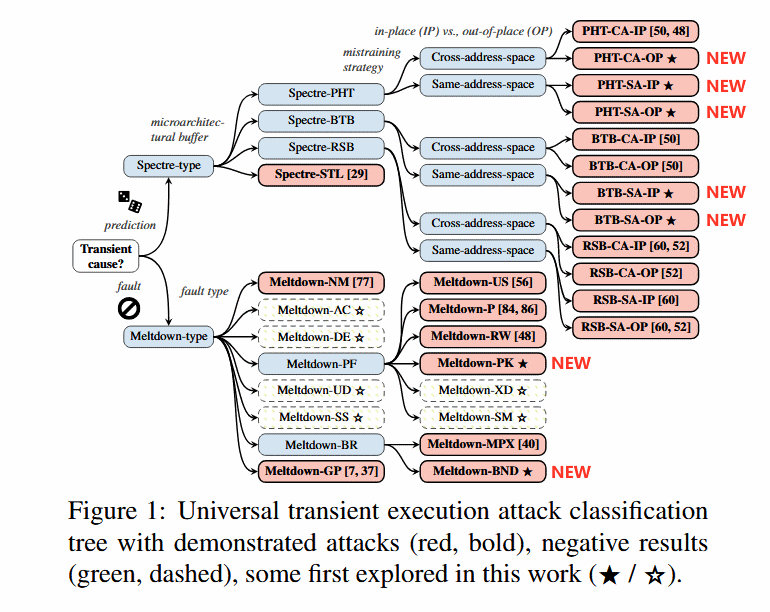

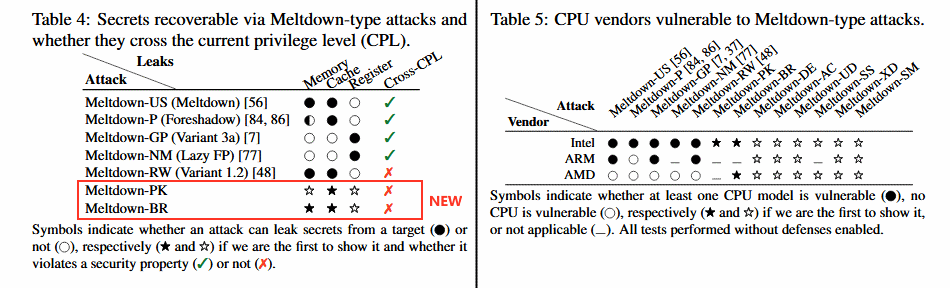

Теперь сводная группа ИБ-экспертов, в состав которой вошли специалисты, обнаружившие оригинальные проблемы Meltdown и Spectre, представила доклад, в котором собраны результаты многомесячных изысканий и тестов. Эксперты сумели найти семь новых вариаций атак на Meltdown и Spectre. Две уязвимости — это новые разновидности Meltdown, а еще пять — новые типы атак на Spectre. Более того, все атаки были опробованы в деле с помощью proof-of-concept эксплоитов.

Свежим проблемам подвержены различные модели процессоров AMD, ARM и Intel. Так, исследователи проверяли свои теории на Skylake i5-6200U и Haswell i7-4790, Ryzen 1950X и Ryzen Threadripper 1920X, а также NVIDIA Jetson TX1.

Как видно на графике ниже, исследователи тестировали еще шесть видов Meltdown-атак, однако их эксплуатация не принесла результатов.

Meltdown

С момента обнаружения оригинальной проблемы Meltdown прошло немало времени, за которое разные специалисты по информационной безопасности успели выявить несколько новых вариаций данной проблемы: L1TF (L1 Terminal Fault), или Foreshadow, вариант 3а, вариант 1.2, а также Lazy FP.

Исследователи переименовали все эти ранее известные атаки, основываясь на том, на какую часть внутренней архитектуры они были направлены, а затем изучили компоненты, которые ранее не подвергались атакам и пристальному изучению. В итоге удалось выявить две новые проблемы:

- Meltdown-BR — обход защитного механизма Memory Protection eXtensions (MPX) в процессорах х86 Intel и AMD, после которого становится возможной спекулятивная атака;

- Meltdown-PK — затрагивает только процессоры Intel, позволяет обойти ключи защиты памяти (Protection Keys for Userspace, PKU).

Spectre

Как и в случае Meltdown, для проблемы Spectre за прошедшее время тоже было найдено множество других вариаций эксплуатации, включая хорошо известные SpectreNG, SpectreRSB, NetSpectre.

В данном случае специалисты прибегли к похожей тактике: переименовали и переклассифицировали все ранее известные варианты атак, основываясь на том, на какие внутренние операции ЦП те были направлены и какие защитные механизмы обманывали. Таким образом, в таблице можно увидеть следующие разновидности атак:

- Spectre-PHT — эксплуатирует Pattern History Table;

- Spectre-BTB — эксплуатирует Branch Target Buffer;

- Spectre-RSB — эксплуатирует Return Stack Buffer;

- Spectre-BHB — эксплуатирует Branch History Buffer.

В итоге исследователи выявили пять новых проблем, три из которых связаны с атаками на Pattern History Table (PHT-CA-OP, PHT-CA-IP и PHT-SA-OP) и еще две — с атаками Branch Target Buffer (BTB-SA-IP, BTB-SA-OP).

Специалисты уже уведомили о своих неприятных находках всех уязвимых производителей. При этом в докладе сказано, что часть выпущенных ранее защитных решений, которые в теории должны противостоять эксплуатации новых проблем, не работают как должно. Результаты проведенных тестов можно увидеть в таблице ниже.

Интересно, что в ответ на это в Intel сообщили, что уже существующих защитных методик должно хватать с лихвой, а тестирование, очевидно, проводилось на машинах, где защитные механизмы работали некорректно.

Исследователи взломали 85% банкоматов

Эксперты компании Positive Technologies решили проверить уровень безопасности современных банкоматов. Для этого они тщательно изучили 26 моделей банкоматов крупнейших производителей (NCR, Diebold Nixdorf, GRGBanking).

-

Выяснилось, что практически все устройства уязвимы перед теми или иными локальными или сетевыми атаками, а уровень защиты, пожалуй, лучше всего характеризует известный термин «театр безопасности». Дело в том, что 85% изученных машин оказалось возможно скомпрометировать в течение 15 минут.

-

15 из 26 банкоматов по-прежнему работают под управлением Windows XP.

-

22 машины уязвимы перед сетевым спуфингом, то есть атакующий может локально подключиться к устройству через LAN и совершать мошеннические транзакции. Причем для реализации такой атаки понадобится всего 15 минут.

-

18 устройств уязвимы перед атаками типа black box, то есть, подключив к банкомату специальное устройство, управляющее работой диспенсера, атакующий может заставить его выдавать наличные. Исследователи отмечают, что для создания такого хакерского девайса подходит Raspberry Pi, Teensy или BeagleBone, а атака занимает около 10 минут.

-

20 банкоматов можно вывести из режима киоска, просто подключившись к ним через USB или PS/2. После этого атакующий получает доступ к ОС и может выполнять самые разные команды.

-

24 из 26 изученных машин не шифруют данные на жестких дисках, и, если злоумышленник может получить физический доступ к диску, он может извлечь любые хранящиеся там данные и конфигурации.

Windows 10 все еще не работает нормально

О многострадальном обновлении Windows 10 1809 (оно же Windows 10 October Update) и связанных с ним проблемах написано уже очень много. Напомню, что осенний апдейт удалял файлы пользователей, в системе возникали конфликты драйверов, отказывалось работать аудио, возникли проблемы с архивами ZIP и так далее.

В результате специалисты Microsoft остановили распространение обновления и занялись его доработкой, пообещав оперативно устранить все проблемы. Доработанная версия 1809 была перевыпущена лишь в середине ноября, спустя пять недель после исходного релиза. И к сожалению, нужно признать, что после доработки и исправления известных багов появилось едва ли не больше новых проблем.

Так, в перевыпущенной версии 1809 наблюдаются проблемы с сетевыми дисками: к ним попросту невозможно подключиться. И баг обещают устранить лишь в 2019 году. Также переработанный апдейт пока не получат и владельцы видеокарт Radeon HD 2XXX и 4XXX: у них наблюдаются серьезные проблемы с производительностью, а браузер Edge может демонстрировать ошибки. Кроме того, возникли проблемы с совместимостью с такими решениями Trend Micro, как OfficeScan и Worry-Free Business Security.

Хуже того, стало известно, что обновленная версия 1809 неспособна нормально работать с iCloud и VPN компании F5 Network. Из-за этого распространение обновления было временно прекращено для пользователей, у которых установлена iCloud для Windows версии 7.7.0.27, а пользователям с уже обновленной ОС пока не дадут установить данную версию iCloud. Они попросту увидят ошибку, уведомляющую, что их ОС слишком новая.

Пострадавшие от нового бага пользователи сообщают, что не могут обновлять и синхронизировать свои альбомы. Представители Microsoft и Apple уже работают над разрешением проблемы.

Кроме того, разработчики Microsoft подтвердили, что проблемы с совместимостью по-прежнему наблюдаются и у VPN компании F5 Network (система может терять соединение с сетью). Об этом баге специалистам F5 Network известно еще с октября, но он по-прежнему не устранен, и обновленная версия 1809 пока недоступна для пользователей VPN компании.

Давид Ян высказался о развитии ИИ

Основатель компании ABBYY Давид Ян дал интервью проекту «Русские норм!». Вот как он высказался о развитии ИИ и связанных с этим опасностях.

«Мы наслаждаемся перемещением по дорогам, но берем на себя риск аварии. Наслаждаемся электричеством, но берем на себя риск быть травмированными от удара током. Мы нашли баланс. Нашли возможности уменьшения риска: розетки поставили, ремни безопасности и так далее. Мы не отказываемся от электричества. Искусственный интеллект тоже несет в себе риски, но более хитрые. Все современные системы создаются так, чтобы они эволюционировали, чтобы они создавали себе подобные системы более эффективно. В тот момент, когда новые модели нейронных сетей, порожденные прежними, окажутся более эффективными, произойдет то, что люди называют „точкой сингулярности“. Они превысят возможности человека. Мы перестанем понимать, что они делают»

— Давид Ян, основатель ABBYY

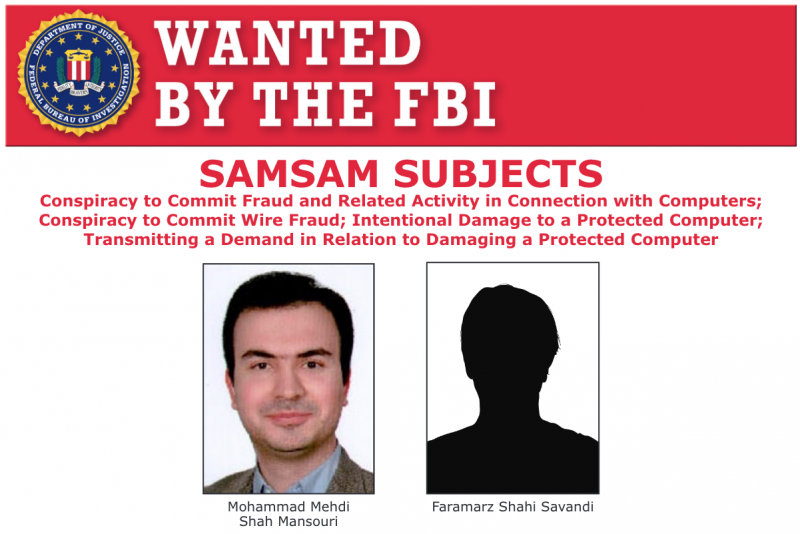

В создании SamSam обвинили иранцев

Министерство юстиции США заочно обвинило в создании и применении известного шифровальщика SamSam двух граждан Ирана, 34-летнего Фарамарза Шахи Саванди (Faramarz Shahi Savandi) и 27-летнего Мохаммеда Мехди Шах Мансури (Mohammad Mehdi Shah Mansouri), и предъявило им обвинения.

Шифровальщик SamSam активен с 2016 года и известен крупными атаками на медицинские и правительственные учреждения. Чаще всего операторы SamSam осторожно внедрялись в сети различных компаний и организаций (используя известные уязвимости или хитрость) и вручную заражали их вымогателем. Так как атаки всегда носили узконаправленный и продуманный характер, на каждом инциденте злоумышленники зарабатывали от 5000 до 60 000 долларов, в зависимости от масштабов атаки.

Летом текущего года аналитики компании Sophos опубликовали отчет, в котором попытались подсчитать доходы злоумышленников. Согласно данным экспертов, за три года SamSam принес своим операторам не менее 6 миллионов долларов и деятельность преступников нанесла пострадавшим компаниям ущерб в размере 30 миллионов долларов.

Теперь этим гражданам Ирана предъявлены обвинения по шести различным статьям, включая сговор с целью совершения мошенничества с использованием электронных средств сообщения и преднамеренное причинение вреда защищенным компьютерам. Так как оба обвиняемых находятся в Иране, они не были арестованы, и власти США добавили их имена в список разыскиваемых преступников.

Представители министерства юстиции напоминают, что в числе пострадавших от атак SamSam были: власти Атланты, Ньюарка и Нью-Джерси, министерство транспорта Колорадо, ортопедическая больница Небраски, сеть диагностических лабораторий LabCorp, организация MedStar Health, а также порт Сан-Диего.

Flickr установил ограничение в 1000 фото

-

Компания Flickr решила отобрать у пользователей бесплатный 1 Тбайт пространства, который раньше предоставлялся даже тем, кто не платит за премиум-аккаунт.

-

Вместо терабайта пространства с 8 января 2019 года у бесплатных пользователей появится новое ограничение: 1000 фото. После 5 февраля 2019 года Flickr будет автоматически удалять фотографии, выходящие за этот лимит, начиная с самых старых.

-

При этом премиум-аккаунт Flickr стоит 50 долларов в год, и за эти деньги пользователь получает неограниченное пространство для хранения фото и видео. Фото могут быть в оригинальном разрешении, а ролики длиной до 10 минут.

Пентест Dropbox и зиродеи Apple

Глава безопасности Dropbox Крис Эванс (Chris Evans) рассказал в блоге компании об интересной истории, которая случилась еще весной текущего года. Тогда команда Dropbox проводила масштабный пентест с привлечением сторонних ИБ-специалистов из компании Syndis и red team всячески старалась скомпрометировать работу сервиса.

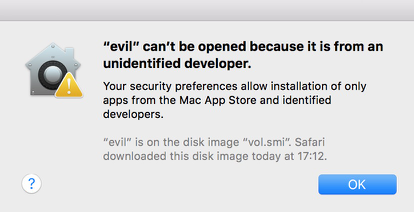

Однако никто не ожидал, что специалисты Syndis отнесутся к своей задаче настолько ответственно, что обнаружат сразу три уязвимости нулевого дня в продуктах Apple и, скомбинировав эксплоиты для них, атакуют Dropbox таким образом. Найденные экспертами баги затрагивали macOS младше версии 10.13.4 и давали возможность выполнить произвольный код в системе жертвы, предварительно заманив ее на вредоносный сайт.

Первая обнаруженная экспертами Syndis уязвимость получила идентификатор CVE-2017-13890. Этот баг позволял использовать Safari для автоматического скачивания и принудительного монтирования образа диска.

Вторая проблема имеет идентификатор CVE-2018-4176 и использует монтирование диска для запуска приложения без разрешения пользователя. Для атаки необходимо, чтобы жертва посетила вредоносный сайт. Также не стоит забывать о том, что Gatekeeper позволит запустить только те приложения, которые подписаны известными разработчиками.

Третий баг в этой цепочке эксплоитов, CVE-2018-4175, позволяет зарегистрировать новое расширение файлов и запустить приложение, которое теперь считается безопасными. В итоге можно будет обратиться к shell-скриптам и оставить Gatekeeper не у дел.

На что способны три эти уязвимости вместе, можно увидеть в PoC-видео.

Специалисты Dropbox и Syndis уведомили Apple о найденных багах еще в конце февраля 2018 года, и в конце марта 2018 года уязвимости были исправлены. Судя по всему, столь длительная задержка с раскрытием информации об этих проблемах была вызвана тем, что исследователи Syndis также обнаружили уязвимость CVE-2018-4389, угрожавшую macOS Mojave 10.14. Этот баг был связан с обработкой вредоносных писем и делал возможным спуфинг UI. Уязвимость исправили лишь недавно, в конце октября текущего года. Очевидно, до этого времени экспертам не позволяли предать данные о проблемах огласке.

Безопасность Android

Специалисты Android Security & Privacy Team опубликовали статистику, согласно которой безопасность Android все же постепенно улучшается. Ситуация меняется в лучшую сторону под влиянием множества факторов. Так, надежнее становится сама платформа и API, делают свое дело регулярные обновления безопасности, а также разработчики приложений постепенно привыкают к тому, что приложениям не стоит выдавать доступ к различным «чувствительным» данным. В отчете подчеркивается, что Nougat, Oreo и Pie стали гораздо устойчивее перед атаками на повышение привилегий, которые ранее помогали малвари закрепляться в системе и позволяли ей весьма эффективно противостоять попыткам удаления.

-

Хотя бы 1 потенциально опасное приложение (данным термином инженеры Google обозначают малварь) можно найти на 0,5% устройств, работающих под управлением Android KitKat (4.x), Lollipop (5.x) и Marshmallow (6.x).

-

В то же время устройства с Android Nougat (7.x), Oreo (8.x) и Pie (9.x) на борту подвергаются опасности куда реже: малварь на них можно обнаружить лишь в 0,25%, 0,14% и 0,06% случаев соответственно.

-

При этом даже устройства с более старыми версиями ОС находятся в большей безопасности, если их владельцы устанавливают приложения только из официального каталога Play Store.

-

Загружающие приложения из Play Store пользователи подвергаются заражениям лишь в 0,09% случаев, тогда как скачивание и установка приложений из других источников поднимает риск до 0,61%.

-

Люди, предпочитающие качать приложения исключительно из Google Play, рискуют в 9 раз меньше других.

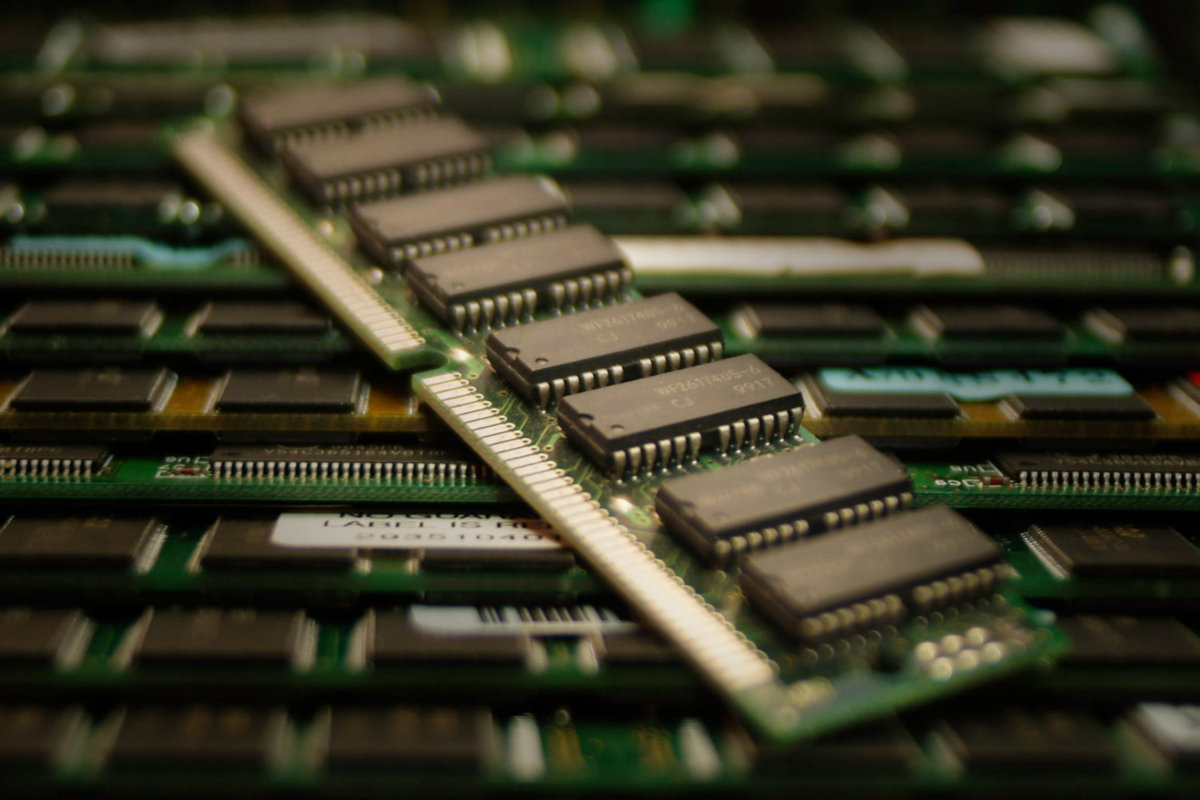

Rowhammer атакует ECC

Еще в 2014 году исследователи из университета Карнеги — Меллона разработали атаку Rowhammer. Ее суть сводилась к тому, что определенное воздействие на ячейки памяти может привести к тому, что электромагнитное излучение повлияет на соседние ячейки и значения битов в них изменятся.

За прошедшие с тех пор годы исследователи сумели доказать, что перед Rowhammer может быть уязвима память DDR3 и DDR4, а также научились эксплуатировать атаку через JavaScript и успели приспособить против Microsoft Edge и виртуальных машин Linux. Существует даже вариация Rowhammer, представляющая опасность для устройств на Android.

Теперь специалисты Амстердамского свободного университета опубликовали доклад, согласно которому новая вариация атаки Rowhammer по-прежнему может быть опасна, несмотря на все современные защитные системы.

Свою атаку эксперты назвали ECCploit, так как их метод позволяет атаковать ECC-память, которая автоматически распознает и исправляет спонтанно возникшие изменения (ошибки) битов, то есть защищает от различных вариаций Rowhammer. Нужно сказать, что исходно ECC-память создавалась не как защита от Rowhammer. В девяностые годы ее разработчиков больше волновало возможное влияние на биты альфа-частиц, нейтронов и подобное. Однако считалось, что от атак Rowhammer ECC может защитить ничуть не хуже.

Аббревиатура ECC расшифровывается как Error-correcting Code, то есть ECC-память — это «память с коррекцией ошибок». Такую защищенную память сегодня используют в большинстве критических систем, для которых важна бесперебойная и стабильная работа, в том числе в серверах.

Исследователи Амстердамского свободного университета пишут, что после долгих месяцев реверс-инжиниринга им удалось понять, что у ECC-памяти тоже есть свои лимиты. Так, ECC может обнаруживать и корректировать «переворот» лишь одного бита за раз, в том сегменте памяти, за которым наблюдает. Если же в одном сегменте «перевернутся» сразу два бита одновременно (крайне маловероятное событие), ECC-память спровоцирует отказ в работе приложения, чтобы избежать возможных повреждений данных и потенциальной компрометации.

Однако экспертам удалось создать вариацию Rowhammer, которая вызывает «переворот» сразу трех битов одновременно. И как оказалось, такая ситуация уже не провоцирует отказ в работе и вообще не вызывает у ECC-памяти какой-либо реакции. То есть такая атака позволяет обойти защиту ECC вообще. Хотя в своих исследованиях специалисты концентрировали усилия на DDR3, они полагают, что DDR4 подвержена таким же проблемам.

Нужно заметить, что при этом ECCploit относится скорее к разряду концептов, так как использовать данную атаку на практике будет нелегко. Исследователи признают, что для проведения атаки потребуется от 32 минут до недели реального времени и ее массового использования определенно можно пока не опасаться. Специалисты советуют пользователям не пренебрегать ECC-памятью из-за этой проблемы, а производителей призывают учесть данные недоработки в будущем.

Фаззер Google нашел более 9000 багов за 2 года

-

Специалисты Google раскрыли статистику об использовании OSS-Fuzz. Этот инструмент для фаззинга был представлен публике в 2016 году. Его создали сами разработчики Google для тестирования Chromium, а затем решение сделали опенсорсным и адаптировали для тестирования любых открытых проектов.

-

Сообщается, что за прошедшие 2 года OSS-Fuzz выявил свыше 9000 багов в различных опенсорсных проектах.

-

Интересно, что за обнаруженные с помощью OSS-Fuzz проблемы Google платит разработчикам, которые используют фаззер. Так, каждый исправленный баг приносит от 500 до 20 000 долларов. К тому же предусмотрены дополнительные бонусы за более глубокую модификацию кода и интеграцию с OSS-Fuzz.

«Пираты» заплатят Nintendo 12 000 000

Минувшим летом мы рассказывали о закрытии одного из крупнейших сайтов, распространявшего ROM’ы старых игр, EmuParadise.

Причиной этого послужили действия компании Nintendo, которая обратилась в федеральный суд Аризоны с жалобой на ресурсы LoveROMS.com и LoveRETRO.co, обвинив их в нарушении авторских прав и незаконном использовании торговых марок. В заявлении говорилось, что эти сайты являются одними из самых известных источников игрового пиратства в онлайне. Эти ресурсы принадлежали Джейкобу Матайасу (Jacob Mathias) и его жене и их компании Mathias Designs LLC.

Вскоре после выдвижения обвинений со стороны Nintendo оба ресурса ушли в офлайн, и за ними последовали многие другие сайты, включая EmuParadise, испугавшиеся юридического преследования. Однако проблемы Матайасов на этом не закончились, и супругам все равно предстоял суд с японским гигантом.

В этом месяце издание Torrent Freak сообщило, что бывшие владельцы LoveROMS.com и LoveRETRO.co решили не пытаться противостоять Nintendo в правовом поле и стороны завершили конфликт мировым соглашением, а также бессрочным судебным запретом.

Согласно документам, оказавшимся в распоряжении редакции, Матайас и его жена признали, что имели отношение к работе сайтов, «на которых происходило прямое и опосредованное нарушение авторских прав и незаконное использование торговых марок, нанесшее Nintendo непоправимый ущерб». И согласились выплатить компании 12 230 000 долларов.

Журналисты отмечают, что в распоряжении пары вряд ли есть такая сумма, и, вероятно, эти пугающие цифры фигурируют лишь на бумаге, а Nintendo использует их для устрашения операторов других ROM-сайтов. На деле же Матайасы могут заплатить куда меньше, такой договоренности стороны могли достичь во время приватных переговоров.

Кроме того, стороны согласились подписать и постоянный судебный запрет, который помешает супругам впредь нарушать авторские права Nintendo, а также обяжет их передать компании все игры и эмуляторы, находящиеся в их распоряжении, и даже отдать Nintendo сайты LoveROMs.com и LoveRETRO.co.

Деньги на знаменитостях

-

По оценке специалистов Group-IB Brand Protection, выручка мошенников на фейковых рекламных онлайн-акциях якобы от имени селебрити составляет более 500 000 000 рублей ежегодно.

-

Group-IB также фиксирует рост количества скомпрометированных аккаунтов в социальных сетях известных предпринимателей, артистов, политиков, блогеров и представителей шоу-бизнеса. Только в Instagram за год этот показатель вырос на 40%.

Как тебе такое, Илон Маск?

В начале текущего года мы уже писали о предельно простой мошеннической схеме, которая полюбилась скамерам в Twitter. Тогда эксперты заметили, что преступники создают в социальной сети поддельные профили, которые имитируют настоящие аккаунты различных известных личностей. Затем они спамят записями от лица этих аккаунтов, предлагая пользователям поучаствовать в бесплатной раздаче криптовалюты. Для участия в раздаче, конечно же, нужно перевести немного денег на счет злоумышленников.

С тех пор у многих известных личностей в профилях появились не только галочки верификации аккаунтов, но и недвусмысленные приписки в духе «не раздаю криптовалюту!». Также с подобным скамом борются и сами разработчики Twitter, но, увы, практически безрезультатно.

Журналисты Bleeping Computer рассказали, что теперь преступники стали действовать немного иначе. Они взламывают верифицированные аккаунты других пользователей и компаний, меняют имя на Elon Musk, а затем объявляют от имени Маска о большой раздаче криптовалюты — 10 000 биткойнов. В этом месяце в числе взломанных учетных записей оказались лейбл Marathon Artists, издательство Pantheon Books, крупный британский ритейлер Matalan.

В сообщении мошенников говорилось, что аттракцион невиданной щедрости приурочен к уходу Маска с поста главы Tesla.

|

|

Кроме того, дополнительно взлому подвергся ряд учетных записей правительственных учреждений, включая аккаунты колумбийского министерства транспорта и Национального управления по ликвидации последствий стихийных бедствий Индии. Через них хакеры привлекали внимание к действиям поддельного Маска, создавая видимость легитимности происходящего.

|

|

Фальшивые профили «Илона Маска» продвигали сайты musk.plus, musk.fund и spacex.plus. Условия «раздачи криптовалюты» выглядели так же, как раньше: якобы для верификации адреса пользователь должен отправить на указанный адрес от 0,1 до 3 BTC, а в ответ он получит в 10–30 раз больше.

Самое грустное во всем этом, как отмечают журналисты, — что всего за один день мошенники получили почти 400 переводов на адрес 1KAGE12gtYVfizicQSDQmnPHYfA29bu8Da и «заработали» таким образом 28 биткойнов (примерно 180 000 долларов по текущему курсу).

Стоит сказать, что ранее в Twitter пользователей уже банили, если неверифицированные аккаунты пытались поменять имя на Elon Musk, но, похоже, все это не слишком мешает деятельности мошенников.

Другие интересные события месяца

-

Ликвидирована масштабная мошенническая схема 3ve, принесшая десятки миллионов своим операторам

-

Роутеры под ударом: хакеры открывают SMB-порты, чтобы использовать против роутеров эксплоиты АНБ

-

Приложения для Android, насчитывающие 2 000 000 000 установок, заподозрили в рекламном фроде

-

Новые проблемы с корневыми сертификатами: опасным оказалось ПО компании Sennheiser

-

Разработчики Chrome и Firefox рассказали, что хотят постепенно отказаться от поддержки FTP

-

Большинство бесплатных VPN-приложений в Google Play и App Store не вызывают доверия у специалистов