Содержание статьи

Терабайты утекших данных

Коллекция номер...

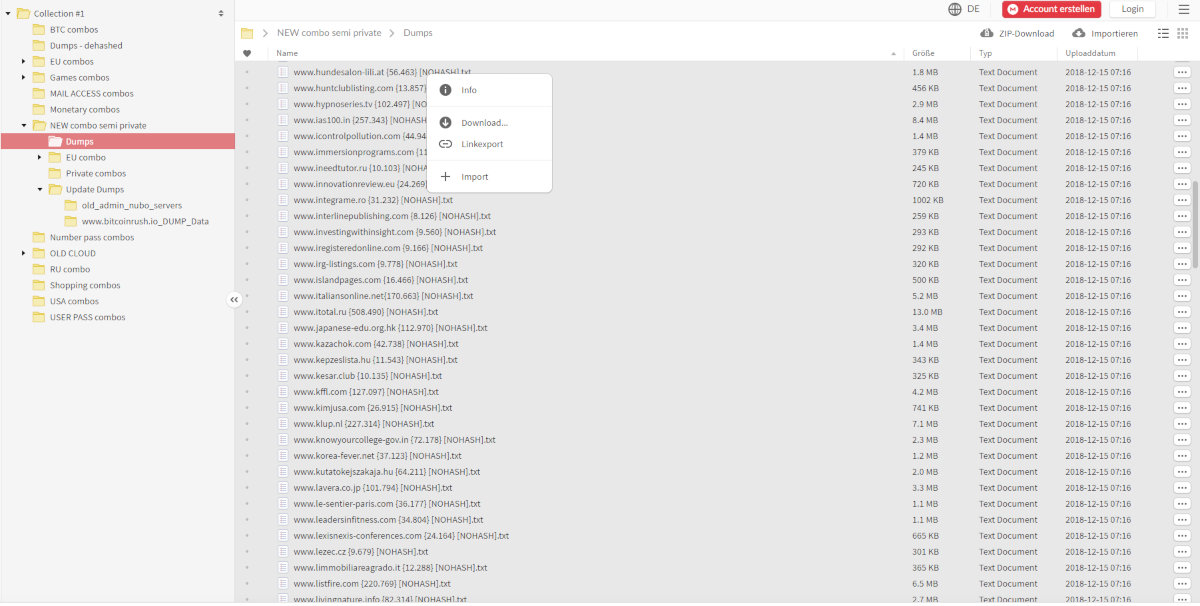

В январе текущего года известный ИБ-специалист, создатель агрегатора утечек Have I Been Pwned (HIBP) Трой Хант (Troy Hunt) обратил внимание сообщества на странный дамп «Коллекция № 1», опубликованный в файлообменнике Mega.

«Коллекция № 1» представляла собой подборку email-адресов и паролей, суммарно насчитывающую 2 692 818 238 записей. Трой Хант писал, что в эту подборку входят 772 904 991 уникальный email-адрес и еще 21 222 975 уникальных паролей.

Хотя многие крупные СМИ поспешили назвать этот дамп «матерью всех утечек» (Gizmodo) и «крупнейшей коллекцией утечек на все времена» (Mashable), на самом деле все не так плохо. Дело в том, что по большей части «Коллекция № 1» представляет собой «сборник» старых утечек данных и новой информации в этой подборке не так уж много. Так, сам Трой Хант писал, что лишь 141 миллион (около 18%) email-адресов из этого сборника не фигурировали на HIBP ранее и не были частью других известных брешей. Половина от 21 миллиона уникальных паролей тоже уже давно числилась как «утекшие».

В феврале 2019 года специалисты компании Recorded Future опубликовали отчет, в котором рассказали, что им, похоже, удалось идентифицировать человека, который собрал эту подборку, а затем выставил на продажу. По данным компании, этот хакер известен под псевдонимом C0rpz и на составление гигантского дампа, в который вошли многочисленные «утечки» различных компаний, у него ушло около трех лет.

Также специалисты отметили, что «Коллекция № 1» была лишь частью сборника C0rpz, о чем нетрудно догадаться по самому названию дампа. Еще в январе мы писали о том, что существуют как минимум пять пронумерованных частей того же сборника и два дополнения, озаглавленные ANTIPUBLIC и AP MYR & ZABUGOR (о которых во время своего исследования попросту не знал Трой Хант). Подборка разбита на следующие разделы:

- ANTIPUBLIC #1 (102,04 Гбайт);

- AP MYR & ZABUGOR #2 (19,49 Гбайт);

- Collection #1 (87,18 Гбайт);

- Collection #2 (528,50 Гбайт);

- Collection #3 (37,18 Гбайт);

- Collection #4 (178,58 Гбайт);

- Collection #5 (40,56 Гбайт).

В общей сложности сборник насчитывает около 3,5 миллиарда записей, то есть комбинаций данных email-адрес и пароль, юзернейм и пароль, номер телефона и пароль и так далее. По информации Recorded Future, C0rpz продал этот сборник нескольким клиентам, некоторые из них теперь и распространяют его бесплатно, через файлообменники и торренты.

Известный ИБ-журналист Брайан Кребс (Brian Krebs) уже писал о том, что сумел вычислить как минимум двух покупателей дампа: это хакеры Sanix и Clorox. В начале января 2019 года последний выложил часть сборника на форумах Raid Forums, что и привлекло внимание СМИ и экспертов к «Коллекции № 1».

При этом Кребс и эксперты Recorded Future сходятся во мнении, что вряд ли кто-то из этих хакеров имел какое-то отношение к исходным утечкам данных, из которых состоит сборник. Более того, специалисты еще раз подчеркивают, что в основном в подборку входят утечки, о которых уже было известно, просто раньше эти данные продавались или распространялись отдельно, а здесь они собраны в один «набор».

Специалисты в очередной раз призвали пользователей не паниковать и соблюдать простейшую «цифровую гигиену»: использовать надежные и разные пароли для сайтов и сервисов, не забывать про двухфакторную аутентификацию, не доверять свои личные данные подозрительным компаниям.

Gnosticplayers

В начале февраля хакер (или группа лиц), скрывающийся под псевдонимом Gnosticplayers, выставил на продажу на торговой площадке Dream Market сразу несколько крупных дампов с пользовательскими данными.

В первую подборку вошли данные 620 миллионов пользователей 16 крупных сайтов, включая MyHeritage, 500px и Dubsmash. За этот дамп злоумышленник суммарно просил около 20 тысяч долларов (в биткойнах).

После того как информация о дампе попала в СМИ, многие компании были вынуждены признать, что действительно пострадали от атак, и стали уведомлять о случившемся пользователей или даже принудительно сбрасывать пароли. Так, расследования начали проводить компании Dubsmash, 500px, EyeEm, Coffee Meets Bagel, DataCamp.

Затем в продаже появился второй дамп, содержавший 127 миллионов записей о пользователях еще восьми скомпрометированных компаний, включая файлообменник Ge.tt и криптовалютный обменник Coinmama. Эта подборка оценивается в 14 500 долларов в криптовалюте.

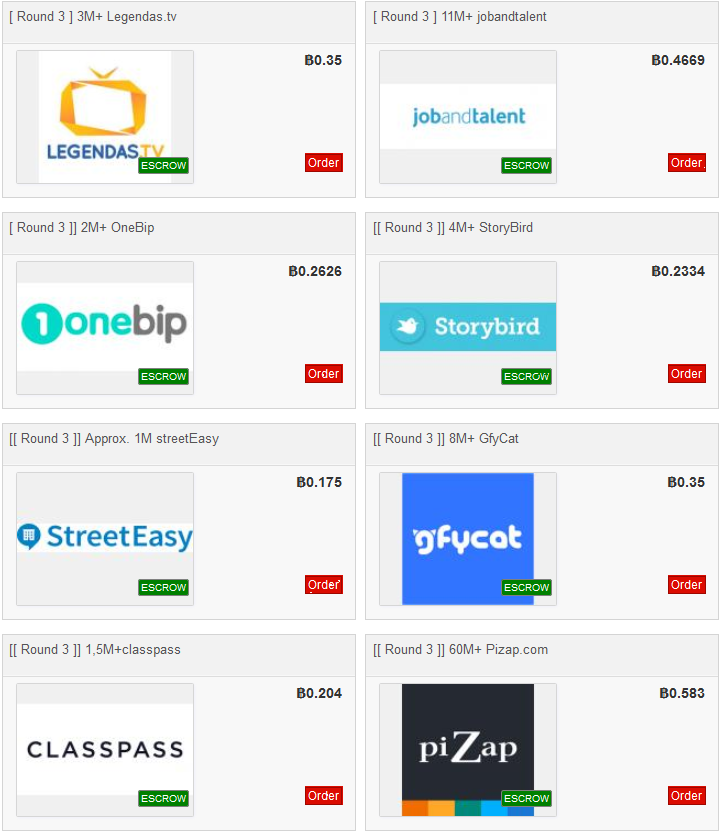

Еще через неделю на Dream Market был опубликован и третий дамп, включающий в себя информацию о еще 92,76 миллиона пользователей и оцененный преступником в 2,6249 BTC (примерно 9400 долларов США). Наиболее заметна в этой подборке утечка информации о 8 миллионах пользователей популярного GIF-хостинга GfyCat. Также в подборку вошли данные 11 миллионов пользователей рекрутингового портала Jobandtalent, 61 миллиона пользователей онлайнового редактора фото Pizap и так далее. Как и в прошлых случаях, ни одна из перечисленных хакером компаний ранее не сообщала о каких-либо инцидентах с безопасностью и утечках.

При этом Gnosticplayers, кем бы он ни был, охотно общается с представителями СМИ и уже рассказал журналистам, что не собирается останавливаться. Он заявлял, что в общей сложности в его распоряжении имеется порядка 20 различных баз, некоторые из них он собирается выставить на продажу, а другие приберегает для личного пользования. Суммарно эти сборники включают информацию примерно о миллиарде различных аккаунтов, а самые старые утечки датированы еще 2012 годом.

Также в беседе с журналистами издания ZDNet он заявил, что имеет прямое отношение именно к взлому перечисленных компаний, а не просто выступает посредником при перепродаже данных.

Отвечая на вопрос, зачем он это делает, Gnosticplayers объяснил, что его интересуют всего две вещи: «деньги и разорение американских свиней».

Дело в том, что к каждому «лоту» злоумышленника также приложено послание, где тот поносит американские и британские власти из-за ареста другого хакера, Джорджа Дюка-Коэна (George Duke-Cohan), которого Gnosticplayers в своих сообщениях называет «молодым и талантливым пареньком». Тот был членом группировки Apophis Squad, прошлым летом его арестовали, приговорили к трем годам тюремного заключения в Великобритании, а теперь ему грозит тюремное заключение сроком до 65 лет в США.

Порноаккаунты угоняют в 2 раза чаще

-

Эксперты «Лаборатории Касперского» подсчитали, что преступники стали чаще атаковать пользователей порносайтов, а точнее владельцев премиум-аккаунтов на таких ресурсах. В основном малварь интересуется учетными данными от сайтов Brazzers, Chaturbate, Pornhub, Myfreecams, Youporn, Wilshing, Motherless, XNXX, X-videos.

-

Число людей, столкнувшихся с попытками кражи их логинов и паролей для платного доступа к взрослому контенту, за год увеличилось вдвое: с 50 000 в 2017 году до 110 000 в 2018 году. Одновременно c этим исследователи наблюдают, что в даркнете стало больше предложений продать украденные учетные данные: 10 000 в 2018 году против 5000 в 2017 году.

-

Средняя цена за один аккаунт на черном рынке составляет 5–10 долларов США.

-

Количество семейств троянов, которые интересуются такими данными, тоже увеличилось: в 2017 году их было всего 3, а в 2018 году стало уже 5.

-

Общее число «порнографического» вредоносного ПО для ПК насчитывает 642 семейства и 57 типов.

-

Количество фишинговых страниц, имитирующих какой-либо крупный порносайт с бесплатным контентом, увеличилось более чем в 10 раз в четвертом квартале 2018 года.

Криптовалютные новости

Едва ли не каждый месяц мы рассказываем о новых взломах криптовалютных бирж, эпидемиях майнинговой малвари, уязвимостях в криптовалютных сервисах, приложениях и смарт-контрактах. К сожалению, февраль 2019 года не стал исключением и пополнил и без того немалый список «криптовалютных» инцидентов.

Банкротство QuadrigaCX

Странная ситуация сложилась вокруг канадской криптовалютной биржи QuadrigaCX. Более 100 тысяч пользователей не могут получить доступ к своим средствам и фактически лишились их. На этот раз причиной, похоже, стал не взлом компании и не экзит-скам со стороны администрации. Дело в том, что создатель ресурса Джеральд Коттен (Gerald Cotten) еще в декабре 2018 года скончался в Индии от болезни Крона. После его смерти доступ к холодному кошельку биржи оказался утрачен: как выяснилось, Коттен единственный имел к нему доступ.

Согласно информации, опубликованной на сайте самой биржи (ныне неработающей), администрация QuadrigaCX уже обратилась в верховный суд Новой Шотландии, надеясь получить правовую помощь и урегулировать начинающийся конфликт с пользователями.

Проблема в том, что о смерти Коттена объявили не сразу, — после кончины основателя обменник продолжал работать почти месяц, оперируя средствами с горячего кошелька и фиатных аккаунтов. Уже в январе текущего года о смерти создателя ресурса на Reddit сообщила его вдова Дженнифер Робертсон (Jennifer Robertson), после чего пользователи начали спешно выводить с QuadrigaCX средства, чем и дестабилизировали работу биржи.

По данным CCN, доступ к холодному кошельку биржи пытались получить самыми разными средствами, в том числе нанимали сторонних специалистов для взлома ноутбука Коттена, однако все эти попытки не увенчались успехом.

В распоряжении издания CoinDesk оказались судебные документы по этому делу, включая данные под присягой показания Дженнифер Робертсон. По словам вдовы, в недоступном кошельке хранится около 0,5% от всех токенов Ethereum и огромное количество других криптовалют: 26 500 Bitcoin, 11 000 Bitcoin cash, 11 000 Bitcoin cash SV, 35 000 Bitcoin gold, около 200 000 Litecoin, а также 430 000 Ethereum.

В итоге администрация QuadrigaCX не может получить доступ примерно к 190 миллионам долларов, причем сообщается, что около 53 миллионов не блокированы на холодном кошельке, а заморожены из-за споров с третьими сторонами (включая процессинговые компании Billerfy и WB21).

Нужно сказать, что раздосадованные пользователи и представители СМИ по-прежнему считают, что в этой истории очень много белых пятен. К примеру, издание The Wall Street Journal провело собственное расследование и утверждает, что одновременно с подачей заявления о банкротстве с QuadrigaCX были выведены от 10 до 24,7 миллиона долларов. Другое расследование, проведенное журналистами CoinDesk, выявило, что еще за несколько дней до смерти Коттена с биржи вывели около 9000 ETH, распределив их по счетам на Binance, Kraken и Poloniex.

В свою очередь, представители Coinbase, тоже попытавшиеся разобраться в этом запутанном деле, считают, что экзит-скама все же не было, а проблемы у QuadrigaCX начались почти два года назад. Летом 2017 года баг в смарт-контракте обернулся для биржи многомиллионными убытками, и, по мнению Coinbase, администрация не смогла вернуть QuadrigaCX в строй — у биржи давно не хватало денег.

Coinhive закрывается

Разработчики сервиса Coinhive, который задумывался как легальная и простая альтернатива классической баннерной рекламе, но приобрел огромную популярность среди преступников, анонсировали скорое закрытие своего проекта. Администрация Coinhive призналась, что после последнего хардфорка Monero хешрейт упал более чем на 50%. Также на решение разработчиков Coinhive повлиял общий обвал криптовалютного рынка, так как XMR потеряла около 85% стоимости по сравнению с прошлым годом.

Сообщается, что Coinhive официально прекратит работу 8 марта 2019 года, а у зарегистрированных пользователей будет время до 30 апреля, чтобы вывести деньги со своих аккаунтов.

Напомню, что Coinhive появился осенью 2017 года и тогда продвигался как альтернатива классической баннерной рекламе. В итоге Coinhive лишь породил масштабное явление, которое ИБ-специалисты назвали криптоджекингом, или браузерным майнингом. Пользователям стало достаточно «неудачно» зайти на какой-либо сайт, в код которого встроен специальный JavaScript Coinhive (или другого аналогичного сервиса, коих вскоре появились десятки), и ресурсы машин жертв уже использовались для добычи криптовалюты Monero.

Основная проблема заключалась в том, что Coinhive быстро полюбился киберпреступникам и владельцы сайтов далеко не всегда знали о наличии майнинговых скриптов в коде их ресурсов. Дело в том, что сайты стали все чаще подвергаться взлому с целью интеграции таких скриптов. Различные ресурсы, включая интернет-магазины и правительственные сайты, буквально взламывали тысячами, а майнинговые скрипты проникали даже в рекламу на YouTube, браузерные расширения и мобильные приложения.

Уже в 2018 году операторы сервиса Coinhive, который по-прежнему оставался самым популярным и используемым, признались, что вовсе не желали создавать инструмент для обогащения киберпреступников, и прямо осудили действия злоумышленников. Также создатели Coinhive с сожалением констатировали, что репутация их проекта оставляет желать лучшего, а название Coinhive практически стало синонимом определенной группы киберпреступлений. В итоге к настоящему моменту Coinhive и его скрипты давно внесены в черные списки антивирусов, блокировщиков контента и считаются малварью, хотя авторы проекта и готовы с этим поспорить.

Известный ИБ-эксперт Джером Сегура (Jérôme Segura) из компании Malwarebytes отмечает, что пик криптоджекинговой активности действительно пришелся на конец 2017 — начало 2018 года и эта активность стала снижаться параллельно падению курсов и интереса к криптовалютам. Очевидно, доходы от простого браузерного майнинга начали падать и преступники пытались переключиться, например, на IoT-устройства (достаточно вспомнить заражение 200 тысяч роутеров MikroTik).

Сегура говорит, что популярность Coinhive также стала снижаться, хотя один из прямых конкурентов сервиса, CoinIMP, напротив, даже демонстрировал некоторый рост. И хотя в этом месяце стало известно, что злоумышленники активно используют новую уязвимость в Drupal и заражают сайты не чем иным, как майнинговыми скриптами CoinIMP, Сегура убежден, что это скорее исключение из общей картины и в целом тренд криптоджекинга уже практически сошел на нет.

Черные списки EOS

Грустная история произошла с неизвестным владельцем криптовалюты EOS. 22 февраля 2019 года он обнаружил, что его аккаунт был скомпрометирован, после чего следовал «штатной» процедуре, которая защищает блокчейн EOS и его пользователей от злоумышленников.

Данный механизм подразумевает, что пострадавший уведомляет о случившемся 21 производителя блоков (по сути, это наиболее эффективные майнеры EOS, которых голосованием выбирает сообщество), после чего они должны внести скомпрометированный аккаунт EOS в черные списки. На эти черные списки полагаются криптовалютные обменники и биржи, чтобы своевременно банить хакеров и не позволять им выводить похищенные средства.

К сожалению, эта процедура дала сбой. Как объяснили представители производителя блоков EOS42, чтобы механизм работал как должно, свои черные списки должны обновить все производители блоков — если хотя бы кто-то один этого не сделает, взломанный аккаунт может быть опустошен. Именно это и произошло с неназванным пользователем, который в итоге лишился 2,06 миллиона EOS (7,7 миллиона долларов США по курсу на момент инцидента).

Сообщается, что черные списки вовремя не обновили представители платформы games.eos, занимающейся разработкой игр для блокчейна EOS и вошедшей в число 21 производителя блоков совсем недавно.

В итоге злоумышленники успели вывести токены жертвы сразу на несколько бирж. Вскоре после публикации отчета EOS42 представители биржи Huobi заморозили аккаунт злоумышленника, но, увы, аналогичным образом поступили не все биржи, и в руках преступников остались немалые деньги.

Теперь представители EOS42 предложили пересмотреть систему работы черных списков и сделать ее более демократичной. Применяющийся в настоящее время подход в EOS42 называют уязвимым, ведь, как показал данный случай, злоумышленникам достаточно скомпрометировать хотя бы одного производителя блоков, например пообещав «награду» за несвоевременное обновление черного списка. В EOS42 предлагают вовсе убрать право такого «вето» для производителей блоков и использовать обнуление ключей для аккаунтов из черного списка, что в теории также может позволить пострадавшим вернуть свои средства.

Надежность паролей

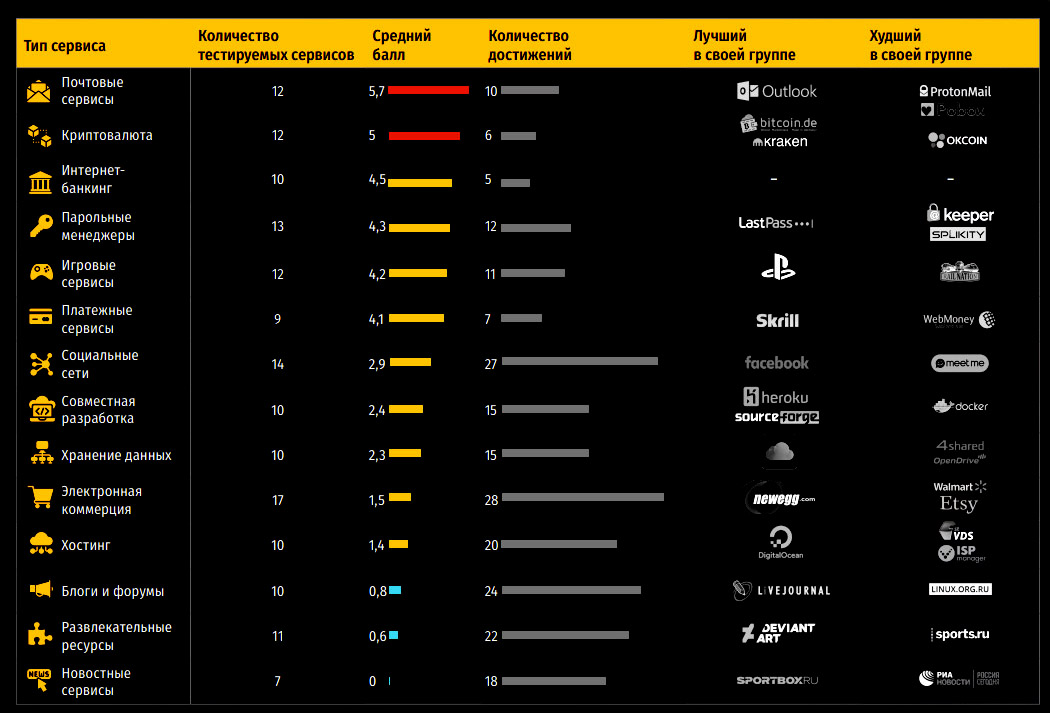

- Специалисты компании Digital Security протестировали парольные политики 157 веб-сервисов, включая социальные сети, почтовые клиенты, облачные хранилища и интернет-банкинг. Эксперты выяснили, какие сайты предъявляют самые строгие требования к созданию паролей и таким образом потенциально безопасны, какие рекомендации по защите аккаунтов даются пользователям и при использовании каких сайтов пользователь, скорее всего, станет жертвой злоумышленника.

-

Оказалось, игровые сервисы со временем (сравнивали с аналогичным исследованием 2015 года) стали лучше заботиться о парольных политиках, в отличие от платежных систем.

-

Победитель прошлого рейтинга платежных сервисов WebMoney в этот раз заработал –0,5 и сместился на последнее место, а первое место занял Skrill.

-

Социальные сети практически не контролируют создание паролей пользователями, что в результате приводит к повышенному риску взлома. Facebook заработал 8 баллов из возможных 11,5 и занял первое место среди протестированных соцсетей, на втором — StackExchange, на третьем месте — «Одноклассники».

-

Прошли проверку также и почтовые сервисы. Они оказались лидерами по безопасности парольных политик. Их рейтинг выглядит так: Outlook — 10 баллов, Gmail — 9 баллов, Mail и Yahoo — 7,5 балла, Яндекс — 6 баллов, Рамблер — 1,5 балла.

Уязвимость WinRAR

Специалисты компании Check Point обнаружили серьезную уязвимость в WinRAR и продемонстрировали эксплуатацию данной проблемы. Исследователи предупредили, что всем 500 миллионам пользователей WinRAR может угрожать опасность, так как найденный баг существует примерно 19 лет (sic!).

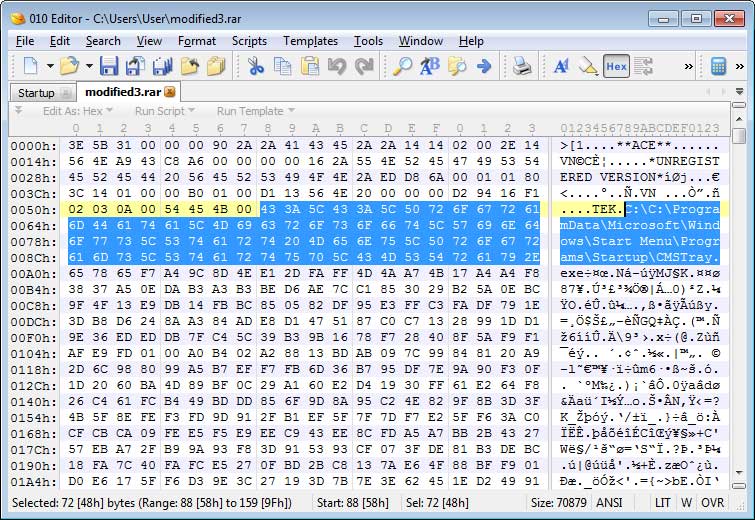

Логический баг, найденный аналитиками, связан со сторонней библиотекой UNACEV2.DLL, которая входит в состав практически всех версий архиватора с незапамятных времен. Данная библиотека не обновлялась с 2005 года и отвечает за распаковку архивов формата ACE. Если учесть возраст библиотеки, совсем неудивительно, что исследователи Check Point обнаружили связанные с ней проблемы.

Оказалось, что можно создать специальный архив ACE, который при распаковке сможет расположить вредоносный файл в произвольном месте, в обход фактического пути для распаковки архива. К примеру, таким образом исследователям удалось поместить малварь в директорию Startup, откуда вредонос будет запускаться при каждом включении и перезагрузке системы.

Найденные специалистами проблемы (CVE-2018-20250, CVE-2018-20251, CVE-2018-20252 и CVE-2018-20253) были устранены с релизом WinRAR 5.70 Beta 1 в январе текущего года. Так как доступ к исходным кодам UNACEV2.DLL оказался давно утрачен, было принято решение отказаться от поддержки формата ACE вовсе.

Специалисты настоятельно рекомендовали пользователям как можно скорее установить обновления, а также проявить бдительность и до установки патчей не открывать архивы ACE, полученные от неизвестных источников (например, от незнакомцев по почте).

Спустя всего неделю после публикации данных о проблеме эксперты 360 Threat Intelligence Center сообщили, что свежая уязвимость уже находится под атакой. Как и опасались аналитики, спамеры начали прикладывать к своим посланиям вредоносные архивы, которые при распаковке заражают машину пострадавшего бэкдором.

Как и в примере, который приводили исследователи Check Point, малварь разархивируется прямиком в директорию Startup. Отмечается, что при включенном UAC вредоносу попросту не хватит прав и WinRAR сообщит, что в доступе было отказано, а операция завершилась неудачей.

Конец VFEmail

Защищенный почтовый сервис VFEmail вряд ли снова заработает в полном объеме. 11 февраля 2019 года неизвестные злоумышленники проникли на американские серверы проекта и уничтожили все данные: отформатировали диски на всех машинах, в результате чего были потеряны все виртуальные машины, все бэкапы и файловый сервер.

«Да, VFEmail практически полностью уничтожен. Скорее всего, он уже не вернется. Никогда не думал, что кого-то будет настолько волновать мой безвозмездный труд, что его захотят целиком и полностью уничтожить»

— основатель VFEmail Рик Ромеро (Rick Romero) у себя в Twitter

Суверенный Рунет

В декабре 2018 года сенаторы Андрей Клишас и Людмила Боковая, а также депутат Андрей Луговой внесли в Госдуму законопроект № 608767-7, направленный на защиту устойчивой работы Рунета. Документ быстро стал известен как законопроект о «суверенном интернете» или «об изоляции Рунета», он предусматривает внесение поправок в законы «О связи» и «Об информации, информационных технологиях и о защите информации».

Законопроект направлен на защиту Рунета от внешних угроз и должен позволить российским властям контролировать точки соединения российского сегмента интернета с внешним миром. То есть в случае необходимости инфраструктура Рунета должна быть способна работать в полной изоляции. Причем в пояснительной записке к документу сказано, что тот «подготовлен с учетом агрессивного характера принятой в сентябре 2018 года стратегии национальной кибербезопасности США, где декларируется принцип сохранения мира силой».

Законопроект определяет необходимые правила маршрутизации трафика. Еще одна цитата из пояснительной записки: «Создается возможность для минимизации передачи за рубеж данных, которыми обмениваются между собой российские пользователи. Определяются трансграничные линии связи и точки обмена трафиком. Их владельцы, операторы связи обязываются при возникновении угрозы обеспечить возможность централизованного управления трафиком».

12 февраля 2019 года законопроект был принят в первом чтении, и на страницах «Роскомсвободы» уже можно найти подробную расшифровку заседания Госдумы.

Напомню, что ранее один из авторов инициативы Андрей Клишас утверждал, что на исполнение закона будет потрачено 20 миллиардов рублей. При этом в обосновании к законопроекту он писал, что бюджетных средств на его инициативу практически не потребуется. Затем «Интерфакс» сообщил, что в ближайшие три года на законопроект планируют потратить более 1,8 миллиарда рублей и средства на создание Центра управления сетью связи общего пользования предусмотрены в бюджете на 2019 год в размере почти 600 миллионов рублей. Обсуждение в Госдуме, к сожалению, ясности не добавило, и в вопросах финансирования проекта по-прежнему таится множество неизвестных.

Также стоит отметить, что ранее законопроект уже раскритиковали эксперты и представители отрасли. Так, члены Экспертного совета при Правительстве РФ сообщали, что законопроект имеет недостаточно прозрачные цели, предлагает дублировать полномочия разных органов, не конкретизирует, «в чем конкретно состоят угрозы», а реализация законопроекта на деле, скорее всего, потребует огромных финансовых вливаний.

60% бирж взломаны 2 хак-группами

-

По данным аналитической фирмы Chainalysis, всего 2 хакерские группы ответственны за 60% публично известных инцидентов, связанных с атаками на криптовалютные биржи. Исследователи подсчитали, что преступники похитили уже около 1 миллиарда долларов.

-

В докладе экспертов группировки фигурируют под кодовыми названиями Alpha и Beta. При этом в документе сказано, что более крупная группировка, Alpha, представляет собой огромную организацию с жестким контролем и далеко не всегда преследует только финансовую выгоду. В свою очередь, группа Beta намного меньше, организована хуже и интересуется исключительно деньгами.

-

Один «средний» взлом приносит хакерам из этих групп порядка 90 000 000 долларов США.

-

В среднем похищенные с бирж средства перемещаются около 5000 раз. После этого преступники, как правило, выжидают порядка 40 дней и лишь потом начинают конвертировать криптовалюту в фиат.

-

По меньшей мере 50% похищенных средств обналичиваются через сервисы конвертации в течение 112 дней после инцидента, и 75% средств обналичиваются спустя 168 дней.

-

При этом группа Alpha относится к «запутыванию следов» ответственнее своих «коллег», но и обналичивает украденное быстрее. Так, зачастую украденная криптовалюта проходит через 15 000 и более транзакций, и 75% похищенных средств обналичиваются в течение 30 дней после атаки. Участники группы Beta, в свою очередь, предпочитают выжидать от 6 до 18 месяцев.

Шифрование и FIDO2 для всех

В этом месяце разработчики Google порадовали пользователей мобильных устройств сразу двумя хорошими новостями.

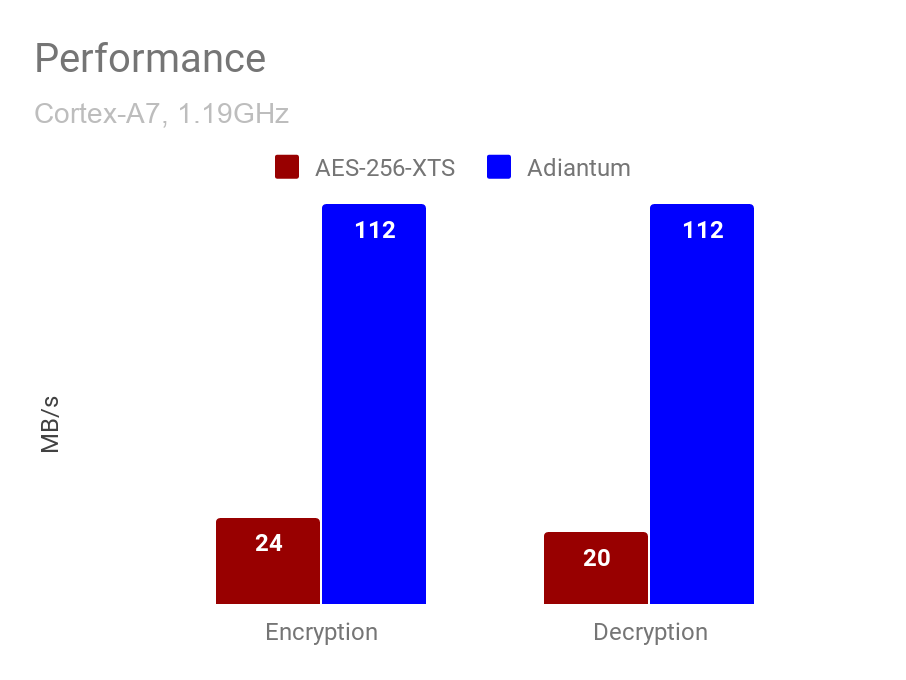

Во-первых, в начале месяца был представлен новый метод шифрования Adiantum, который ориентирован на бюджетные устройства, где использование AES невозможно. Дело в том, что пользователям Android доступна поддержка алгоритма шифрования AES (Advanced Encryption Standard), который отлично работает с новейшими процессорами за счет ARMv8 Cryptography Extensions. Однако на менее мощных устройствах, начиная от бюджетных смартфонов и заканчивая умными часами и телевизорами, возможны проблемы. Такие гаджеты оснащены менее мощными процессорами, где аппаратной поддержки AES «из коробки» попросту нет (например, ARM Cortex-A7).

Инженеры Google объясняют, что на таких устройствах AES работает настолько медленно, что это портит пользователю весь опыт взаимодействия с устройством. И хотя шифрование хранилища стало обязательным условием еще в 2015 году, с релизом Android 6.0, маломощные устройства были «освобождены» от этого, так как при включении AES они больше тормозят, чем работают. В таких случаях шифрование либо отключено по умолчанию во избежание проблем, либо вообще удалено из Android.

Именно для таких устройств и был создан Adiantum, представляющий собой реальную альтернативу AES-128-CBC-ESSIV и AES-256-XTS. Разработчики приводят простой пример: на процессоре ARM Cortex-A7 Adiantum выполняет шифрование и дешифрование в секторах размером 4096 байт с показателями около 10,6 цикла на байт, что примерно в пять раз быстрее AES-256-XTS.

Во-вторых, специалисты альянса FIDO (Fast IDentity Online) сообщили, что все устройства, работающие под управлением Android 7.0 (Nougat) и выше, теперь сертифицированы для работы с FIDO2 и уже было выпущено соответствующее обновление для Google Play Services.

Фактически это означает, что теперь для доступа к сервисам и приложениям владельцы гаджетов смогут использовать не только пароли (а это специалисты уже давно называют небезопасным), но и альтернативные способы аутентификации: биометрию (распознавание лица, отпечатков пальцев, радужки глаза, если устройство это поддерживает), PIN-коды и графические ключи.

Представители Google и FIDO надеются, что нововведение позволит лучше обезопасить пользователей и их данные, так как биометрические данные гораздо сложнее подделать и похитить. Кроме того, стандарт FIDO2 подразумевает, что аутентификация происходит локально и приватные данные не передаются приложениям и сервисам, в которые пытается войти пользователь.

«Важная часть этой технологии, которую часто оставляют без внимания, — это даже не тот факт, что пользователи могут применять биометрическую аутентификацию, а уход от модели shared secret. Данная модель подразумевает, что вы и сервис, с которым вы взаимодействуете, должны знать некий „секрет“ (такой как ваш пароль). Асимметричная модель подразумевает, что вы лишь должны доказать, что знаете сам „секрет“, но удаленному сервису его знать не нужно. Во многих отношениях это большое улучшение. К примеру, в случае утечки ваших данных на стороне сервера ничто не компрометирует ваши ключи, которые вы используете для доступа к сервису», — объясняет специалист Google Кристиан Бранд (Christiaan Brand).

Банки не готовы

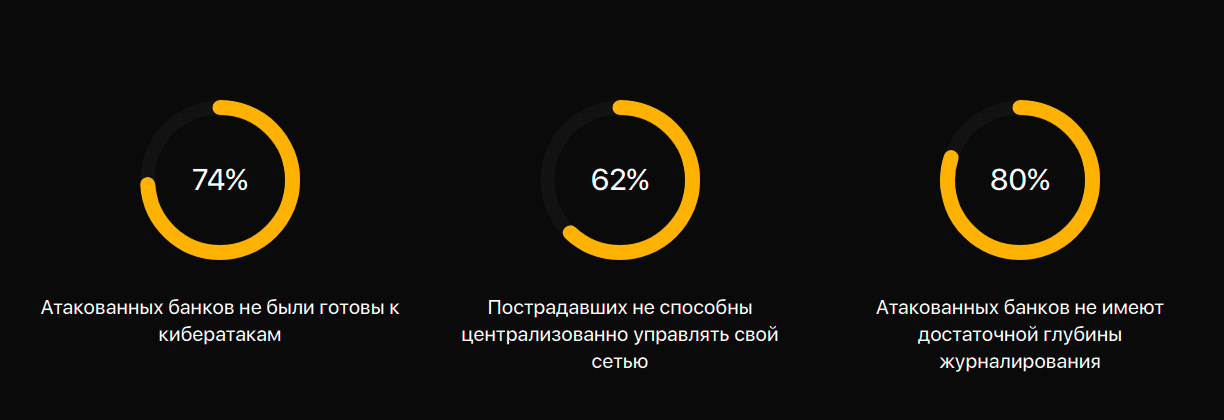

- Group-IB проанализировала высокотехнологичные преступления 2018 года, к реагированию на которые привлекались ее эксперты-киберкриминалисты. Основная масса хакерских атак вновь пришлась на финансовый сектор, но большинство банков (74%) оказались к этому не готовы.

-

Общее количество реагирований (Incident Response) Лаборатории компьютерной криминалистики Group-IB выросло более чем в 2 раза по сравнению с 2017 годом.

-

В 29% банков была обнаружена активная малварь, а в 52% случаев выявлены следы совершения атак в прошлом.

-

Перечень основных угроз, с которыми сталкивались пострадавшие компании, возглавляют целевые атаки, конкурентный шпионаж, атаки с помощью вирусов-шифровальщиков, криптовалютный майнинг.

-

74% атакованных в 2018 году банков не были готовы к хакерским атакам: более 60% не способны централизованно управлять своей сетью, особенно в территориально распределенной инфраструктуре; около 80% не имеют достаточной глубины журналирования событий протяженностью более месяца.

-

Более 65% банков тратили на согласование работ между подразделениями более 4 часов. При этом среднее время, потраченное на совещания, согласования доступов, регламентные работы в рамках одного реагирования при наступлении инцидента, составляло 12 часов.

-

Более 60% пострадавших банков неспособны в сжатые сроки провести централизованную единоразовую смену всех паролей, что позволяет злоумышленникам атаковать новые цели изнутри взломанной инфраструктуры банка.

-

Выявлять следы заражения и несанкционированной активности в сети не умеет вовсе или умеет недостаточно хорошо персонал 70% организаций.

Lazarus атаковала Россию

Аналитики компании Check Point рассказали, что северокорейская хак-группа Lazarus (она же HIDDEN COBRA, Guardians of Peace, ZINC, NICKEL ACADEMY и APT38) начала атаковать российские компании. Исследователи утверждают, что это беспрецедентный и первый зафиксированный случай, и подчеркивают, что чаще всего Lazarus атакуют цели в Южной Корее и Японии. Стоит отметить, что, по данным аналитиков FireEye, «на счету» Lazarus атаки как минимум на 11 разных стран мира. Также напомню, что в декабре 2018 года специалисты McAfee предупреждали о вредоносной кампании Sharpshooter, которая тоже могла быть связана с Lazarus, а жертвами злоумышленников стали 87 компаний и организаций в разных странах, включая Россию.

Эксперты Check Point считают, что за обнаруженными атаками стоит подразделение Lazarus, известное как Bluenoroff и занимающееся преимущественно финансовыми операциями. Какие именно компании и организации стали целями злоумышленников, неясно, исследователи опираются на вредоносные образцы, загруженные на VirusTotal с российских IP-адресов.

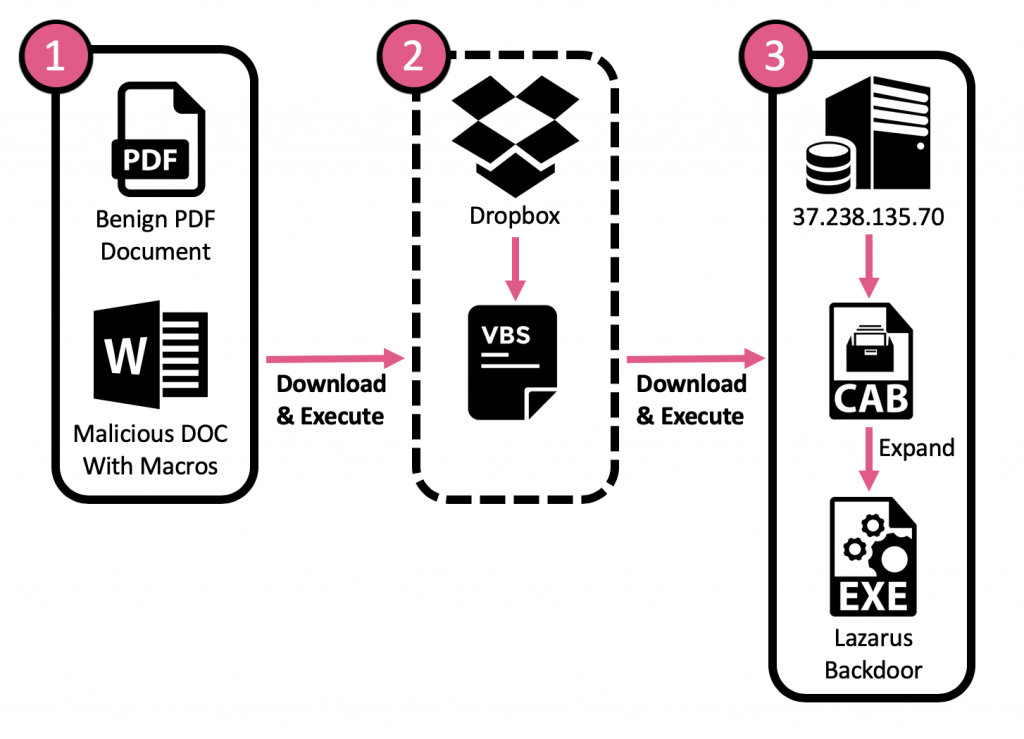

Чаще всего кампания, обнаруженная исследователями, начинается с таргетированных писем, содержащих вредоносные архивы ZIP, внутри которых находятся файлы Office и PDF, созданные специально для русскоязычной аудитории (например, в одном случае письмо якобы содержало NDA российской компании StarForce Technologies).

Как нетрудно догадаться, такие документы содержат вредоносные макросы, срабатывание которых приводит к загрузке и исполнению скрипта VBS, причем зачастую скачивание происходит с Dropbox. VBS, в свою очередь, загружает файл CAB с сервера злоумышленников, извлекает из него файл EXE и выполняет его. Иногда злоумышленники пропускают второй этап данной схемы и не используют Dropbox, сразу переходя к загрузке малвари на машину жертвы.

Связать происходящее с Lazarus помог финальный пейлоад данной кампании — это обновленная версия известного инструмента северокорейских хакеров KEYMARBLE, и об опасности этого бэкдора US-CERT предупреждал еще летом прошлого года. Малварь проникает на машину под видом файла JPEG (на самом деле это не картинка, а еще один CAB).

По информации специалистов US-CERT, KEYMARBLE представляет собой малварь удаленного доступа, использует кастомизированный XOR и применяется злоумышленниками для получения информации о зараженной системе, загрузки дополнительных файлов, исполнения различных команд, внесения изменений в реестр, захвата снимков экрана и извлечения данных.

Safari отказывается от Do Not Track

Разработчики Safari решили отказаться от использования функциональности Do Not Track (DNT) в своем браузере, так как она (очень иронично) может применяться для скрытой слежки за пользователями. В ответ на это разработчики поисковика DuckDuckGo напомнили, что только 24,4% пользователей в США вообще включают DNT, а большинство крупных компаний (Google, Facebook, Twitter и многие другие) игнорируют настройку Do Not Track вовсе.

«Весьма тревожно осознавать, что Do Not Track защищает [от слежки] примерно так же, как стоящий перед домом знак „пожалуйста, не заглядывайте в мой дом“, тогда как все шторы на окнах открыты»

— разработчики DuckDuckGo констатируют факты

Блокировщики в Chrome не сломаются

В конце января мы рассказывали о серьезной проблеме, которая обеспокоила разработчиков расширений для блокировки контента в браузерах. Дело в том, что в настоящее время инженеры Google готовят третью версию манифеста, который определяет возможности и ограничения для расширений.

Напомню, что в Google планировали ограничить работу webRequest API, а это могло негативно сказаться на функционировании блокировщиков контента и других расширений. Вместо webRequest разработчикам будет предложено использовать declarativeNetRequest. Разумеется, в Google считают, что эти улучшения повысят безопасность и производительность.

Первым внимание к этой проблеме привлек разработчик популярных блокировщиков uBlock Origin и uMatrix Реймонд Хилл (Raymond Hill). Он предупредил, что отказ от webRequest станет «смертью» для его продуктов, а также выразил опасение, что переход на API declarativeNetRequest может пагубно сказаться на множестве других решений. В итоге точку зрения разработчика поддержали множество его «коллег по цеху», включая создателей NoScript, tampermonkey и защитных решений.

Теперь команда — разработчик Ghostery опубликовала интересное исследование, в котором наглядно продемонстрировала, что работа блокировщиков рекламы практически не сказывается на производительности Chrome, хотя разработчики Google утверждали обратное в комментариях к третьей версии манифеста.

Исследователи продемонстрировали бенчмарк-тесты uBlock Origin, Adblock Plus, Brave, DuckDuckGo и Ghostery, которые доказывают, что блокировщики практически не влияют на скорость загрузки страниц. Порой страницы без рекламы грузятся даже быстрее, чем с рекламой.

Вскоре после публикации этого доклада инженеры Google поспешили прокомментировать ситуацию. По их словам, никто не собирался полностью отказываться от webRequest API и команда Chrome вовсе не пытается усложнить жизнь разработчикам расширений и тем более не пытается вывести из строя сторонние блокировщики контента.

Стоит отметить, что инженеры Google сами инициировали публичное обсуждение текущей редакции манифеста, перед тем как окончательно принять его и внести важные изменения в код. Хочется верить, что в Google действительно прислушаются к мнению сообщества и специалистов и третья версия манифеста будет основательно отредактирована.

В России уязвимы 44% умных домов

-

Специалисты Avast подсчитали, что почти половина умных домов уязвима перед различными атаками. Проанализировав 16 000 000 домашних сетей, исследователи выяснили, что 44,07% умных домов имеют хотя бы одно уязвимое устройство, компрометация которого может угрожать безопасности всей домашней сети.

-

Большинство домашних устройств (68,9%) в России используют тривиальные пароли и пренебрегают двухфакторной аутентификацией. Кроме того, на 33,6% устройств в России не установлены последние обновления безопасности.

-

Наиболее уязвимыми для атак оказались: принтеры — 32,9%, сетевые устройства — 28,9%, камеры видеонаблюдения — 20,8%, сетевые хранилища данных (NAS) — 7,8%, медиаплееры — 5,3%.

-

В России картина выглядит немного иначе. Здесь самыми уязвимыми устройствами стали телевизоры — 46,4%, принтеры — 15,4%, камеры видеонаблюдения — 11,2%, медиаплееры — 8,9%, планшеты — 8,3%.

Точки в Gmail

Специалисты компании Agari обратили внимание на интересную проблему: мошенники по-прежнему злоупотребляют легитимной функциональностью Gmail, приравнивающей адреса с точками друг к другу. С помощью этой схемы преступники получают пособия по безработице, занимаются махинациями с налогами и обходят пробные периоды онлайновых сервисов.

Проблема заключается в том, что Gmail по-прежнему игнорирует точки в адресах, то есть почтовый сервис считает, что johnsmith@gmail.com, john.smith@gmail.com или jo.hn.sm.ith@gmail.com — это один и тот же ящик. И мошенники давно поняли, что эту особенность сервиса можно использовать не так, как было задумано. Один из недавних примеров — вредоносная кампания, направленная против пользователей Netflix. Скамеры обманом вынуждали жертв привязывать банковские карты к своим аккаунтам, по сути зарегистрированным на адреса этих пользователей, только с использованием точек.

Дело в том, что большинство сайтов, включая государственные порталы, Netflix, Amazon, eBay и так далее, считают адреса с точками разными, то есть в их понимании johnsmith@gmail.com и john.smith@gmail.com — это не одно и то же. И именно здесь начинаются проблемы.

По данным Agari, в прошлом году мошенники эксплуатировали проблему адресов с точками даже активнее, чем до этого. Специалисты пишут, что отслеживают активность нескольких хакерских групп, практикующих такой подход. К примеру, только одна хак-группа использовала 56 вариантов одного и того же адреса Gmail для следующих операций:

- подача 48 заявлений на выдачу кредитной карты в четырех американских банках (в результате преступники нелегально получили около 65 тысяч долларов в кредит);

- регистрация 14 пробных аккаунтов в сервисах коммерческих продаж (с целью сбора данных для дальнейших BEC-атак);

- подача 13 фальшивых налоговых деклараций через онлайновые сервисы;

- заполнение 12 заявок на смену адреса в Почтовой службе США;

- подача 11 фальшивых заявлений на получение социальных пособий;

- подача заявок на получение пособий по безработице в разных штатах от лица девяти разных «личностей»;

- подача заявок на получение помощи, оказываемой населению при стихийных бедствиях, от лица трех разных «личностей».

Исследователи отмечают, что такой подход позволяет преступникам привязывать различную нелегальную активность к одному адресу Gmail, что «повышает эффективность их операций».

Стоит сказать, что точки в адресах не единственная функция Gmail, которая может представлять опасность для пользователей. Дело в том, что почтовый сервис похожим образом относится и к знаку плюса: адрес вида username+случайноеслово@gmail.com будет приравнен к username@gmail.com. Кроме того, по-прежнему работает легаси-домен @googlemail.com, то есть все письма, направленные на адрес username@googlemail.com, придут на username@gmail.com. К счастью, пока мошенники не используют эти возможности Gmail для скама и фрода, однако ИБ-эксперты отмечают, что эти особенности сервиса могли бы еще расширить арсенал преступников и создать не меньше проблем, чем адреса с точками.

Быстрые российские хакеры

-

Аналитики CrowdStrike подготовили отчет об угрозах 2019 года и подсчитали, что во время кибератак у компаний и организаций есть примерно 20 минут, чтобы отреагировать и защититься, если те имеют дело с российскими правительственными хакерами. Такие выводы исследователи делают на основании подсчитанного «времени прорыва» (breakout time). Этим термином в CrowdStrike называют отрезок времени, когда хакеры уже получили первичный доступ к системам компании-жертвы, но еще не развили свою атаку и не начали продвигаться дальше. В это время атакующие сканируют локальную сеть, применяют эксплоиты для повышения привилегий и распространяют компрометацию на другие устройства.

-

Специалисты присвоили правительственным хакерам разных стран забавные идентификаторы. Так, российские хакеры в классификации CrowdStrike — это медведь, китайские хакеры — панда, мифический крылатый корейский конь Чхоллима — Северная Корея, котенок — Иран, паук — обычные хакеры, ищущие финансовой выгоды, а хактивисты всех мастей — шакалы.

-

Оказалось, что российские APT — самые быстрые среди «коллег по цеху», у них продвижение атаки занимает всего 18 минут 49 секунд. На втором месте северокорейские хакеры с 2 часами и 20 минутами, на третьем китайские злоумышленники — 4 часа ровно.

-

Среднее «время прорыва» в 2018 году составляло 4 часа 37 минут, то есть значительно увеличилось по сравнению с 2017 годом, когда эта величина равнялась 1 часу 58 минутам.

-

Китайские и северокорейские хакеры оказались ответственны почти за 50% всех правительственных атак в 2018 году.

-

Россия и Иран в основном атакуют телекоммуникационные компании.

-

Хакерские группы все чаще арендуют различные инструменты и сервисы у других группировок вместо того, чтобы создавать собственные.

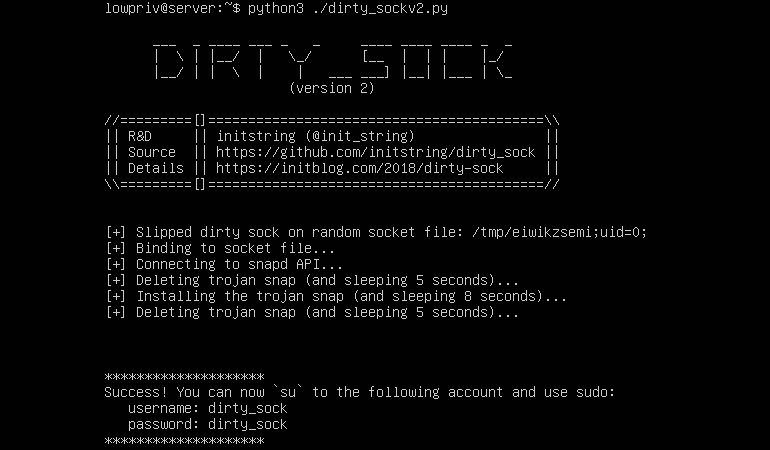

Dirty Sock

ИБ-эксперт Крис Моберли (Chris Moberly) из австралийской компании The Missing Link обнаружил опасную уязвимость в snapd, которая получила имя Dirty Sock и идентификатор CVE-2019-7304. На GitHub уже были опубликованы proof-of-concept эксплоиты для этой проблемы, которая затрагивает Ubuntu и другие дистрибутивы.

Dirty Sock не дает атакующему удаленно проникнуть на уязвимую машину, однако позволяет злоумышленнику повысить свои привилегии в уже зараженной системе до root-доступа, то есть захватить полный контроль.

Исследователь объяснил, что эксплуатация проблемы может варьировать от дистрибутива к дистрибутиву. Так, эксплоит dirty_sockv1 создает локального пользователя с помощью API create-user, используя данные Ubuntu SSO. В свою очередь, эксплоит dirty_sockv2 применяется для загрузки snap-пакета, содержащего install-хук для создания нового локального пользователя. Моберли объясняет, что snapd ставит под удар локальный сервер REST API, с которым snap-пакеты взаимодействуют во время установки новых snap’ов. Эксперт нашел способ обойти установленные ограничения и получить доступ ко всем функциям API, а в итоге и root-доступ.

Специалист предупреждает, что баг можно эксплуатировать, напрямую выполнив вредоносный код на зараженной машине или же спрятав эксплоит в snap-пакете. Это довольно тревожная новость, так как в Snap Store ранее уже обнаруживали малварь.

Перед проблемой Dirty Sock уязвимы все версии snapd от 2.28 до 2.37. Разработчики Canonical уже подготовили патч и представили исправленный snapd 2.37.1. Так как snapd входит в состав не только Ubuntu, но и других дистрибутивов, обновления доступны для Debian, Arch Linux, OpenSUSE, Solus и Fedora.

ИБ-специалист из Германии Линус Хенце обнаружил уязвимость нулевого дня в macOS и опубликовал на YouTube proof-of-concept видео, демонстрирующее, как можно похитить все пароли пользователя из Keychain. Кроме этого видео, Хенце не обнародовал никаких технических деталей бага, не стал выкладывать в открытый доступ эксплоит, но также он не сообщил ничего и разработчикам Apple. Как исследователь объяснил журналистам издания The Register, он отказался делиться данными с компанией по идеологическим соображениям, ведь у Apple до сих пор нет программы Bug Bounty для macOS.

«Хотя все выглядит так, будто я делаю это ради денег, в данном случае у меня совсем другая мотивация. Моя мотивация: подвигнуть Apple к созданию программы Bug Bounty. Думаю, что так будет лучше для всех, и для Apple, и для исследователей. Я очень люблю продукты Apple и хочу, чтобы они стали безопаснее»

— Линус Хенце, ИБ-специалист

Android-приложения под Tor

Эксперты Римского университета «Сапиенца» представили доклад, посвященный созданному ими алгоритму, способному с высокой точностью определять, каким именно приложением пользовался человек, даже если речь идет о Tor-трафике.

Работа специалистов опирается на другой научный доклад, где был описан анализ TCP-пакетов в Tor-трафике, на основании которого можно определять восемь категорий трафика: браузинг, email, чаты, аудио- или видеостриминг, передача файлов, VoIP и P2P.

Итальянские исследователи применили ту же концепцию анализа TCP-пакетов, однако изучали паттерны, присущие известным приложениям для Android. Для этого был создан специальный алгоритм машинного обучения, который тренировали на Tor-трафике Tor Browser для Android, Instagram, Facebook, Skype, uTorrent, Spotify, Twitch, YouTube, Dailymotion и Replaio Radio. В итоге специалисты научились распознавать, какое именно приложение использует человек, с точностью 97,3%.

Впрочем, если вдаваться в детали, эти цифры выглядят уже не столь пугающе. Дело в том, что таких результатов алгоритм может добиться лишь в том случае, если от устройства не исходит никакого фонового трафика вообще. То есть пользователь должен работать только с одним приложением. Если на устройстве запущено много приложений, паттерны TCP меняются, и эффективность алгоритма падает.

Кроме того, исследователи отмечают большой процент ложноположительных срабатываний от работы похожих сервисов. К примеру, алгоритм может перепутать Spotify и YouTube, так как эти приложения имеют схожий «рисунок» трафика. Также для распознавания Facebook, Instagram и других подобных продуктов может потребоваться немало времени, так как в работе алгоритма возникают вынужденные «простои», во время которых пользователь уже добрался до нужного контента и попросту читает.

3 400 000 долларов выплатила Google за баги

-

Компания Google поделилась интересной статистикой за 2018 год: эксперты рассказали, сколько средств было потрачено на официальную программу Bug Bounty.

-

За год компания выплатила суммарно исследователям 3 400 000 долларов США, 1 700 000 из которых получили специалисты, нашедшие уязвимости в Android и Chrome. А в общей сложности на выплату вознаграждений за баги уже было потрачено более 15 000 000 долларов США (с 2010 года).

-

В 2018 году награды удостоились 317 авторов из 78 стран мира, суммарно подавшие 1319 баг-репортов. Самой крупной единоразовой выплатой за уязвимость стало bounty в размере 41 000 долларов США. Кроме того, сообщается, что исследователи решили отдать около 141 000 долларов на благотворительность.

Другие интересные события месяца

-

Кроссовки Nike Adapt BB с автошнуровкой перестают работать после обновлений

-

В устройствах Google Nest Secure нашли скрытые микрофоны, которых не было в спецификациях

-

Треть расширений для Chrome используют в работе уязвимые библиотеки

-

Сообщение с фальшивой новостью, как червь, распространилось по «Вконтакте» из-за бага

-

Проблема Thunderclap и периферия Thunderbolt представляют угрозу для Windows, Mac, Linux

-

Облачные серверы не всегда достаются клиентам «чистыми», возможна подмена прошивки BMC

-

Россиянин — создатель банкера NeverQuest признал себя виновным

-

Около 18 тысяч приложений для Android собирают информацию о пользователях

-

Опубликован эксплоит для бага в runC, угрожающего Docker, Kubernetes и не только