Эксперты «Доктор Веб» рассказали о малвари Android.InfectionAds.1 (далее просто InfectionAds), которая использует уязвимости в Android, чтобы заражать другие приложения. Также вредонос способен устанавливать и удалять приложения без участия пользователей и показывать рекламу.

Исследователи пишут, что преступники встраивают троян в изначально безобидное ПО, модифицированные копии которого затем распространяются через популярные сторонние каталоги Android-приложений (например, Nine Store и Apkpure). Так, InfectionAds был найден в таких играх и программах как HD Camera, ORG 2018_19 \Tabla Piano Guitar Robab Guitar, Euro Farming Simulator 2018 и Touch on Girls. Некоторые из них были установлены по меньшей мере несколько тысяч раз.

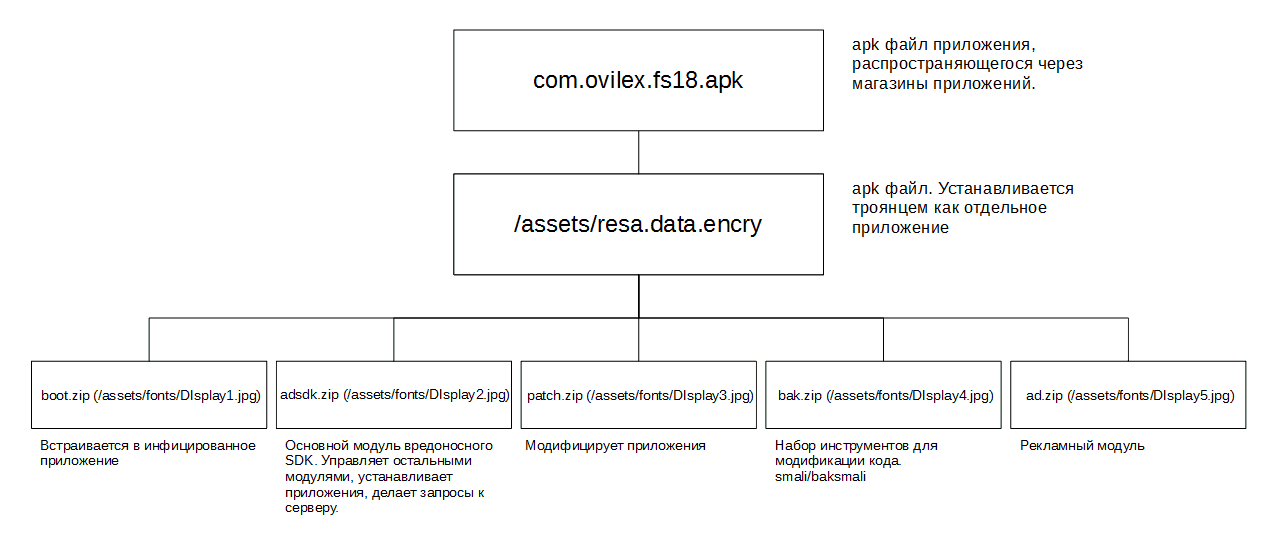

При запуске приложения, в которой внедрен троян, тот извлекает из своих файловых ресурсов вспомогательные модули, после чего расшифровывает их и запускает. Один из модулей предназначен для показа назойливой рекламы, а другие используются для заражения приложений и автоматической установки дополнительного ПО.

InfectionAds эксплуатирует критическую уязвимость CVE-2017-13315 в Android, которая позволяет ему запускать системные активности. В результате он может автоматически устанавливать и удалять программы без вмешательства владельца мобильного устройства. При создании троянца использован PoC-эксплоит китайских исследователей, который те создали для доказательства возможности эксплуатации этой бреши.

CVE-2017-13315 относится типу уязвимостей, которые связаны с ошибкой ряд системных компонентов. Благодаря этому багу можно модифицировать данные во время обмене информацией между приложениями и операционной системой возможно. Конечное значение специально сформированного фрагмента передаваемых данных будет отличаться от первоначального. Таким образом, приложения могут обходить проверки ОС, получать более высокие привилегии и выполнять действия, которые ранее были им недоступны.

Эксплуатируя вышеупомянутую уязвимость, троян устанавливает на устройство скрытый внутри него файл APK, который содержит все компоненты малвари. Кроме того, аналогичным способом InfectionAds может устанавливать собственные обновления, которые он загружает с управляющего сервера, а также любые другие программы, в том числе и вредоносные. Например, под наблюдением исследователей троян скачал с сервера и установил вредоносную программу Android.InfectionAds.4, которая является одной из его модификаций.

Пример того, как троян без разрешения устанавливает приложения можно увидеть на этой анимации.

Кроме того, малварь эксплуатирует и другую известную уязвимость Android: CVE-2017-13156. С помощью этой проблемы он заражает уже установленные на устройстве приложения, внедряя в них свою копию. Для этого InfectionAds подключается к управляющему серверу и получает от него список приложений, которые необходимо заразить. Если же соединиться с C&C-сервером не удалось, он инфицирует приложения, которые указаны в его первоначальных настройках. В зависимости от модификации трояна этот список может варьироваться. Вот пример такого перечня в одной из исследованных версий малвари:

- whatsapp (WhatsApp Messenger);

- lenovo.anyshare.gps (SHAREit - Transfer & Share);

- mxtech.videoplayer.ad (MX Player);

- jio.jioplay.tv (JioTV - Live TV & Catch-Up);

- jio.media.jiobeats (JioSaavn Music & Radio – including JioMusic);

- jiochat.jiochatapp (JioChat: HD Video Call);

- jio.join (Jio4GVoice);

- good.gamecollection;

- opera.mini.native (Opera Mini - fast web browser);

- startv.hotstar (Hotstar);

- meitu.beautyplusme (PlusMe Camera - Previously BeautyPlus Me);

- domobile.applock (AppLock);

- touchtype.swiftkey (SwiftKey Keyboard);

- flipkart.android (Flipkart Online Shopping App);

- xender (Share Music & Transfer Files – Xender);

- eterno (Dailyhunt (Newshunt) - Latest News, LIVE Cricket);

- truecaller (Truecaller: Caller ID, spam blocking & call record);

- ludo.king (Ludo King™).

При заражении приложений троян добавляет свои компоненты в структуру APK-файлов, не изменяя их цифровую подпись. Затем он устанавливает модифицированные версии приложений вместо оригиналов. Поскольку из-за уязвимости цифровая подпись зараженных файлов остается прежней, приложения инсталлируются как их собственные обновления. При этом установка осуществляется с использованием уязвимости CVE-2017-13315, то есть без участия пользователя.

В результате атакованные приложения продолжают нормально работать, но содержат в себе трояна, которая незаметно функционирует вместе с ними. При заражении приложений мавлари становятся доступны их данные. Например, при инфицировании WhatsApp ― переписка пользователя, а при инфицировании браузера ― сохраненные в нем логины и пароли.

Также стоит сказать, что InfectionAds может демонстрировать своей жертве навязчивую рекламу, перекрывая баннерами интерфейс системы, работающих приложений и в целом мешая нормальной работе с устройствами. По команде управляющего сервера троян может модифицировать код популярных рекламных платформ Admob, Facebook и Mopub, которые используются во многих программах и играх. Он подменяет уникальные рекламные идентификаторы собственным, в результате чего вся прибыль от показа рекламы в зараженных приложениях поступает операторам InfectionAds.