Независимый ИБ-специалист Пол Маррапесе (Paul Marrapese) обнаружил две серьезные уязвимости (CVE-2019-11219 и CVE-2019-11220) в составе iLnkP2P — P2P-компонента, при помощи которого множество IoT-девайсов общаются с серверами своих производителей.

По словам специалиста, проблемы позволяют потенциальному атакующему постоянно обнаруживать уязвимые устройства в интернете, а затем перехватывать соединение и осуществлять атаки типа man-in-the-middle. Это позволит злоумышленнику узнать пароли и перехватить контроль над уязвимым девайсом.

Перед багами уязвимы IP-камеры, радионяни, «умные» дверные звонки, DVR-системы и так далее. В частности, проблемы распространяются на 2 000 000 устройств таких производителей, как HiChip, TENVIS, SV3C, VStarcam, Wanscam, NEO Coolcam, Sricam, Eye Sight, HVCAM и многих других.

Дело осложняется тем, что эксперту не удалось связаться с разработчиками iLnkP2P, китайской фирмой Shenzhen Yunni Technology Company, Inc. Результатов не принесло даже обращение за помощью к специалистам CERT/CC и CN-CERT, — они тоже не смогли выйти на связь с производителем.

Так как патчей нет и, вероятнее всего, не предвидится, владельцам уязвимых устройств настоятельно рекомендуется избавиться от них. Если же это по какой-то причине невозможно, исследователь советует блокировать исходящий трафик UPD/32100. Это помешает атакующим и их ботнетам обнаружить уязвимое устройство и эксплуатировать баги. Но стоит понимать, что при этом девайс будет по-прежнему уязвим для локальных атак.

Компонент iLnkP2P используют миллионы устройств, и чтобы помочь их владельцам, эксперт запустил посвященный проблеме сайт, на котором описал два метода обнаружения уязвимых гаджетов. Так, уязвимыми могут быть устройства, использующие следующие Android-приложения:

- HiChip: CamHi, P2PWIFICAM, iMega Cam, WEBVISION, P2PIPCamHi, IPCAM P;

- VStarcam: Eye4, EyeCloud, VSCAM, PnPCam;

- Wanscam: E View7;

- NEO: P2PIPCAM, COOLCAMOP;

- Sricam: APCamera;

- Various: P2PCam_HD.

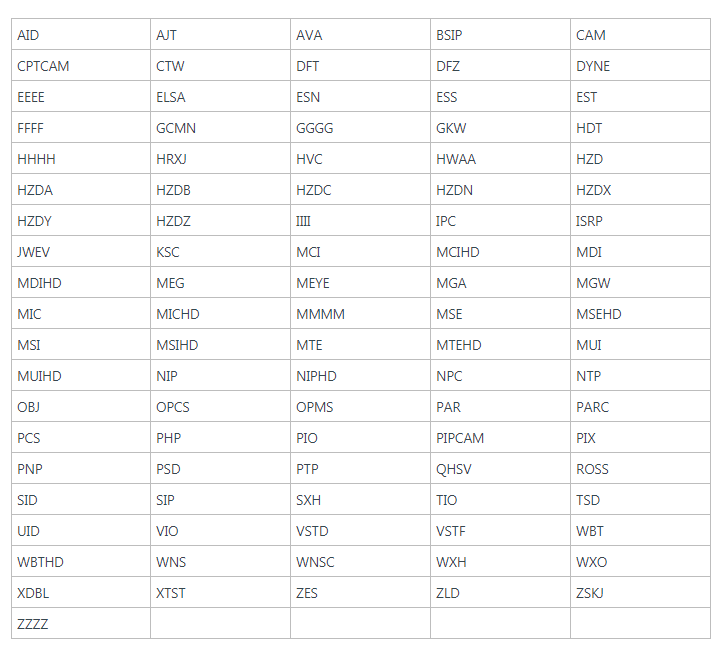

Более надежными методом является проверка UID. Это номер вида «FFFF-123456-ABCDE», напечатанный на наклейке, которую можно найти на самом устройстве. Если значение FFFF совпадает с одним из кодов в таблице ниже, значит, устройство уязвимо.