Содержание статьи

RIDL, Fallout и ZombieLoad

За полтора года, прошедшие с момента обнаружения оригинальных проблем Meltdown и Spectre, было найдено немало «смежных» уязвимостей, работающих похожим образом, связанных с атаками по сторонним каналам и спекулятивными вычислениями.

В середине мая ученые раскрыли детали нового класса уязвимостей в процессорах компании Intel — Microarchitectural Data Sampling (MDS). Равно как и уязвимости Spectre и Meltdown, новые баги связаны с упреждающим (или спекулятивным — speculative) механизмом исполнения команд. Исследователи выделили четыре уязвимости и три группы проблем: RIDL, Fallout и ZombieLoad. Уязвимости получили следующие идентификаторы и названия (указывают, на какой именно компонент процессора направлена атака):

- CVE-2018-12126 — Microarchitectural Store Buffer Data Sampling (MSBDS);

- CVE-2018-12130 — Microarchitectural Fill Buffer Data Sampling (MFBDS);

- CVE-2018-12127 — Microarchitectural Load Port Data Sampling (MLPDS);

- CVE-2019-11091 — Microarchitectural Data Sampling Uncacheable Memory (MDSUM).

Все эти баги позволяют атакующему похищать пароли, криптографические ключи и прочие личные данные, загруженные или хранящиеся в памяти буферов процессора. По данным экспертов, перед этими проблемами уязвимы все процессоры Intel, выпущенные после 2008–2011 годов. Список всех уязвимых процессоров можно увидеть здесь.

Наиболее опасной из новых уязвимостей считается ZombieLoad, позволяющая злоумышленнику получить доступ к большему количеству данных. Так, в одном из показанных исследователями примеров уязвимость используется для мониторинга того, какие сайты посещает пользователь, работающий на виртуальной машине через Tor Browser. То есть ZombieLoad помогает эффективно обходить все защитные механизмы между приложениями.

Исправление RIDL, Fallout и ZombieLoad потребует не только патчей на уровне софта, но и обновления микрокодов процессоров. Но есть и хорошие новости. Во-первых, описанные исследователями атаки неопасны для новейших поколений процессоров Intel. Во-вторых, на этот раз публикация информации о проблемах не застала Intel и других производителей врасплох. Инженеры Intel уже подготовили микрокоды, а производители ПО патчи.

К тому же в официальном заявлении представители Intel отмечают, что атаки на уязвимость ZombieLoad и две другие проблемы вряд ли будут возможны в реальной жизни из-за целого ряда сопряженных с эксплуатацией сложностей.

Компания AMD, в свою очередь, официально подтвердила то, о чем писали исследователи: процессоры компании не подвержены новым проблемам. Дело в том, что уязвимости также тесно связаны с использованием технологии гиперпоточности (Hyper-Threading), созданной компанией Intel для собственных своих продуктов. AMD это, по понятным причинам, не касается.

Также уже были опубликованы интересные данные о вероятном снижении производительности процессоров после установки патчей. Представители Intel уверяют, что производительность процессоров может снизиться ориентировочно на 10%, но в то же время компания Apple писала о вероятных 40%.

В итоге эксперты Phoronix провели собственное независимое тестирование, проверив, как патчи для MDS-уязвимостей, а также для проблем Spectre, Meltdown и L1TF сказываются на производительности различных систем. Результаты тестов выглядят удручающе: в среднем процессоры Intel теряют в производительности 16% без отключения Hyper-Threading и все 25%, если Hyper-Threading отключен. При этом процессоры AMD, которые тоже уязвимы перед частью side-channel-атак, после установки обновлений теряют лишь 3% своей производительности.

200 000 000 долларов отмыл Bestmixer.io

Сервис Bestmixer.io, предлагавший свои услуги по отмыванию Bitcoin, Bitcoin cash и Litecoin, был закрыт правоохранительными органами Нидерландов, Люксембурга и Европолом.

-

Операторы сайта очень детально описывали, зачем кому-либо могут понадобиться их услуги, отмечая в рекламе, что борьба с отмыванием денег — дело нешуточное, а их сервис поможет сделать средства «чистыми», анонимными и неотслеживаемыми.

-

За год работы через сайт прошло примерно 27 000 BTC, то есть порядка 200 000 000 долларов США, а его операторы получали около 600 000 долларов в месяц.

-

В результате проведенной спецоперации в руках представителей Нидерландского управления по преследованию финансовых преступлений оказалась информация обо всех транзакциях Bestmixer со времени создания ресурса (IP-адреса, детали транзакций, bitcoin-адреса и сообщения из чатов). Теперь правоохранители намерены изучить эти данные и поделиться ими с коллегами из других стран.

Маркетплейсы даркнета

В этом месяце правоохранители закрыли сразу несколько крупных ресурсов в даркнете и сайтов, косвенно связанных с незаконной деятельностью.

Wall Street Market и Valhalla

В конце апреля мы уже рассказывали о крайне неспокойной обстановке, воцарившейся на популярной в даркнете торговой площадке Wall Street Market (WSM). Напомню, что администрация маркетплейса, похоже, присвоила десятки миллионов долларов, принадлежавших клиентам, и скрылась, а на WSM воцарился настоящий хаос, хотя сайт еще продолжал работу.

Теперь правоохранительные органы Германии, Нидерландов, США, Финляндии, Франции, а также представители Европола сообщили о ликвидации сразу двух маркетплейсов: Wall Street Market и Valhalla (он же Silkkitie), закрытого в начале года.

Официальное заявление гласит, что в конце апреля текущего года Генеральная прокуратура Франкфурта-на-Майне и федеральное ведомство уголовной полиции Германии (при поддержке Европола, Евроюста, а также коллег из Нидерландов и различных ведомств США) арестовали трех неназванных подозреваемых, связанных с Wall Street Market, а вместе с этим в США были задержаны два крупнейших продавца наркотиков, использовавших WSM.

По информации следствия, на WSM в общей сложности было зарегистрировано более 1 150 000 пользователей и 5400 продавцов и маркетплейс был второй по величине подпольной торговой площадкой в мире.

Во время обысков у предполагаемых операторов WSM нашли более 550 000 евро наличными, а также шестизначные суммы в криптовалютах Bitcoin и Monero, несколько автомобилей и огнестрельное оружие. Кроме того, были обнаружены и другие улики, включая компьютеры и накопители данных.

Финские власти, в свою очередь, сообщили об изъятии серверов маркетплейса Valhalla и значительного количества криптовалюты, однако они не производили арестов.

Интересно, что в конце апреля один из бывших модераторов Wall Street Market, Med3l1n, опубликовал в открытом доступе свои учетные данные и IP-адрес WSM (судя по этим данным, сайт хостился в Голландии). Так что любой желающий, включая представителей правоохранительных органов, мог получить полный доступ к бэкенду торговой площадки и деанонимизировать продавцов и покупателей.

Спустя шесть дней после этого ресурс начал работать с перебоями, а еще через два дня ушел в офлайн окончательно, и правоохранители официально заявили о проведении операции по его закрытию. Не совсем ясно, были ли эти два события связаны друг с другом. Также пока можно только гадать, успели администраторы Wall Street Market скрыться с деньгами пользователей или экзит-скам все же завершился арестом, а WSM какое-то время находился под контролем правоохранителей.

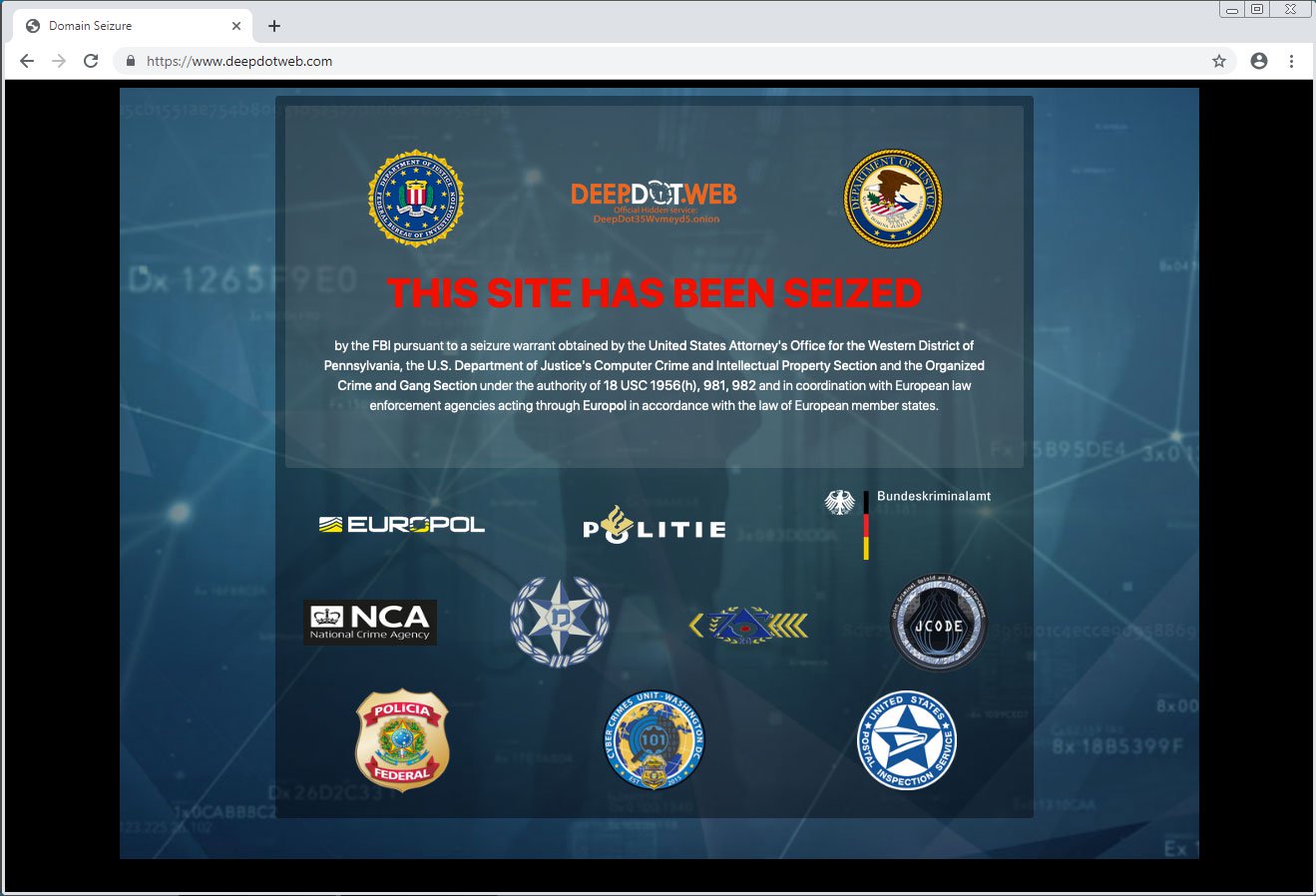

DeepDotWeb

ФБР, Европол, а также правоохранительные органы Германии, Израиля, Нидерландов и Бразилии провели еще одну совместную операцию, в результате которой был закрыт сайт DeepDotWeb, рассказывавший о новостях даркнета и каталогизировавший ресурсы «изнанки интернета».

Этот «путеводитель по даркнету» наверняка знаком нашим читателям: он обновлялся ежедневно, оперативно сообщал о закрытии тех или иных ресурсов, их новых адресах, экзит-скаме, рассказывал о других проблемах торговых площадок.

В Израиле, по данным местных СМИ, были арестованы два оператора DeepDotWeb. Другие аресты также были произведены в Германии, Франции, Нидерландах и Бразилии.

Однако дело, конечно, было не в новостях. Следствие утверждает, что операторы DeepDotWeb получали комиссию за перенаправление трафика на нелегальные сайты в даркнете. В каталоге DeepDotWeb свободно публиковались ссылки на любые ресурсы, включая торговые площадки в даркнете, где продают и покупают оружие, наркотики, малварь, ворованную информацию, порнографию и многое другое. Впрочем, пока правоохранители не конкретизируют, о какой именно «комиссии» и в каком размере идет речь. По данным журналистов TechCrunch, администрация сайта зарабатывала на своем каталоге .onion-ссылок миллионы долларов.

Хактивизм закончился?

Специалисты IBM X-Force опубликовали исследование, посвященное краху хактивистского движения, произошедшему в последние годы. Исследователи пишут, что хактивизм вряд ли окончательно «мертв», однако пока определенно находится в упадке. Изменения порождены двумя основными факторами: «смертью» Anonymous, а также пристальным вниманием со стороны правоохранительных органов.

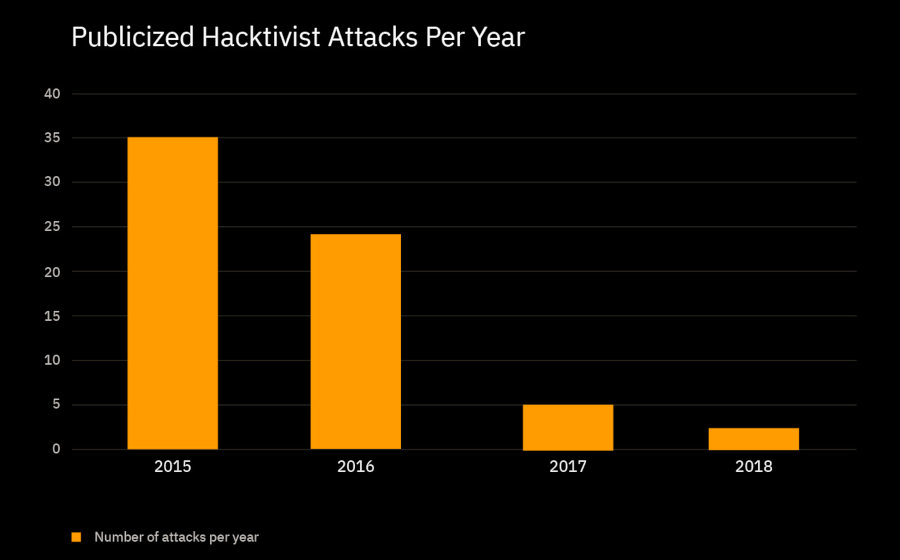

- Уровень активности хактивистов снизился на 95% по сравнению с 2015 годом. В 2015 году было зафиксировано 35 подобных инцидентов, но уже в 2017 году обнаружили всего 5, в 2018 году 2, а в первые месяцы текущего года и вовсе ни одного.

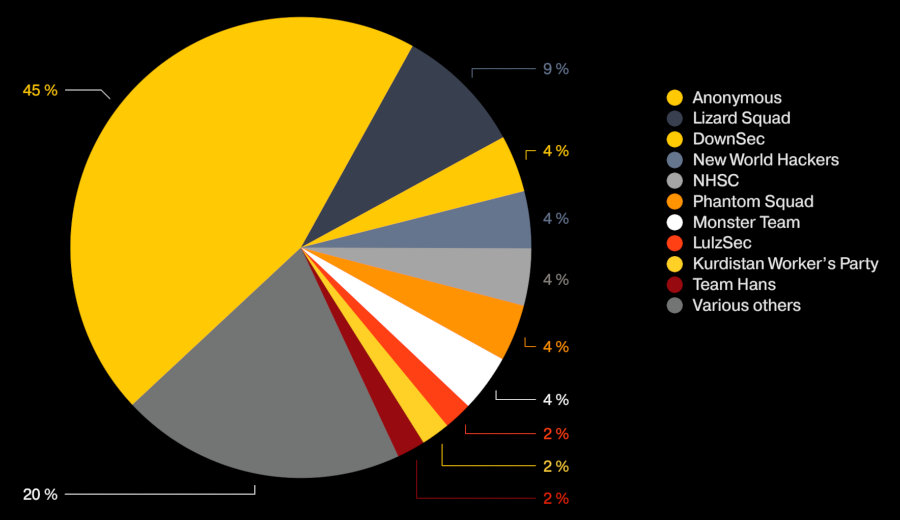

- Хакерский коллектив Anonymous ранее был ответственен примерно за 45% всех атак хактивистов, то есть держался с огромным отрывом от ближайших конкурентов в лице групп Lizard Squad и DownSec.

- Без лидера и единой идеологии в стане Anonymous воцарился настоящий хаос, а движение оказалось расколото на множество мелких подгрупп, чьи атаки были порой неэффективны, причиняли вред невинным людям и вызывали только презрение и насмешки. Также с 2011 года в США, Великобритании и Турции арестовали по меньшей мере 62 хактивиста (и это только те аресты, о которых известно широкой общественности).

Новые эксплоиты SandboxEscaper

Независимая ИБ-специалистка, известная под псевдонимом SandboxEscaper, обнародовала новую порцию PoC-эксплоитов для еще не исправленных уязвимостей в Windows.

Нужно отметить, что это далеко не первый раз, когда исследовательница публикует эксплоиты для свежих проблем в Windows, не дожидаясь выхода исправлений. Например, первый 0day исследовательница раскрыла в конце лета 2018 года, о второй проблеме нулевого дня она сообщила в конце октября 2018 года, а в декабре обнародовала уже третий PoC.

На этот раз SandboxEscaper начала с рассказа о проблеме локального повышения привилегий в Windows 10, которая не позволит атакующему проникнуть в систему, но позволит закрепиться в ней и развить уже начатую атаку далее. Проблема связана с работой планировщика заданий (Windows Task Scheduler): злоумышленник может запустить вредоносный файл .job и при помощи бага внести изменения в DACL (discretionary access control list).

Proof-of-concept эксплоит, протестированный на 32-разрядной версии Windows 10, был опубликован на GitHub. При этом исследовательница утверждает, что проблема также актуальна и для более старых версий ОС, вплоть до Windows XP и Server 2003.

Вскоре после первой публикации SandboxEscaper раскрыла информацию еще о двух уязвимостях, также выложив эксплоиты для них в открытый доступ.

Еще одна проблема связана с сервисом Windows Error Reporting и получила название AngryPolarBearBug2. Этот баг представляет собой локальное повышение привилегий и очень похож на проблему AngryPolarBearBug, которую специалистка описывала еще в декабре прошлого года. Фактически с его помощью атакующий может получить доступ к редактированию файлов, которого он в нормальных обстоятельствах иметь не должен. SandboxEscaper отмечает, что воспользоваться этой уязвимостью будет нелегко, так как для эксплуатации бага может потребоваться более пятнадцати минут.

Проблема AngryPolarBearBug2 — это не уязвимость нулевого дня. Специалисты Palo Alto Networks заметили, что PoC исследовательницы — это фактически эксплоит для уязвимости CVE-2019-0863, которая была исправлена инженерами Microsoft в мае текущего года. Стоит заметить, что к моменту выхода патча проблема CVE-2019-0863 уже активно использовалась злоумышленниками.

Третья проблема затрагивает браузер Internet Explorer 11. Этот баг позволяет инжектировать вредоносный код в IE, однако его не выйдет использовать удаленно, что существенно снижает опасность проблемы.

Но на этом SandboxEscaper не остановилась. На следующий же день специалистка продолжила публикацию эксплоитов и раскрыла информацию еще о двух багах нулевого дня.

Четвертая проблема позволяет обойти патчи для уязвимости CVE-2019-0841, которую инженеры Microsoft исправили в апреле 2019 года. Данная уязвимость связана с Windows AppX Deployment Service (AppXSVC) и позволяет локально повысить привилегии в системе.

Пятая уязвимость связана с Windows Installer (C:\Windows\Installer). SandboxEscaper пишет, что в короткий отрезок времени из-за состояния гонки можно вмешаться в процесс установки приложения Windows и поместить файлы в недозволенные области ОС. Баг эксплуатирует функциональность msiexec /fa (используется для устранения ошибок установки) и позволяет злоумышленнику поместить малварь в произвольное место, тем самым повысив свои права. То есть данная уязвимость тоже связана с локальным повышением привилегий.

Представители Microsoft пока никак не отреагировали на публикацию всех этих эксплоитов. Учитывая, что ни одна проблема не допускает удаленного исполнения произвольного кода, можно предположить, что патчи выйдут не раньше следующего «вторника обновлений».

Набиуллина против внедрения криптовалют

Выступая в Госдуме, глава ЦБ РФ высказалась против внедрения криптовалют в денежную систему.

«Мы, в принципе, конечно, против того, чтобы криптовалюты запускались в нашу денежную систему. Мы не видим этой возможности, чтобы криптовалюты, по сути дела, выполняли здесь функцию денежных суррогатов. В этой части точно нет.

Что касается взаиморасчетов, то мы рассмотрим, конечно, предложение по тому, что такое криптовалюта, привязанная к золоту. Но, на мой взгляд, важнее развивать расчеты в национальных валютах»

— цитата из речи Эльвиры Набиуллиной

потенциальный червь

В рамках майского «вторника обновлений» компания Microsoft исправила критическую уязвимость CVE-2019-0708 (она же BlueKeep), связанную с работой Remote Desktop Services (RDS) и RDP.

Хотя технические детали проблемы не раскрываются из-за ее высокой серьезности, известно, что с помощью этого бага атакующие могут выполнять произвольный код без авторизации и распространять свою малварь подобно червю, как, например, было с известными вредоносами WannaCry и NotPetya. Проблема опасна для Windows Server 2008, Windows 7, Windows 2003 и Windows XP, для которых были выпущены обновления безопасности.

Для проблемы, которая может стать вторым WannaCry, уже были созданы PoC-эксплоиты, их продемонстрировали специалисты сразу нескольких ИБ-компаний (включая McAfee, Check Point и «Лабораторию Касперского») и независимые исследователи. Пока код этих эксплоитов не был опубликован в открытом доступе из-за слишком высокого риска.

Специалисты NCC Group, в свою очередь, представили специальный защитный микропатч для BlueKeep, а аналитики RiskSense разработали специальный инструмент, с помощью которого можно проверить на уязвимость перед BlueKeep весь парк корпоративных машин.

Нужно сказать, что ИБ-эксперты бьют тревогу совсем не зря. Так, специалисты компании GreyNoise уже зафиксировали, что неизвестные активно сканируют интернет в поисках уязвимых систем. Атакующие, похоже, используют для сканов модуль Metasploit, разработанный экспертами RiskSense.

Активность атакующих исходит исключительно с выходных нод Tor, и, похоже, все это деятельность всего одной хакерской группы. Эксперты не обнаружили попыток эксплуатации уязвимости: хакеры пока лишь ищут уязвимые системы, но не пытаются их ломать. По мнению экспертов GreyNoise, это определенно подготовительный этап перед последующими атаками и ситуация ухудшается.

Изначально предполагалось, что BlueKeep представляет угрозу для 7,6 миллиона систем, но теперь аналитики заявляют, что это не так. По статистике компании Errata Security, уязвимость по-прежнему опасна лишь для 950 тысяч систем. Оказалось, что порт 3389, открытый на многих устройствах, дезориентировал специалистов ранее: большинство этих машин вообще не работают на Windows или не используют RDP на этом порте, а значит, уязвимость CVE-2019-0708 им не угрожает.

При этом в Errata Security ожидают, что хакеры напишут эксплоиты для BlueKeep в ближайший месяц или два, а затем непропатченные системы, уязвимые перед проблемой, ждет волна атак и настоящий хаос.

Chrome 76: начало конца Flash

-

После релиза июньского выпуска Chrome 76 разработчики Google планируют окончательно отказаться от воспроизведения Flash-контента по умолчанию. Данные изменения уже вошли в экспериментальную ветку Сanary, на базе которой будет построен Chrome 76.

-

Пока поддержку Flash можно будет вернуть в настройках, но в декабре 2020 года, после релиза Chrome 87, поддержка Flash будет прекращена совсем. Напомню, что, согласно заявлению Adobe, на это время запланирована окончательная «смерть» технологии.

-

Разработчики Firefox тоже собираются отключить Flash по умолчанию. Эти изменения запланированы на сентябрь 2019 года и выпуск Firefox 69, хотя пользователи так же смогут вновь включить поддержку технологии до 2020 года.

Взлом Stack Overflow

В середине мая представители Stack Overflow, крупнейшего в интернете сайта вопросов и ответов о программировании, сообщили о кибератаке на свой ресурс.

Как говорится в кратком заявлении, опубликованном на сайте проекта, 11 мая 2019 года было обнаружено, что неизвестные лица сумели проникнуть во внутреннюю сеть компании. Поскольку на момент публикации этого сообщения расследование инцидента только началось, никаких подробностей об атаке известно не было. Сообщалось, что разработчики оперативно устраняют все использованные злоумышленниками уязвимости и разбираются в произошедшем.

17 мая компания обновила свое заявление, выпустив более развернутый отчет об инциденте. Разработчики сообщили, что неизвестные злоумышленники все же могли получить доступ к пользовательским данным, хотя изначально предполагалось, что это не так. Хотя общая база данных пользователей не была скомпрометирована, атакующие могли узнать IP-адреса, имена или email-адреса небольшого числа пользователей Stack Exchange.

В настоящее время представители Stack Overflow продолжают изучать логи и разбираться с действиями хакеров. На данный момент точно известно всего о 250 скомпрометированных пользователях. Всех пострадавших уже адресно уведомили о случившемся.

Кроме того, разработчики уточнили, что проникновение в сеть произошло еще 5 мая, через уязвимость на stackoverflow.com. То есть злоумышленники оставались в системе почти неделю и проводили разведку и лишь потом начали действовать, повысив свои привилегии, что и было замечено администрацией ресурса.

В настоящее время Stack Overflow сотрудничает со сторонней киберкриминалистической компанией и продолжает расследование инцидента. Доступ злоумышленника уже был отозван, уязвимости устранены, а также компания продолжает тщательный внутренний аудит своего программного комплекса и проводит ряд мероприятий для улучшения систем защиты.

Напомню, что это не первый громкий взлом сайта вопросов и ответов. В 2018 году стало известно об атаке на Quora, в результате которой пострадало более 100 миллионов пользователей.

Старые баги

Эксперты компании Fidelis Cybersecurity изучили уязвимости, наиболее популярные у злоумышленников в первом квартале 2019 года. Хотя «ценность» уязвимостей стремительно снижается сразу же после публикации патчей для них, злоумышленники не отказываются от эксплуатации багов так быстро и продолжают использовать их до тех пор, пока это позволяет взломать хоть сколько-нибудь стоящие цели.

-

Около 1/3 всех обнаруженных в первом квартале проблем (эксплоиты, уязвимости, малварь) оказались датированы 2017 годом и ранее.

-

Самыми активными вредоносами были названы H-W0rm (Houdini) и njRAT — два трояна удаленного доступа (RAT), существующие как минимум с 2012 года.

- 27% всех попыток компрометации (более 550 000 расследованных инцидентов) были связаны с уязвимостями 2017 года и даже старше.

В итоге пятерка наиболее эксплуатируемых проблем выглядит следующим образом:

- CVE-2017-8570 — RCE-баг Composite Moniker, эксплоит доступен публично;

- CVE-2017-0143 — проблема, затрагивающая SMBv1, эксплоит опубликован группой Shadow Brokers (Eternal Synergy);

- CVE-2018-11776 — RCE-уязвимость в Apache Struts, эксплоит доступен публично;

- CVE-2017-11882 — RCE-уязвимость в Microsoft Office, эксплоит доступен публично;

- CVE-2009-3129 — RCE-уязвимость в Microsoft Excel/Word, задействованная в операции Red October, эксплоит доступен публично.

Крипта на 41 миллион

В ночь с 7 на 8 мая 2019 года представители одной из крупнейших криптовалютных бирж в мире — Binance сообщили, что ресурс пострадал от масштабной и хорошо спланированной хакерской атаки. В результате у биржи было похищено 7000 BTC (около 41 миллиона долларов по курсу на момент атаки), которые злоумышленники вывели одной транзакцией.

Согласно официальному сообщению Binance, хакерам удалось заполучить большое количество API-ключей, кодов двухфакторной аутентификации и других данных пользователей. Для этого злоумышленники применили множество разных техник, включая фишинг и заражение малварью. Расследование случившегося пока продолжается, поэтому специалисты биржи не исключают, что могут быть выявлены дополнительные векторы атак, а также новые пострадавшие учетные записи. Инцидент затронул только горячий BTC-кошелек биржи, содержавший ~2% от общего объема биткойнов.

Сообщается, что злоумышленники тщательно спланировали свою атаку и потратили много времени на ее подготовку, задействовав множество аккаунтов, никак не связанных между собой на первый взгляд. В частности, транзакция, с помощью которой с биржи вывели средства, была подготовлена таким образом, чтобы защитные механизмы на нее не отреагировали. Аномалию зафиксировали лишь после вывода криптовалюты, но было уже поздно, и остановить транзакцию это не помогло.

Из-за атаки Binance была вынуждена приостановить снятие и внесение средств, а сайт экстренно прекратил работу для проведения расследования, и в это время пользователи не смогут пользоваться вводом/выводом средств, хотя торги продолжатся в штатном режиме.

Представители Binance заверили, что атака никак не скажется на пользователях биржи и их активах: ресурс обещает полностью компенсировать все потери с помощью фонда Secure Asset Fund for Users (SAFU), созданного именно для таких случаев. С лета 2018 года в SAFU перечисляется 10% всех биржевых сборов, и эти средства хранятся на отдельном холодном кошельке.

Хакер вошел в тройку самых желанных профессий

Яндекс провел исследование и определил, кем хотят стать пользователи и в каких отраслях они предпочитают работать.

-

Статистика была собрана на основе поисковых запросов со словами «как стать» и оценивалась по 100-балльной шкале — чем выше частота запроса, тем выше балл.

-

В 2018/19 году на первом месте оказалась профессия блогера (100 баллов), затем депутата (82 балла) и хакера (50 баллов). Также среди популярных запросов оказались миллионер, YouTube-блогер, модель, нотариус и пилот.

Атаки на SHA-1 стали реальнее

Алгоритм хеширования SHA-1 считается ненадежным и «сломанным» еще с 2005 года: именно тогда эксперты заговорили о потенциальной возможности взлома SHA-1 через коллизионную атаку, что в теории давало злоумышленникам возможность создать поддельный файл с точно таким же хешем SHA-1, как у настоящей версии файла.

За прошедшее время специалисты не раз пытались подступиться к этой проблеме с разных сторон, и настоящий прорыв совершили инженеры Google в 2017 году. Они продемонстрировали миру атаку, названную SHAttered. Тогда в качестве доказательства проделанной работы эксперты опубликовали два PDF-файла с одинаковым хешем SHA-1, а также был запущен отдельный сайт, посвященный взлому и ненадежности SHA-1 в целом.

Теперь сводная группа ученых из Сингапура и Франции представила собственную вариацию коллизионной атаки, в сущности улучшив SHAttered и сделав возможными атаки с заданным префиксом.

«Обнаружить практическую коллизионную атаку, изменяющую хеш, бесспорно, плохо. Однако урон, который может нанести такая атака, весьма ограничен, ведь злоумышленник практически не контролирует коллизию данных. Гораздо интереснее обнаружить так называемую атаку с заданным префиксом, где злоумышленник волен сам выбрать префикс для двух сообщений», — объясняет один из исследователей Томас Пейрин (Thomas Peyrin).

Фактически это означает, что коллизионная атака на SHA-1 перестает быть «лотереей»: атака с заданным префиксом позволяет изменять подписанные SHA-1 файлы так, как нужно преступнику, начиная от подделки бизнес-документации и заканчивая сертификатами TLS.

Более того, эксперты не просто доказали, что такие атаки возможны на практике, их сумели сделать быстрее и дешевле, то есть продемонстрировали, что такое под силу и киберпреступникам.

Так, считается, что классическая коллизионная атака на SHA-1 в среднем требует проведения 2^77 операций, но атака с заданным префиксом должна быть куда сложнее и «дороже» в исполнении. Эксперты доказали, что это не так: новая вариация атаки может требовать от 2^66 до 2^69 вычислений и стоить порядка 100 тысяч долларов США (что тоже эквивалентно SHAttered).

При этом исследователи отмечают, что пока не проводили атаку на практике, так как изначальная стоимость коллизионной атаки с заданным префиксом равнялась примерно миллиону долларов, а таких денег у экспертов попросту не было. Теперь, когда стоимость атаки удалось снизить до 100 тысяч, аналитики уже работают над практической реализацией своей теории и надеются скоро обнародовать итоги экспериментов.

«5 миллиардов долларов... недостаточно»

Крис Хьюз, сооснователь Facebook, стоявший у истоков социальной сети в 2014 году наряду с Марком Цукербергом, Эдуардо Саверином и Дастином Московицем, написал большую колонку для издания The New York Times. В тексте Хьюз раскритиковал Цукерберга и Facebook, заявив, что социальную сеть пора разрушить.

«Правительство должно заставлять Марка отчитываться. Законодатели слишком долго восхищенно наблюдали за взрывным ростом Facebook и упустили из виду свою обязанность защищать интересы американцев и обеспечивать рынку конкурентные условия. Со дня на день Федеральная торговая комиссия готовится оштрафовать компанию на 5 миллиардов долларов, но этого недостаточно, равно как и предложения Facebook о назначении какого-то царя по вопросам приватности [речь о создании должности отдельного менеджера, ответственного за сохранность пользовательских данных. — Прим. ред.].

После того как Марк дал показания в конгрессе в прошлом году, это должно было заставить его по-настоящему признать свои ошибки. Вместо этого законодателей, допрашивавших его, высмеяли из-за того, что они слишком старые и не понимают, как работают современные технологии. Именно такое впечатление хотел произвести на американцев Марк, ведь это будет означать, что практически ничего не изменится»

— Крис Хьюз о поведении Цукерберга

Шпионаж Snapchat

Журналисты издания Vice Motherboard пообщались с несколькими бывшими и настоящими сотрудниками компании Snap, владеющей Snapchat, а также изучили внутренние корпоративные письма, попавшие в руки редакции. Как оказалось, ряд департаментов внутри компании Snap не только имеют инструменты для слежки за пользователями, но и активно пользуются и даже злоупотребляют ими.

По информации издания, сотрудникам Snap доступны такие данные, как местоположение, сохраненные Snap’ы и личные данные пользователей, включая номера телефонов и email-адреса. Несохраненные Snap’ы, как правило, удаляются после получения или через 24 часа после публикации.

Один из внутренних инструментов компании, о котором ранее известно не было, носит имя SnapLion. Изначально он был создан для сбора данных по официальным запросам, полученным от правоохранительных органов. В частности, к этому инструменту имеют доступ сотрудники отдела Customer Ops («Пользовательских операций»), а также отдела Spam and Abuse («Спама и злоупотребления»).

Журналисты отмечают, что, согласно официальным правилам Snap, по запросу властей могут быть предоставлены такие данные, как привязанный к аккаунту номер телефона, данные о местоположении пользователя, метаданные сообщений (по которым можно понять, с кем и когда говорил человек), а также в некоторых случаях доступен контент самых Snap’ов, к примеру из Memories.

В итоге, если верить внутренним письмам компании, легитимное использование SnapLion сводится к удовлетворению запросов правоохранителей, а также к борьбе с насилием над детьми. Однако бывшие сотрудники компании рассказали изданию, что сотрудники нередко злоупотребляют этими инструментами, хотя и не конкретизировали, как именно.

Представители Snap заверили Vice Motherboard, что компания хранит крайне мало данных о своих пользователях, а любой несанкционированный доступ к этой информации немедленно пресекается и влечет за собой серьезные последствия.

Мобильные банкеры демонстрируют рост

-

По итогам первого квартала 2019 года «Лаборатория Касперского» зафиксировала значительное увеличение числа финансовых угроз, нацеленных на мобильные устройства. Заметный рост по сравнению с аналогичным периодом прошлого года продемонстрировали как мобильные банковские трояны, так и трояны-вымогатели.

-

В общей сложности за первый квартал этого года было обнаружено около 30 000 вредоносных файлов, классифицируемых как мобильные банковские трояны. В 2018 году их было 19 000.

-

Чаще всего в первые три месяца этого года пользователи мобильных устройств сталкивались с тремя банковскими троянами: Svpeng (20% от всех обнаруженных зловредов этого типа), Asacub (18%) и Agent (15%).

-

В отдельные периоды Asacub атаковал до 13 000 уникальных пользователей в сутки.

-

Что касается мобильных вымогателей, то их число выросло еще заметнее. В первом квартале 2018 года решения «Лаборатории Касперского» обнаружили немногим менее 9000 таких зловредов, а в начале этого года их стало в три раза больше — почти 28 000.

Атака на TeamViewer

Немецкое издание Der Spiegel сообщило, что еще в 2014 году китайские правительственные хакеры успешно скомпрометировали разработчиков TeamViewer, в итоге изданию подтвердили это и сами представители компании.

Хотя ранее об этой кибератаке не было известно, теперь, когда журналисты пролили свет на случившееся, разработчики TeamViewer признали, что действительно выявили проникновение в свою сеть, но не в 2014 году, а осенью 2016 года. В компании объяснили, что тогда подозрительную активность обнаружили вовремя и хакеры не успели причинить никакого вреда ни самой компании, ни ее пользователям.

Разработчики уверяют, что провели тщательное расследование инцидента, подключили к нему представителей правоохранительных органов и сторонних киберкриминалистов, но не нашли никаких признаков хищения пользовательских данных или другой ценной информации. В компании говорят, что не было никаких оснований считать, что исходные коды TeamViewer скомпрометированы или украдены, а пользователи программы могут быть в опасности. В итоге было принято решение не сообщать широкой общественности о случившемся вовсе.

Журналисты Der Spiegel, в свою очередь, утверждают, что проникшие в сеть TeamViewer хакеры пустили в ход малварь Winnti — бэкдор, который как минимум с 2009 года используют хак-группы из Поднебесной. Но если изначально вредонос использовался одноименной группировкой Winnti, то позже эксперты стали замечать его на вооружении у различных китаеговорящих групп. Очевидно, хакеры делятся малварью друг с другом или же где-то ее покупают. В итоге установить источник атаки на TeamViewer уже вряд ли представляется возможным. Можно лишь предполагать, что за атакой, вероятно, стояла правительственная хак-группа APT17 или APT10.

Проблемы сети Bitcoin

Издание Cointelegraph, ссылаясь на разработчика Люка Дашира (Luke Dashjr), сообщило, что почти половина полных нод в Bitcoin-сети по-прежнему уязвима перед критической проблемой CVE-2018-1744, устраненной еще в прошлом году. Напомню, что баг позволяет осуществить двойную трату UTXO в одной транзакции и команда Bitcoin Core исправила его с релизом клиента версии 0.16.3.

-

44,3% полных нод до сих пор используют уязвимые версии клиентов, согласно анализу разработчика.

-

5,1% по-прежнему работают на ПО, уязвимом и перед другими проблемами.

-

10% узлов используют полностью устаревшие клиенты, безопасность которых под большим вопросом.

-

Большинство открытых источников говорят о существовании 10 000 полных нод, однако исследование Дашира свидетельствует о том, что их реальное число уже близится к 100 000.

Авиаудар в ответ на кибератаку

В начале мая на официальных страницах Армии обороны Израиля (ЦАХАЛ) в социальных сетях появилось сообщение о необычном отражении кибератаки со стороны ХАМАС. Представители ЦАХАЛ пояснили, что сначала отразили атаку в виртуальном пространстве, а потом ВВС развили этот успех в пространстве физическом. В социальных сетях даже было опубликовано видео авиаудара (отметим, что о таких бомбардировках предупреждают заранее, чтобы избежать жертв со стороны мирного населения).

Никаких подробностей самого киберинцидента Армия обороны Израиля не раскрывает, но утверждается, что в уничтоженном здании находился центр киберопераций ХАМАС, в котором работали оперативники, проводившие атаку. Похоже, произошедшее станет первым случаем в истории, когда страна в реальном времени ответила на кибератаку атакой обычной.

Тем не менее стоит заметить, что похожие прецеденты уже имели место и ранее. К примеру, в 2015 году США стали первой страной в мире, в принципе применившей военную силу в ответ на кибератаки. Тогда американский беспилотник ликвидировал хакера Джунаида Хуссейна (Junaid Hussain), гражданина Великобритании, который еще в 2012 году отсидел полгода за взлом адресной книги премьер-министра Великобритании, а затем присоединился к запрещенной в РФ организации ИГИЛ. Считалось, что именно он возглавлял хакерское подразделение под названием «Киберхалифат», на счету которого было немало серьезных преступлений, в том числе взлом аккаунтов Пентагона в социальных сетях.

Однако ликвидация Хуссейна не была немедленным ответом на кибератаку — для подготовки к этой операции США понадобилось много месяцев. В свою очередь, ЦАХАЛ отреагировал в режиме реального времени: в минувшие выходные обстановка в регионе обострилась, боевики радикального движения «Палестинский исламский джихад» и движения ХАМАС выпустили по Израилю более 600 ракет, на что ЦАХАЛ также ответил ракетными ударами. Кибератака произошла параллельно с этим, после чего упомянутое здание в секторе Газа, очевидно, и пополнило список целей.

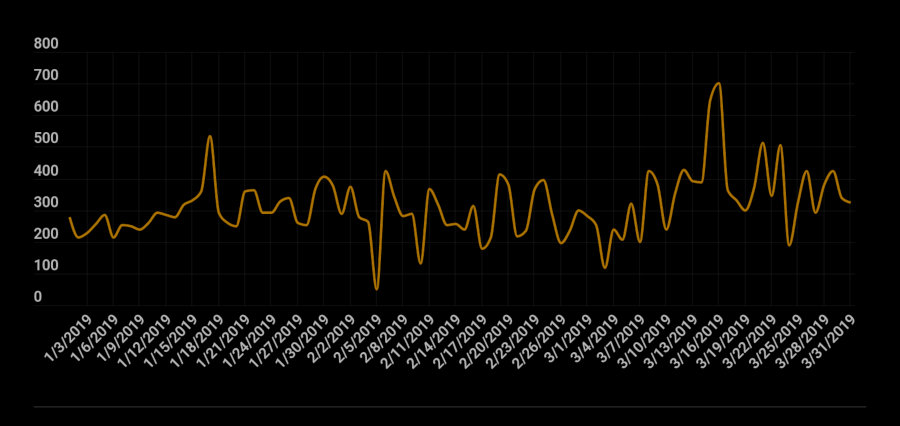

DDoS на подъеме

«Лаборатория Касперского» вновь зафиксировала всплеск DDoS-атак после долгого спада. Эксперты считают, что прошлогоднее снижение показателей было связано с ужесточением ответственности за DDoS-атаки, закрытием нескольких площадок купли-продажи соответствующих услуг и арестами некоторых крупных игроков.

-

По данным экспертов, в первом квартале 2019 года число DDoS-атак увеличилось на 84% по сравнению с последним кварталом 2018-го и они стали гораздо более длительными и сложными в организации.

-

Общее количество нападений увеличилось на 84%, а число длительных (более 60 минут) сеансов DDoS повысилось ровно вдвое.

-

Средняя продолжительность возросла в 4,21 раза, причем в сегменте крайне длительных атак рост составил 487% — доля таких нападений стремительно увеличилась не только количественно, но и качественно.

-

Максимальная длительность атаки по сравнению с прошлым кварталом сократилась больше чем на сутки, однако процентная доля долгих DDoS-сессий продолжает расти и составила 21,34% (по сравнению с 16,66% в четвертом квартале 2018 года).

-

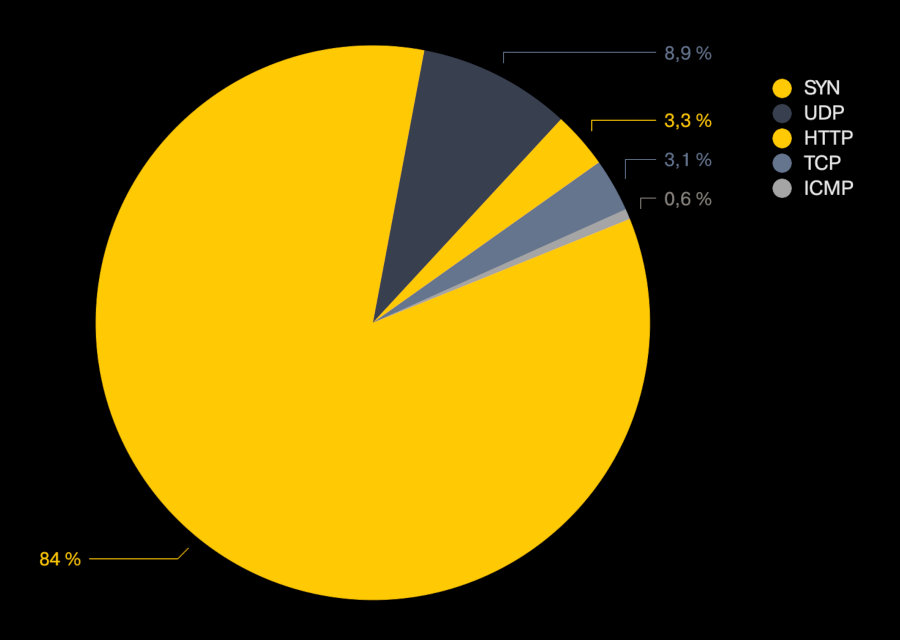

Доля SYN-флуда повысилась, достигнув 84%. В связи с этим снизились доли UDP- и TCP-флуда, доли же HTTP- и ICMP-атак на этом фоне возросли до 3,3% и 0,6% соответственно.

-

В течение недели наиболее опасным с точки зрения DDoS-атак днем стала суббота, воскресенье по-прежнему остается самым спокойным днем.

-

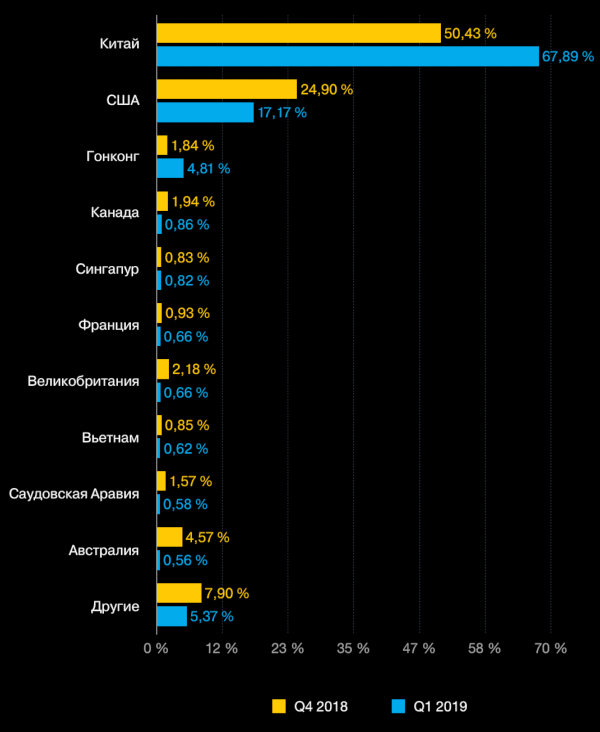

Лидировать по атакам продолжает Китай. Сдавший позиции в конце 2018 года, он вновь укрепил их в первом квартале 2019 года: его доля от общего числа атак выросла до 67,89%. На втором месте традиционно США (17,17%), на третьем — Гонконг (4,81%), поднявшийся с седьмого места.

- Больше всего командных серверов ботнетов по-прежнему располагаются в США (34,10%), на втором месте теперь Нидерланды (12,72%), а на третьем Россия (10,40%).

Другие интересные события месяца

-

Android-версия браузера DuckDuckGo оказалась уязвима перед подделкой URL

-

Майское обновление для Windows 10 несовместимо с некоторыми системами AMD

-

GnosticPlayers взломал сервис графического дизайна Canva, похитив данные 139 миллионов человек

-

Следить за пользователями можно при помощи данных о калибровке сенсоров мобильных устройств

-

Долгие годы Google хранила пароли от G Suite нехешированными

-

Google меняет защищенные ключи Titan Security Key из-за бага

-

Уязвимость Thrangrycat позволяет заражать устройства Cisco бэкдорами

-

Неизвестные продолжают публиковать данные иранских APT-группировок

-

Китайские хакеры использовали инструменты АНБ задолго до публикации дампа The Shadow Brokers