В середине марта 2019 года некто Lab Dookhtegan обнародовал в Telegram инструменты иранской кибершпионской группы APT34 (она же Oilrig и HelixKitten), а также информацию о жертвах хакеров и сотрудниках Министерства информации и национальной безопасности Ирана, которые якобы связаны с операциями группировки.

Тогда Lab Dookhtegan раскрыл исходные коды шести инструментов, чью подлинность подтвердили ведущие ИБ-специалисты, в том числе из компании Chronicle, подразделения кибербезопасности холдинга Alphabet.

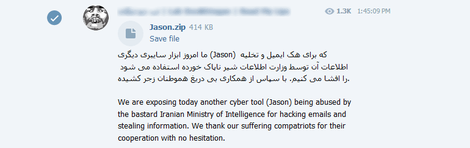

Теперь Lab Dookhtegan, в том же Telegram-канале опубликовал еще один инструмент, принадлежащий APT34, утилиту Jason.

Новый дамп уже проанализировали эксперты компании Minerva Labs, которые сообщают, что Jason – это инструмент для обычного брутфорса серверов Microsoft Exchange, оснащенный GUI и работающий по готовому списку комбинаций логинов и паролей.

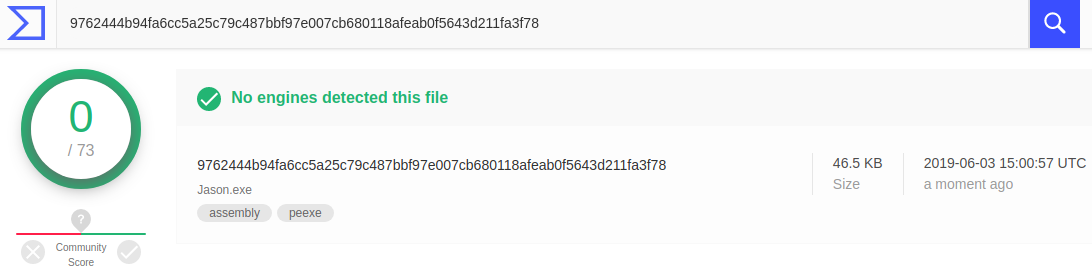

Согласно VirusTotal, инструмент был скомпилирован еще в 2015 году, то есть использовался в ходе операций APT34 как минимум четыре года. На момент публикации Jason в открытом доступе он не обнаруживался ни одним защитным решением. Интересно и то, что если предыдущие шесть инструментов APT34, опубликованные весной текущего года, ранее уже встречались ИБ-экспертам, то Jason пока никто из специалистов «не опознал».