Содержание статьи

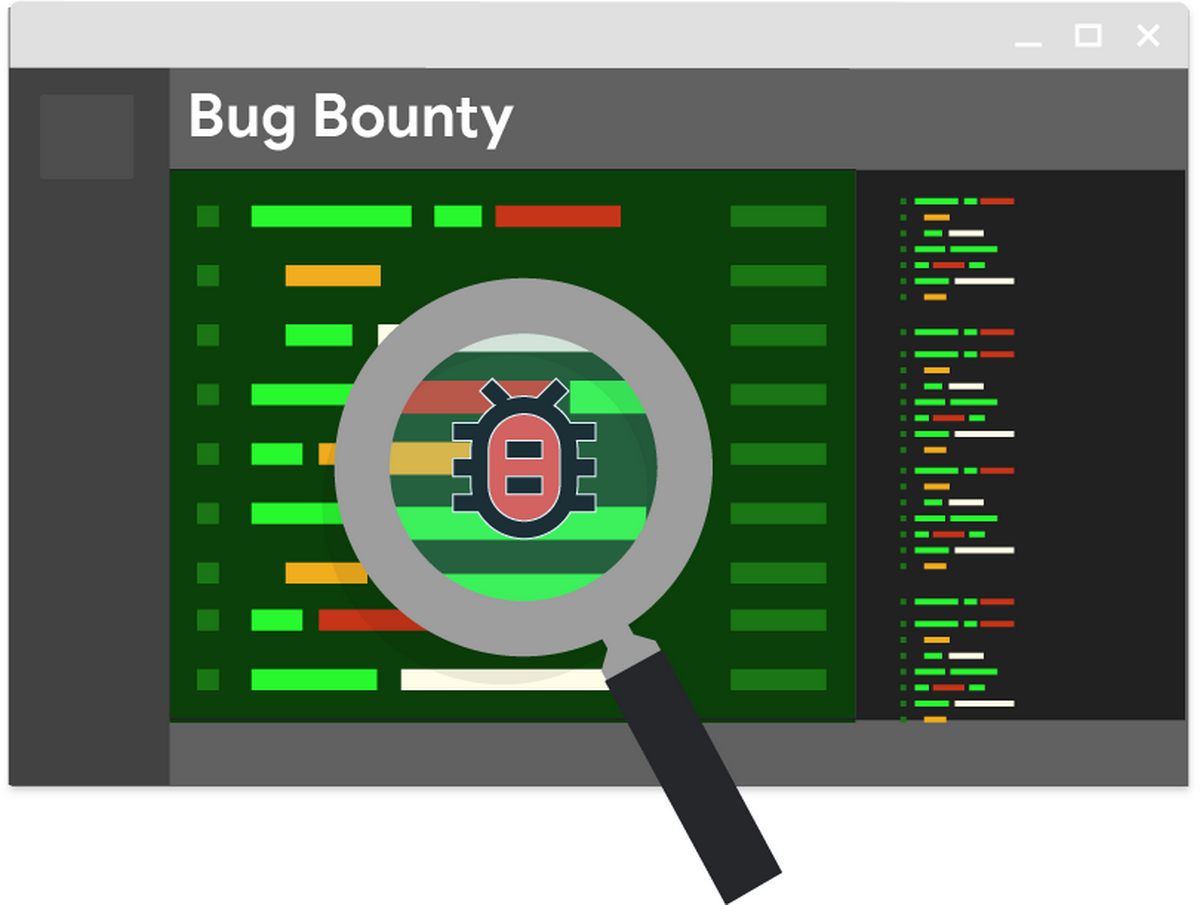

Деньги за баги

В этом месяце сразу несколько крупных компаний анонсировали расширение своих программ поощрения за обнаружение уязвимостей.

Теперь исследователи смогут заработать, обнаруживая злоупотребление пользовательскими данными, а также находя уязвимости в любых приложениях для Android, насчитывающих более 100 миллионов установок.

В рамках Developer Data Protection Reward Program (DDPRP) ИБ-специалисты смогут сообщать о злоупотреблениях данными пользователей. Такие проблемы можно будет искать в сторонних приложениях, имеющих доступ к Google API, в приложениях для Android из Google Play Store, а также в приложениях и расширениях из Chrome Web Store. Эксперты, которые обнаружат случаи злоупотребления данными, имеют право на вознаграждение в размере до 50 тысяч долларов США.

«Цель данной программы — поощрить любого, кто может предоставить достоверные и недвусмысленные доказательства злоупотребления данными, — говорят представители Google. — В частности, эта программа направлена на выявление ситуаций, когда пользовательские данные неожиданным образом используются или продаются, а также незаконным образом используются повторно без согласия пользователя».

В данном случае Google следует примеру компании Facebook. В апреле 2018 года, после скандала, связанного с компанией Cambridge Analytica и злоупотреблением пользовательскими данными, социальная сеть обновила программу bug bounty, чтобы люди, обнаружившие так называемый data abuse в стороннем приложении, могли получить за это вознаграждение в размере до 40 тысяч долларов.

Кроме того, у Google появилась программа вознаграждений за любые ошибки, обнаруженные в составе крупных приложений из Google Play Store. Теперь исследователи смогут искать уязвимости в любых приложениях, чей счетчик установок перевалил за 100 миллионов, и сообщать о проблемах Google. При этом разработчикам таких приложений не придется специально где-то регистрироваться или предпринимать какие-то иные шаги.

Сообщения об уязвимостях будут приниматься через Google Play Security Reward (GPSRP) на платформе HackerOne, а затем отчеты передадут разработчикам приложений. Если те не сумеют устранить выявленные ошибки, Google исключит приложения из Play Store.

Интересно, что такие крупные разработчики, как Facebook, Microsoft или Twitter, которые имеют собственные программы bug bounty, не исключаются из GPSRP. Более того, Google заявляет, что исследователи могут сообщать об ошибках дважды: через GPSRP и напрямую через bug bounty программы самих компаний, таким образом дважды получая вознаграждение.

Apple

В этом году представители Apple выступили на конференции Black Hat и сообщили, что компания расширяет программу bug bounty. Теперь за баги в iPhone можно будет получить до миллиона долларов, а также к концу текущего года исследователи смогут искать проблемы в macOS, watchOS и tvOS.

Расширенная bug bounty программа будет открыта для всех желающих, а размер наград, как обычно, будут варьировать в зависимости от серьезности уязвимостей и потенциального ущерба, который те могут нанести. Напомню, что изначально программа Apple распространялась только на iOS и участвовать в ней могли лишь избранные специалисты, но не все желающие.

Вознаграждения за уязвимости теперь значительно увеличились. Так, в настоящее время Apple предлагает исследователям до 200 тысяч долларов США за уязвимости, которые могут дать атакующему полный контроль над iOS-устройством (речь об удаленных атаках, которые не подразумевают взаимодействия с пользователем и позволяют выполнить код на уровне ядра iOS).

Начиная с осени 2019 года вознаграждение за такие баги будет увеличено до одного миллиона долларов США. Кроме того, предложение также распространяется на аналогичные проблемы в macOS.

Вознаграждения за другие типы уязвимостей также были увеличены, и теперь исследователи смогут заработать на различных багах от 100 тысяч до 500 тысяч долларов США. Кроме того, Apple предлагает бонус в размере 50% от стоимости уязвимости за проблемы, найденные в предрелизных сборках. Таким образом компания надеется не допустить попадания опасных ошибок в релиз, где они могут привести к атакам на пользователей, а их исправление может занять долгие недели.

Отметим, что уязвимости в операционных системах Apple давно считаются одними из наиболее дорогих на этом рынке. К примеру, компания Zerodium предлагала миллион долларов за эксплоиты для iOS еще в 2015 году.

Microsoft

В августе 2019 года разработчики Microsoft представили первую бета-версию своего обновленного браузера Edge на основе Chromium.

Фактически одновременно с запуском беты представители компании также анонсировали старт bug bounty программы Edge Insider Bounty Program. ИБ-специалистам предлагают поискать в обновленном браузере компании уязвимости (в ветках Beta и Dev, Canary в расчет не принимается), вознаграждение за которые может составить от одной до тридцати тысяч долларов США.

Уязвимости должны проявляться в последней на момент подачи отчета версии Microsoft Edge, работающей в связке с полностью обновленной Windows (включая Windows 10, Windows 7 SP1 или Windows 8.1) или macOS. Также подчеркивается, что баги не должны воспроизводиться в Google Chrome, то есть должны быть «эксклюзивными» для Edge, и программа Microsoft должна стать дополнением для bug bounty программы Chrome.

Интересно, что новая программа сочетается с Microsoft Edge (EdgeHTML) в Windows Insider Preview, так что некоторые проблемы, затрагивающие старый движок EdgeHTML, тоже могут приниматься в расчет и способны принести экспертам до 15 тысяч долларов.

Компания Facebook расширила свою программу Data Abuse Bounty на приложения для Instagram. Обнаружив злоупотребление данными, исследователи смогут заработать до 40 тысяч долларов. Причем представители социальной сети уверяют, что 40 тысяч — это не максимум, в особо сложных случаях размер вознаграждения может быть увеличен.

Напомню, что еще в 2018 году социальная сеть приняла решение расширить свою программу вознаграждения за уязвимости и поощрять пользователей и экспертов за поиск признаков потенциального злоупотребления данными (data abuse). Это произошло вскоре после скандала, связанного с компанией Cambridge Analytica.

Под словосочетанием «злоупотребление данными» подразумевается, что приложение собирает пользовательские данные, которые затем передаются третьим сторонам, а дальше информация может быть перепродана, похищена, использована с целью мошенничества или получения политического влияния.

Стоит заметить, что с 2018 года программа уже не раз демонстрировала свою эффективность. Так, вскоре после старта программы, в 2018 году, Facebook блокировала более 200 приложений, злоупотреблявших пользовательскими данными.

Расширение программы Data Abuse Bounty на Instagram, очевидно, связано с инцидентом с компанией Hyp3r. Дело в том, что в начале августа 2019 года рекламного партнера Instagram, компанию Hyp3r, уличили в сборе пользовательских данных для последующего составления рекламных профилей. Hyp3r тайно собирала и хранила миллионы пользовательских историй, изображений, данные о геолокации, биографиях, интересах и так далее. В итоге Hyp3r была заблокирована Facebook за нарушение правил платформы.

4 400 000 заплатила за баги Microsoft

-

На конференции Black Hat 2019, которая прошла в Лас-Вегасе в августе, представители компании Microsoft рассказали, что за последние 12 месяцев корпорация выплатила 4,4 миллиона долларов специалистам по информационной безопасности в рамках своей bug bounty программы.

-

Также разработчики анонсировали запуск новой среды-песочницы под названием Azure Security Lab, где специалисты смогут эмулировать поведение преступников. Теперь награда за уязвимости в Azure увеличена до 40 000 долларов.

Хакеры против стоматологий

Вымогательское ПО по-прежнему атакует простых пользователей, однако операторы такой малвари давно поняли, что куда более привлекательными целями для атак могут стать различные компании и организации. Август 2019 года ознаменовался массовыми атаками на американские города и взломом стоматологических клиник.

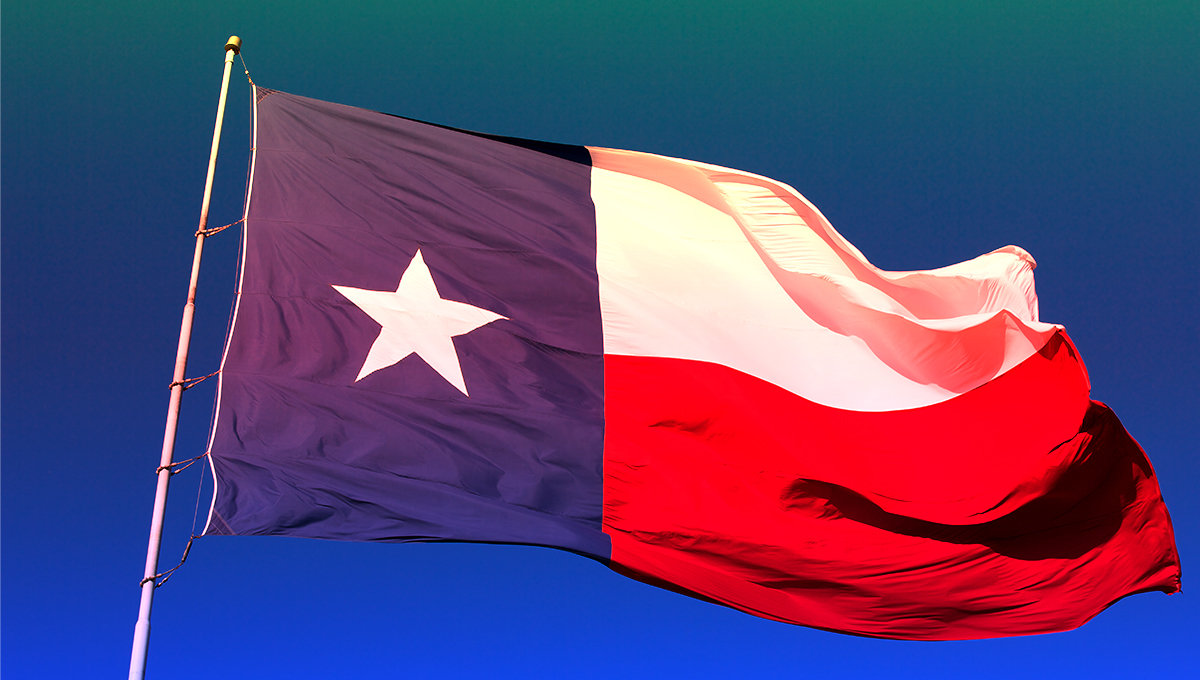

Муниципальные власти Техаса

Муниципальные власти более чем двадцати городов в Техасе стали жертвами скоординированной атаки вымогателей. Подробностей о случившемся, к сожалению, немного. Сообщается лишь, что произошедшее — дело рук одного преступника (или преступной группы) и, по данным СМИ, техасские власти пострадали от вымогателя Sodinokibi (REvil).

По информации Департамента информационных ресурсов, жертвами данной атаки стали 22 города, но более 25% пострадавших уже перешли от стадии первичного реагирования и оценки ущерба к стадии ликвидации последствий и восстановлению.

Пока точные данные о пострадавших все равно не раскрываются, но два города сами публично сообщили о компрометации. Так, официальное заявление выпустили власти города Борджер.

Документ гласит, что инцидент повлиял на финансовые операции и услуги. По сути, город лишился возможности принимать коммунальные или иные платежи, а также в офлайн ушли службы демографической статистики (свидетельства о рождении и смерти).

Также официальное заявление сделали власти города Кин. Здесь администрация тоже не может обрабатывать платежи по картам и испытывает проблемы с отключением коммунальных услуг. Интересно, что мэр города Гэри Хайнрих (Gary Heinrich) также рассказал изданию NPR, что вымогатели требуют у своих жертв 2,5 миллиона долларов выкупа в обмен на ключ для расшифровки файлов.

Кроме того, по словам Хайнриха, атака произошла через поставщика управляемых услуг (Managed services providers, MSP), чьими услугами город пользовался для технической поддержки. Мэр Кина не назвал имени этой сторонней компании, но заметил, что она предоставляла услуги ИТ-поддержки и многим другим пострадавшим муниципалитетам.

Напомню, что ранее поставщики управляемых услуг уже становились мишенями для операторов вымогательской малвари, так как через MSP весьма удобно распространять вредоносное ПО на машины конечных пользователей. К примеру, таким способом ранее распространялся ныне неактивный шифровальщик GandCrab.

Стоматологии

В конце месяца известный ИБ-журналист Брайан Кребс (Brian Krebs) сообщил в своем блоге о компрометации поставщика облачных технологий PerCSoft. PerCSoft поддерживает сервис Digital Dental Record (DDR), с помощью которого работает решение для резервного копирования данных DDS Safe. Это решение применяется для архивации медицинской документации, страховых документов и другой личной информации пациентов, и им пользуются сотни стоматологических клиник в США.

По информации Кребса, атака на PerCSoft произошла 26 августа 2019 года, после чего данные многих клиентов DDS Safe оказались зашифрованы. Хотя компании происходящее не комментируют, оставляя запросы СМИ без ответов, Бренна Садлер (Brenna Sadler) из Стоматологической ассоциации Висконсина подтвердила Кребсу, что в результате инцидента вымогатели зашифровали файлы приблизительно 400 стоматологических клиник. По ее данным, от 80 до 100 пострадавших уже восстановили свои данные.

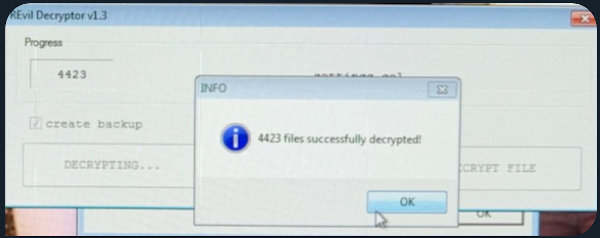

Для быстрого разрешения ситуации Digital Dental Record и PerCSoft приняли решение заплатить операторам малвари выкуп, о чем сообщает издание ZDNet и сам Брайан Кребс, ссылаясь на собственные источники. По информации журналистов, уже в начале недели компании стали оказывать помощь пострадавшим клиникам, предоставляя в их распоряжение расшифровщик и помогая восстанавливать поврежденные файлы. При этом представители некоторых стоматологических клиник жалуются в Facebook, что расшифровщик либо не сработал вовсе, либо помог восстановить не все данные.

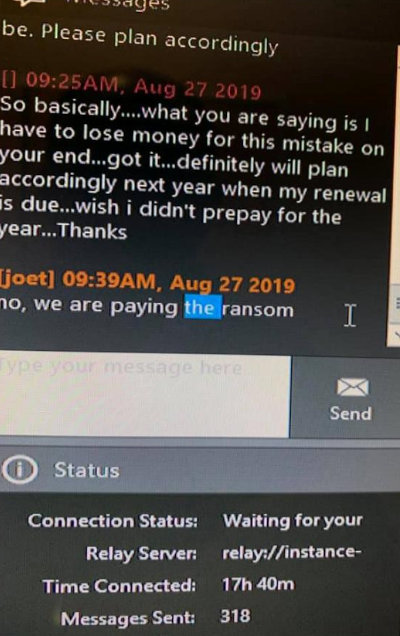

Размер выплаченного выкупа точно неизвестен, но ИТ-специалист, работающий в стоматологической отрасли, поделился фотографией в закрытой группе Facebook. На этом фото якобы запечатлен разговор между представителем PerCSoft и пострадавшей стоматологической фирмой. В разговоре представитель PerCSoft убеждает клиента, что компания уже заплатила выкуп.

Кроме того, в той же закрытой группе в Facebook был опубликован скриншот работы дешифровальщика, на котором видно, что компании пострадали от вымогателя Sodinokibi (он же REvil), уже упоминавшегося в связи с атаками на города Техаса.

Chrome Web Store — город-призрак

Исследователи из компании Extension Monitor опубликовали интересную статистику о положении дел в каталоге расширений для Chrome. Как оказалось, половина экосистемы расширений — это настоящий город-призрак.

-

В общей сложности в Chrome Web Store доступно 188 620 расширений, но большинство из них устарели, их аудитория сокращается, и лишь немногие из них имеют активные установки.

-

Около 50% всех расширений Chrome насчитывают менее 16 установок.

-

19 379 расширений (около 10%) не имеют установок вообще, а еще 25 540 расширений (13% от общего числа) имеют лишь одного пользователя.

-

Хуже того, 87% всех расширений в Web Store имеют менее 1000 установок, хотя пользовательская база Chrome насчитывает более миллиарда человек.

-

Всего 13 расширениям удалось преодолеть планку в 10 000 000 пользователей. Это Google Translate, Adobe Acrobat, Tampermonkey, Avast Online Security, Adblock Plus, Adblock, uBlock Origin, Pinterest Save Button, Cisco WebEx, Grammarly for Chrome, Skype, Avast SafePrice и Honey.

-

Платных продуктов в Web Store насчитывается лишь 16 718, причем 5885 из них не имеют ни одного пользователя.

-

В общей сложности на платные расширения приходится всего 2,6% от общего числа установок.

Утечки месяца

К сожалению, утечки данных теперь происходят едва ли не каждый день, и прошедший месяц, как обычно, не обошелся без подобных инцидентов. Перечислим наиболее заметные из них.

KYC-данные Binance

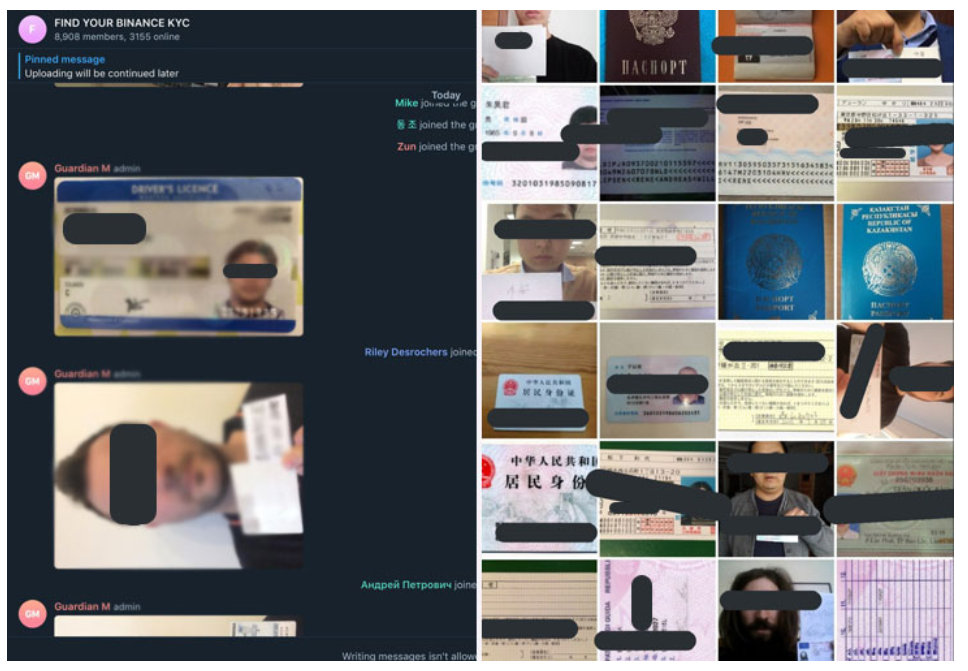

В начале августа 2019 года в Сети начали распространяться данные KYC (Know Your Customer), якобы похищенные у одной из крупнейших криптовалютных бирж мира — Binance.

Изначально представители Binance сообщили, что неизвестные злоумышленники пытались шантажировать их и требовали 300 BTC выкупа (порядка 3,5 миллиона долларов США), а в противном случае угрожали обнародовать 10 тысяч фотографий, «которые имеют сходство с данными Binance KYC». Платить злоумышленникам в Binance отказались и заявили, что распространяющиеся по Сети KYC-данные вызывают много вопросов. Так, сравнивая эту информацию с данными своих систем, представители биржи обнаружили множество несоответствий, а главным контраргументом стало то, что на изображениях нет цифровых водяных знаков, которые использует Binance.

Глава Binance Чанпэн Чжао (Changpeng Zhao) и вовсе называл происходящее FUD’ом (Fear, Uncertainty, Doubt), а официальное заявление биржи гласило, что распространяющийся в Сети набор данных вообще похож на старую, весьма спорную «утечку» KYC-информации сразу нескольких бирж, датированную началом года и ничем не подкрепленную.

Но в конце августа Binance опубликовала обновленную информацию относительно данного инцидента. Так, расследование выявило, что часть опубликованных изображений все же действительно пересекается с изображениями, обработкой которых занимался неназванный сторонний подрядчик биржи, сотрудничавший с Binance с декабря 2017 года до конца февраля 2018 года. Подчеркивается, что вместе с этим в составе дампа было выявлено множество отфотошопленных и измененных другими способами изображений, не совпадающих с KYC-данными пользователей и не имеющих водяных знаков.

Теперь биржа предлагает всем пострадавшим пожизненное членство в программе Binance VIP, которое подразумевает льготные торговые комиссии, поддержку и дополнительные услуги. Также пострадавшим настоятельно рекомендуется озаботиться перевыпуском документов, удостоверяющих личность, так как текущие, очевидно, были скомпрометированы.

Также представители Binance предложили вознаграждение в размере до 25 BTC (в зависимости от актуальности данных) за любую информацию, которая поможет идентифицировать неизвестного вымогателя и передать его в руки правоохранительных органов.

Пароли Coinbase

Представители еще одной крупной криптовалютной биржи, Coinbase, обнаружили баг на странице регистрации. Из-за этой проблемы личные данные 3420 пользователей биржи сохранились в логах на серверах компании в формате простого текста.

Учитывая, что пользовательская база Coinbase насчитывает более 30 миллионов человек, пострадал лишь малый процент пользователей.

В Coinbase заверили, что в настоящее время проблема устранена, а личная информация пользователей не была скомпрометирована и не подвергалась злоупотреблениям. Тем не менее для пострадавших инициировали процедуру сброса паролей.

В официальном заявлении объясняется, что в редких случаях форма регистрации могла загружаться с ошибкой и попытка создать новую учетную запись Coinbase завершалась неудачей. Но к сожалению, все введенные человеком данные, включая имя, адрес электронной почты и предлагаемый пароль (и штат проживания, если это был пользователь из США), все равно сохранялись во внутренних логах на серверах компании.

Как оказалось, в 3420 случаях пользователи успешно перезагрузили страницу регистрации, повторно ввели свои данные (включая такие же пароли, хеши которых совпадают с информацией, осевшей в логах) и завершили регистрацию.

Обнаружив и исправив ошибку, разработчики также проверили, где могли «засветиться» логи с пользовательскими данными в открытом виде. К примеру, у биржи есть внутренняя система ведения журналов, размещенная в AWS. В Coinbase сообщают, что тщательный анализ доступа к подобным системам не выявил попыток несанкционированного доступа к данным.

Данные клиентов Hostinger

Один из крупнейших хостеров мира — компания Hostinger сообщила, что неизвестным злоумышленникам удалось получить доступ к внутреннему серверу и, возможно, информации о клиентах. В результате этого инцидента могли пострадать 14 миллионов пользователей.

Как объясняют представители компании, инцидент имел место 23 августа 2019 года. Проникнув на сервер, хакер обнаружил там токен авторизации, благодаря которому сумел получить доступ к RESTful API и информации о 14 миллионах клиентов, включая username, email-адреса, хешированные пароли, имена и IP-адреса. Подчеркивается, что атакующие не добрались до финансовой информации и не ломали сайты пользователей.

В настоящее время ведется расследование случившегося, но представители хостера уже сбрасывают пароли для пострадавших учетных записей. Один из клиентов Hostinger, которого коснулась компрометация, связался с компанией и поинтересовался, какой алгоритм хеширования использовался для паролей. В Hostinger ответили, что данные были хешированы с помощью SHA-1 и теперь, после сброса паролей, используется SHA-2.

Точное количество пострадавших от этого инцидента пока неизвестно, так как злоумышленник обращался к базе через API, а записей о том, какие именно вызовы он делал, не осталось. Фактически в настоящее время специалисты Hostinger действуют исходя из худшего сценария развития событий, то есть предполагают, что компрометация затронула всех пользователей (хотя прямых доказательств этого нет).

Imperva WAF

Компания Imperva, специализирующаяся в области кибербезопасности и защиты от DDoS-атак, сообщила о компрометации. Инцидент, о котором компании стало известно 20 августа 2019 года (благодаря предупреждению, полученному от неназванной третьей стороны), коснулся клиентов, использующих Cloud WAF компании, зарегистрированных до 15 сентября 2017 года.

В официальном сообщении сказано, что в руки посторонних могли попасть адреса электронной почты, хешированные и соленые пароли, а для некой подгруппы пользователей ключи API и SSL-сертификаты. Компания уже принесла свои извинения, начала уведомлять пострадавших и инициировать для них сброс паролей от учетных записей WAF.

Пока неясно, как именно случилась эта утечка данных, так как представители Imperva не комментируют ситуацию, ссылаясь на проводящееся расследование, к которому уже привлечены правоохранительные органы.

То есть пока даже нельзя сказать, подверглась компания взлому или же сервер с данными был случайно оставлен «открытым» для всех желающих. Также неизвестно, когда произошел инцидент (можно предположить, что это случилось еще в 2017 году) и кто обнаружил проблему — один из клиентов, багхантер или кто-то другой.

Свод рекомендаций по «цифровой гигиене»

В начале августа представители Роскачества опубликовали свод рекомендаций по «цифровой гигиене», в рамках которого дали несколько советов пользователям. Среди вполне очевидных рекомендаций, вроде установки антивируса, в Роскачестве также советуют заклеивать микрофон и камеру устройства, отмечая, что это уже не паранойя, а одно из правил «цифровой гигиены».

«Стоит заклеивать камеру и микрофон до востребования. Это увеличит ваши шансы на приватность и спокойствие — даже если к вам подключится хакер, он вас не увидит и не услышит. Кому-то данная рекомендация может показаться паранойей, однако многие все же закрывают входную дверь на несколько оборотов, даже когда дома. Если есть возможность избежать неприятностей таким легким способом, как заклейка камеры и микрофона, то лучше им воспользоваться»

— рекомендация Роскачества

Гиганты перестанут подслушивать

В прошлом месяце СМИ уличили компании Amazon, Apple, Google, Facebook и Microsoft в том, что те хранят записи разговоров пользователей с голосовыми помощниками и передают их для анализа живым людям (сотрудникам или сторонним подрядчикам). Таким образом эксперты разбираются в нюансах разных языков и акцентов, транскрибируют отдельные отрывки разговоров и тем самым помогают обучать ассистентов и совершенствуют работу систем обработки естественного языка.

К сожалению, во всех случаях журналисты отмечали, что в распоряжении компаний регулярно оказываются не только команды, произнесенные после ключевых фраз «OK, Google» или «Привет, Siri», но и частные разговоры пользователей, записанные по ошибке. Так, исследователи обнаружили, что компании слушают разговоры в спальне, разговоры между родителями и детьми, скандалы и рабочие телефонные звонки, содержащие много личной информации. К примеру, издание The Guardian сообщало, что подрядчики Apple регулярно слушают записи Siri, в которых содержатся данные о сексуальных контактах, покупке или продаже наркотиков, а также дискуссии между врачами и пациентами.

В ответ на происходящее представители Apple поспешили заявить, что эта программа «оценки» пользовательских запросов была создана исключительно для того, чтобы определить, корректно ли интерпретируются запросы людей и не «просыпается» ли Siri по ошибке. Также в компании подчеркивали, что доступные сотрудникам аудиоотрывки не связаны с конкретными пользователями и их User ID и эксперты оценивают менее 1% ежедневных активаций Siri.

Также Apple временно приостановила работу программы во всем мире. В компании пообещали пересмотреть подход к контролю качества работы Siri, и уже в конце месяца компания принесла извинения пользователям и объявила об изменениях, которые коснутся того, как Siri обрабатывает аудиозаписи голосовых команд, а также того, кто именно может слушать и анализировать эти взаимодействия пользователей с голосовым ассистентом.

Так, грядущей осенью Apple планирует обновить свое ПО таким образом, чтобы попросить у пользователей согласие на создание аудиозаписей «общения» с Siri, а также загрузку этих файлов на свои серверы. Если пользователь откажется от такой «прослушки», компания будет использовать сгенерированные компьютером расшифровки разговоров, чтобы улучшить работу Siri.

Кроме того, компания объявила, что обработка аудиозаписей Siri теперь станет исключительно внутренним процессом, то есть никаких больше сторонних подрядчиков. Начиная с осени только сотрудникам Apple будет разрешено работать с записями Siri, а любые записи, которые будут определены как случайное «пробуждение» Siri, собираются немедленно удалять.

Похожие меры предприняли и другие компании, анализировавшие разговоры пользователей. Так, компания Facebook призналась, что платит подрядчикам за прослушивание и расшифровку клипов, собранных в Messenger, но уже приостановила работу этой программы, учитывая негативную реакцию общественности.

По информации Bloomberg, подрядчикам было поручено проверять, правильно ли алгоритмы и ИИ-системы Facebook интерпретируют аудиоконтент. «Прослушка» затрагивала только тех пользователей, которые разрешили транскрибирование своих голосовых чатов в приложении Facebook Messenger, и все клипы, с которыми работали подрядчики, были анонимными.

Известно, что по меньшей мере одна компания, TaskUs, занималась расшифровкой разговоров пользователей. Компания сотрудничала с Facebook в качестве клиента под кодовым именем Prism и также проверяла контент, который мог нарушать правила социальной сети. В TaskUs подтвердили журналистам, что фирму уже попросили прекратить работу по расшифровке записей около недели тому назад.

Компания Microsoft, в свою очередь, обновила политики конфиденциальности и другие страницы, объясняющие принципы работы Cortana и Skype Translator. Теперь компания однозначно дает понять, что отрывки диалогов пользователей могут обрабатывать живые люди, а не только автоматика.

Похожее заявление сделала и компания Google. По информации Associated Press, после утечки тысячи записей Google Assistant в Бельгии Google в ЕС прекратит заниматься транскрипцией данных, записанных Google Assistant, как минимум на три месяца. Дело в том, что соответствующий запрет на компанию наложило гамбургское бюро по защите данных: у ведомства возникли серьезные сомнения в том, что текущее поведение Google Assistant не нарушает GDPR.

3 рекламных баннера приносят больше прибыли, чем криптоджекинг

Сводная группа исследователей из Университета Чикаго и Университета Крита опубликовала исследование, которое доказывает: криптоджекинг (майнинг криптовалюты через браузеры посетителей сайтов) приносит куда меньше прибыли, чем обычная реклама.

-

Исследователи подсчитали, что размещение на сайте 3 рекламных объявлений приносит в 5,5 раза больше прибыли, чем встраивание в страницы ресурса скриптов для криптоджекинга. Чтобы обеспечить сравнимый уровень дохода, владельцу сайта необходимо удерживать посетителей более 5,53 минуты, а это непросто.

-

Также исследователи отмечают, что занимающиеся криптоджекингом сайты не только увеличивают нагрузку на процессор, но и используют в 1,7 раза больше оперативной памяти, нежели ресурсы с обычной рекламой.

Valve и два зеродея

Первый 0-day

В начале августа ИБ-специалист Василий Кравец в открытом доступе опубликовал информацию об уязвимости, которая позволяла добиться локального повышения привилегий в клиенте Steam, после чего любой пользователь получает возможность выполнять команды от имени NT AUTHORITY\SYSTEM. Уязвимость была проверена в Windows 8 x64, Windows 8.1 x64 и Windows 10 x64.

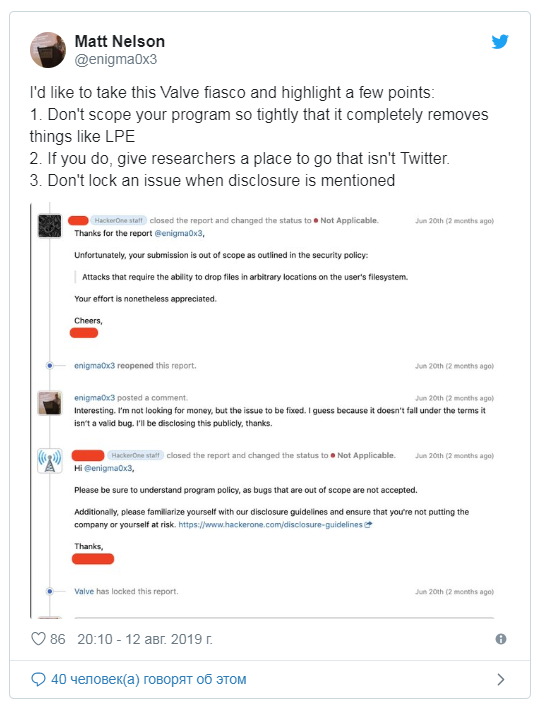

Проблема заключалась в том, что на момент публикации отчета специалиста баг все еще не был исправлен, хотя Кравец честно сообщил Valve об уязвимости через платформу HackerOne и выждал 45 дней после принятия отчета о проблеме.

Оказалось, сначала исследователю пришлось доказывать персоналу HackerOne, что у него действительно есть отчет об уязвимости, так как Valve использует функцию Managed by HackerOne, то есть информацию о проблемах сначала проверяют специалисты платформы. Уже на этом этапе Кравец получил первый отказ из-за того, что предложенная им атака якобы требовала возможности располагать файлы в произвольных путях файловой системы.

Так как на самом деле ни одной операции с файловой системой специалист не предлагал, он добился перепроверки отчета и его все же передали инженерам Valve. Однако вскоре отчет вновь пометили как неприемлемый, так как «атака требует физического доступа к устройству пользователя». Исследователь с сожалением отмечал, что атаки на повышение привилегий, очевидно, попросту неинтересны Valve. Хуже того, специалисту запретили публиковать информацию о проблеме, даже учитывая, что Valve не собиралась ее исправлять.

«Довольно иронично обнаружить, что лаунчер, который фактически предназначен для того, чтобы запускать сторонние программы на вашем компьютере, позволяет им втихую получить максимальные привилегии», — писал Кравец.

После публичного раскрытия данных об уязвимости, а также о тщетных попытках добиться ее исправления, Valve и HackerOne подверглись резкой критике со стороны сообщества. В ответ на этот негатив Valve все-таки выпустила исправление, воздерживаясь от комментариев, но уже через несколько часов специалисты заметили, что патч компании неэффективен и его можно легко обойти.

Хуже того, когда СМИ привлекли внимание к происходящему, выяснилось, что известный ИБ-эксперт Мэтт Нельсон (Matt Nelson) тоже обнаруживал данную уязвимость и тоже пытался сообщить о ней компании через HackerOne. Однако и в этом случае Valve отказалась исправлять проблему, а затем отчет эксперта вообще был заблокирован, когда Нельсон хотел публично раскрыть ошибку и предупредить пользователей.

Второй 0-day

Затем Василий Кравец опубликовал подробный отчет о второй 0-day-уязвимости в клиенте Steam, также связанной с локальной эскалацией привилегий. Более того, исследователь рассказал, что не имеет возможности сообщить о проблеме Valve, так как после поднявшейся шумихи и публикации первого отчета его попросту забанили в bug bounty программе Valve на HackerOne.

Вместе с этим ИБ-сообщество продолжало критиковать Valve, так как проблемы эскалации привилегий никак нельзя назвать пустяковыми. Разумеется, такие уязвимости не используются для первичного взлома компьютера и удаленных приложений, но они полезны во время постэксплуатации и помогают злоумышленникам установить полный контроль над целью, получив права root/admin/system.

Отказавшись исправлять данные проблемы, Valve фактически подвергла опасности около 100 миллионов Windows-пользователей, которые имеют на своих компьютерах установленный клиент Steam.

Патчи и изменения в bug bounty

В итоге 22 августа 2019 года компания Valve наконец отреагировала на происходящее должным образом.

Во-первых, Valve добавила исправления для описанных уязвимостей в бета-версию клиента Steam, и пока сообщений об обходе этих патчей от исследователей не поступало.

Во-вторых, представители компании Valve прервали свое затянувшееся молчание и в комментарии изданию ZDNet назвали все произошедшее огромным недоразумением:

«Правила нашей программы HackerOne должны были лишь отсеивать отчеты, которые предлагали проинструктировать Steam на запуск ранее установленного вредоносного ПО на компьютере пользователя от имени этого локального пользователя. Но вместо этого неправильное толкование правил привело к отсеиванию более серьезной атаки, которая предполагала выполнение локального повышения привилегий через Steam. Мы обновили правила нашей программы на HackerOne, чтобы прямо указать, что такие проблемы рассматриваются и о них следует сообщать».

Правила bug bounty программы компании действительно уже были обновлены соответствующим образом. Кроме того, в компании назвали ошибкой отклонение первого отчета Кравеца, пообещали рассмотреть сложившуюся ситуацию еще раз и затем решить, как поступить дальше. Пока исследователь по-прежнему забанен Valve в H1.

Количество атак на мобильный банкинг возросло в два раза

Исследователи компании Check Point представили отчет, посвященный основным тенденциям в кибератаках в первом полугодии 2019 года. Резко выросла доля атак на мобильный банкинг и облачные хранилища, а одной из самых распространенных угроз стала банковская малварь. Эксперты подчеркивают, что в наши дни ни одна сфера полностью не защищена от кибератак: опасности подвержены личные мобильные устройства, облачные хранилища, мобильный банкинг, электронная почта, различные приложения и даже популярные почтовые платформы.

-

По данным компании, количество атак на мобильный банкинг возросло в два раза. Также киберпреступники активно используют атаки на цепочки поставок, а растущая популярность общедоступных облачных сред привела к увеличению числа кибератак, нацеленных на огромные объемы конфиденциальных данных, находящихся на этих платформах.

-

Наиболее серьезные угрозы для безопасности облаков в 2019 году — неправильная конфигурация и плохое управление облачными ресурсами.

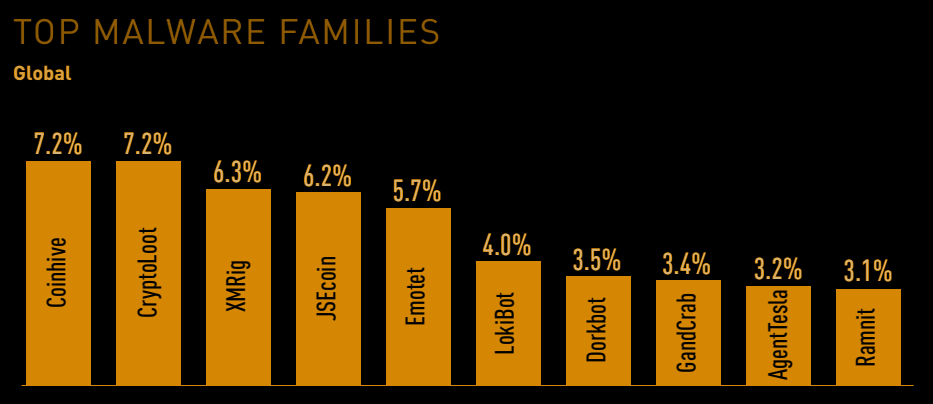

Среди вредоносов, наиболее активных в первом полугодии, по-прежнему лидирует майнинговая малварь.

- В России, в свою очередь, был очень активен вредонос по имени «Агент Смит». Под видом скрытого приложения, связанного с Google, вредоносная программа использует известные уязвимости Android и автоматически заменяет установленные легитимные приложения вредоносными версиями незаметно для пользователя. Пользователи загружали приложение из популярного неофициального магазина приложений 9Apps. «Агент Смит» заразил в России около 57 000 устройств.

Деградация Tor. Быстро, недорого

Эксперты из Джорджтаунского университета и Исследовательской лаборатории ВМФ США представили на конференции USENIX интересный доклад, посвященный деградации производительности сети Tor.

Исследователи утверждают, что ощутимо повредить работоспособности Tor можно простыми DDoS-атаками на TorFlow, мосты Tor и конкретные узлы. Хуже того, такие атаки могут стоить тысячи или десятки тысяч долларов, что просто смехотворно, если речь идет о «правительственных хакерах» или серьезных киберпреступных группах.

Конечно, атака на всю сеть Tor полностью — это утопическая идея. Если говорить о DDoS, атакующим понадобится набрать мощность как минимум 512,73 Гбит/с, и это будет стоить примерно 7,2 миллиона долларов в месяц. Однако, по подсчетам исследователей, такие радикальные меры вовсе не обязательны.

Вместо этого специалисты предложили атаковать мосты Tor — специальные входные узлы, списка IP-адресов которых нет в открытом доступе и которые поэтому нельзя легко заблокировать. Так, в Tor-браузере есть список предустановленных мостов, а также настройки можно найти на bridges.torproject.org. Мосты позволяют обходить цензуру в странах, где власти активно борются с использованием Tor.

Исследователи пишут, что в настоящее время далеко не все мосты Tor находятся в рабочем состоянии (по их информации, работают лишь двенадцать) и DDoS-атака на них обойдется лишь в 17 тысяч долларов в месяц. И даже если заработают все 38 мостов, то атака на них будет стоить лишь 31 тысячу долларов в месяц.

Еще один возможный сценарий атаки — DDoS, направленная на TorFlow, систему балансировки нагрузки в сети Tor. Эта система распределяет трафик, чтобы предотвратить переполнение и замедление работы некоторых серверов.

По подсчетам аналитиков, продолжительная DDoS-атака на TorFlow, использующая общедоступные DDoS-сервисы, будет стоить всего 2800 долларов в месяц. При этом, говорится в докладе, высокоточная симуляция показала, что подобная атака снизит среднюю скорость загрузки клиента на 80%.

Третий предложенный исследователями сценарий атак — это атаки на наиболее распространенный тип Tor-серверов — конкретные Tor-узлы (relay). В данном случае предполагается не применять DDoS-атаки, а использовать проблемы самого Tor, то есть логические ошибки для замедления работы и времени загрузки контента. Подобные проблемы много лет эксплуатируются злоумышленниками и конкурирующими хак-группами, и разработчики Tor по мере сил борются с такими багами.

Как подсчитали эксперты, атаки на конкретные .onion-ресурсы тоже стоят совсем недорого. Так, злоумышленник может увеличить среднее время загрузки трафика на конкретном сайте на 120% всего за 6300 долларов в месяц или на 47% всего за 1600 долларов в месяц.

«Как известно, государства спонсируют DoS-атаки, а простота применения и низкая стоимость наших атак позволяют предположить, что власти могут использовать их для подрыва работы Tor как в краткосрочной, так и в долгосрочной перспективе. Мы полагаем, что государства могут, например, выбрать DoS в качестве альтернативы фильтрации трафика, поскольку Tor постоянно продолжает улучшать свою способность обхода блокировок и цензуры», — пишут исследователи.

23% пользователей не защищают свои личные данные

Компания ESET провела опрос о безопасном поведении в интернете. Согласно исследованию,

- 23% пользователей не предпринимают вообще ничего для защиты своих персональных данных;

- 17% опрошенных удаляют историю поисковых запросов;

- 15% признались, что заклеивают веб-камеру, чтобы злоумышленники не могли за ними подглядывать;

- 14% пользователей не вводят данные от кредитных карточек даже на официальных сайтах;

- 11% регулярно очищают сообщения в переписке.

- Также выяснилось, что некоторых пользователей навязчивая реклама волнует не меньше безопасности, поэтому они указывают временные email при регистрации, чтобы не получать спам. Таких насчитывается 13%.

Номер NULL — плохая идея

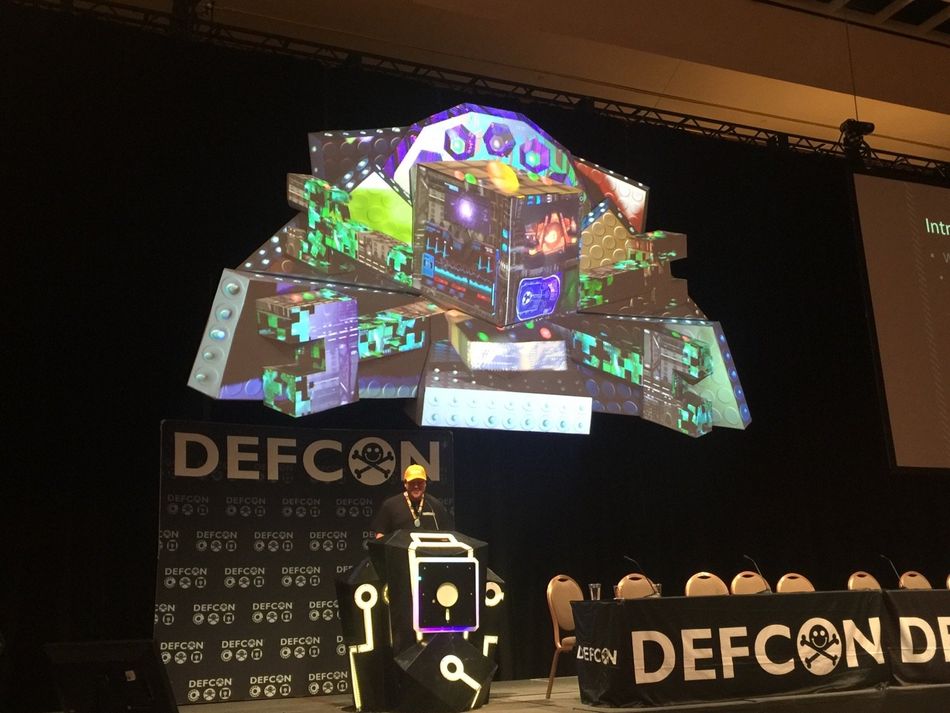

Как известно, в США правила допускают использование персонализированных номерных знаков для автомобилей (хотя и с некоторыми ограничениями). Однако история, которой поделился на конференции DEF CON ИБ-исследователь, известный под псевдонимом Droogie, выступая с докладом об экранировании входных данных, доказывает, что проявлять излишнее творчество и юмор в таких делах все же не стоит.

Шутки ради Droogie зарегистрировал в Калифорнии номерной знак, состоящий исключительно из слова NULL. Исследователь признался аудитории, что изначально просто хотел пошутить, а также в глубине души надеялся, что этот трюк поможет ввести в заблуждение автоматические считыватели номерных знаков и систему выдачи штрафов Министерства транспорта США (DMV), сделав его настоящим невидимкой. Но в реальности все вышло совсем наоборот.

В течение первого года Droogie, как аккуратный водитель, вообще не получал никаких штрафов и казалось, что все в порядке. Первый тревожный звоночек прозвенел, когда исследователь решил перерегистрировать свои номера через интернет: на сайте ему предложили ввести свой номерной знак, но после ввода NULL страница DMV сломалась и отказалась распознать ввод.

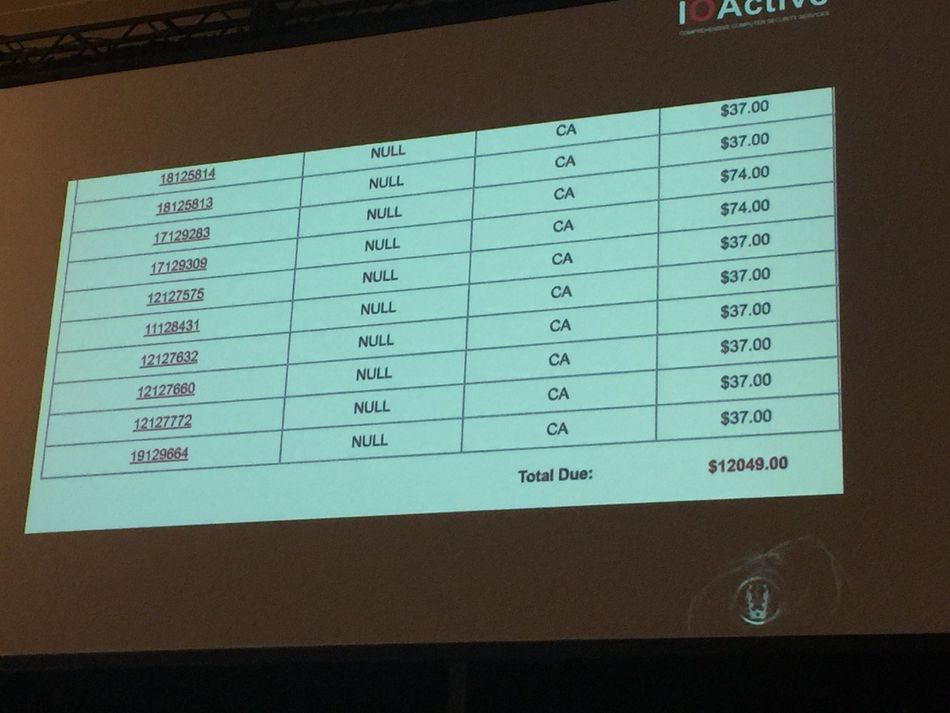

Затем Droogie получил штраф за неправильную парковку и понял, что стать невидимкой ему не удалось. Хуже того, оказалось, что после этого база данных неоплаченных штрафов связала номерной знак NULL с его адресом, и на исследователя посыпались сотни чужих штрафов. Дело в том, что база направляла на адрес исследователя все штрафы для случаев, когда номера автомобилей-нарушителей были ей неизвестны. Вскоре общая стоимость штрафов, полученных Droogie, составила 12 049 долларов.

Когда исследователь связался с представителями DMV и полицией Лос-Анджелеса, объяснив им, что происходит, те лишь развели руками и посоветовали ему поменять номера.

И хотя чужие штрафы на сумму 12 тысяч долларов с Droogie сняли, компания, управляющая базой данных, по-прежнему не решила проблему и чужие штрафы продолжают поступать специалисту до сих пор. В настоящее время система считает, что Droogie должен оплатить штрафов примерно на 6000 долларов, но исследователь сообщил под смех аудитории, что оплачивать их он не намерен.

Новая техника DDoS-атак

Эксперты Qrator Labs отразили направленные на международную хостинговую платформу Servers.com DDoS-атаки, длившиеся с 18 по 20 августа 2019 года. В их числе была первая в мире зафиксированная на практике широкомасштабная атака с использованием одного из векторов TCP-амплификации (реплицированный SYN/ACK-флуд).

«Произошедший инцидент — отличная демонстрация того, насколько хрупким является современный интернет. Прошло почти пять лет с тех пор, как был опубликован исследовательский документ, описывающий технику SYN/ACK-амплификации. Тем не менее за это время не было предпринято никаких инженерных усилий для решения проблемы, что в итоге привело к серии успешных атак с абсолютно разрушительными последствиями.

Сегодня нам нужны более совершенные протоколы, инфраструктура и технологии для предотвращения подобных атак в ближайшем будущем. Необходимо построение системы управления угрозами, составление планов по снижению рисков и их корректировка не реже одного раза в год, поскольку в наши дни ситуация с угрозами безопасности меняется очень быстро»

— Александр Лямин, основатель и генеральный директор Qrator Labs

Вредоносный кабель

Энтузиаст под псевдонимом MG давно и хорошо известен в ИБ-сообществе. Так, при создании вредоносного кабеля USBHarpoon именно его работами вдохновлялись такие легенды, как Кевин Митник. Дело в том, что MG не раз демонстрировал в своем Twitter атаки через рукотворные вредоносные USB-кабели и даже несостоятельность специальных переходников (такие решения известны, как USB-презервативы или USB condom), которые призваны защищать от атак через USB.

Свое новое творение — вредоносный кабель под названием O.MG cable, разработанное при поддержке еще нескольких талантливых инженеров, MG впервые продемонстрировал еще в начале текущего года. Такой кабель внешне не отличается от обычного, и его можно подключить к машине под управлением Linux, Mac или Windows.

Однако на деле O.MG cable совсем не так прост: он определяется системой как HID (Human Interface Device), то есть USB-девайс для взаимодействия с человеком (обычно это клавиатура, мышь, игровой контроллер и подобное). Так как MG добавил своей разработке и поддержку беспроводных соединений, в итоге, благодаря подключению O.MG cable к целевой машине, злоумышленник получает возможность выполнять через Wi-Fi любые команды, будто просто набирает их на клавиатуре целевого компьютера.

На этот раз MG пошел дальше демонстрации прототипа в Twitter и привез вредоносные кабели на ИБ-конференцию DEF CON, где их можно было приобрести по цене 200 долларов США за штуку. O.MG cable поставляется с уже готовыми пейлоадами, и его оператор даже имеет возможность удаленно «убить» USB-имплантат, заметая следы.

В настоящее время (при прямом подключении к кабелю) атакующий может находиться в радиусе примерно 90 м от своей цели, но MG подчеркивает, что кабель также можно настроить для работы в качестве клиента в ближайшей беспроводной сети. И если эта беспроводная сеть имеет выход в интернет, расстояние атаки уже ничем не ограничено.

Исследователь рассказал, что переделывать оригинальные кабели Apple вручную оказалось непростой задачей, но, если делать кабели с нуля и в большем масштабе, эта проблема отпадет сама собой (пока на сборку одного кабеля MG тратит около четырех часов).

Дело в том, что домашний проект O.MG cable вот-вот перерастет в полноценное производство, так как с MG уже согласилась сотрудничать Hak5 и производство O.MG cable планируют поставить на поток, продавая устройства как легитимный инструмент для пентестеров и ИБ-специалистов.

Согласно блогу MG, стоимость серийных O.MG cable должна составить около 100 долларов США. Точных дат начала продаж MG пока не называет, но на сайте Hak5 уже появилась специальная страница, где можно зарегистрироваться и получить уведомление, когда кабели будут готовы.

Двухфакторная аутентификация защитит от 99,9% попыток взлома

-

По статистике компании Microsoft, многофакторная аутентификация позволяет блокировать 99,9% автоматизированных атак, причем речь идет не только об учетных записях Microsoft, но и о любых других профилях, на любых веб-сайтах или онлайн-сервисах.

-

Блог компании сообщает, что каждый день совершается более 300 000 000 попыток мошеннического входа в облачные сервисы Microsoft и включение многофакторной аутентификации помогает блокировать большинство, даже если в распоряжении хакеров есть копия текущего пароля пользователя.

-

Оставшиеся 0,1% приходятся на более сложные атаки, связанные с захватом токенов многофакторной аутентификации, но подобные атаки пока редки по сравнению с credential stuffing атаками ботнетов.

Проблемы в коде Boeing 787

Специалист компании IOActive Рубен Сантамарта (Ruben Santamarta) представил на конференции Black Hat крайне интересный доклад. Исследователь рассказал, что в сентябре прошлого года ему случайно удалось обнаружить в Сети исходные коды Boeing 787 Dreamliner. Впоследствии было подтверждено, что эти work in progress коды были случайно оставлены на общедоступном сервере Boeing, принадлежащем RnD-подразделению компании.

Изучив исходники, исследователь выявил в них ряд уязвимостей и пришел к выводу, что благодаря этим багам теоретически возможен даже угон самолета.

Сантамарта объясняет, что на борту Boeing 787, по сути, присутствуют три электронные сети: первая, в которой работают разные некритичные системы, такие как бортовая развлекательная система; вторая, более изолированная, где базируются более важные приложения, зарезервированная для экипажа и технического обслуживания; и третья, самая защищенная, отведенная для работы авионики (совокупность всех систем, разработанных для использования в авиации в качестве бортовых приборов).

На общедоступном сервере Boeing эксперту удалось обнаружить исходники, относящиеся ко второй сети: прошивки Crew Information System / Maintenance System (CIS/MS), а также Onboard Networking System (ONS) для Boeing 787 и 737.

Проведя анализ исходников, а также изучив найденные в открытых источниках документы, Сантамарта выявил в коде ряд проблем. К примеру, в своем докладе исследователь предлагает использовать баги в бортовой развлекательной системе в первой сети, чтобы проникнуть во вторую сеть и там эксплуатировать уязвимости в CIS/MS, в итоге попав в третью сеть, где будет возможно подключиться к авионике, повлиять на показания приборов и даже угнать воздушное судно.

В изученном коде сотрудникам IOActive удалось выявить сотни ссылок на небезопасные вызовы функций в кастомных частях имплементации ядра VxWorks CIS. Также были обнаружены проблемы, связанные с целочисленными переполнениями, переполнением буфера, отказом в обслуживании, out-of-bound чтением и записью, нарушением целостности информации в памяти и так далее.

При этом эксперт подчеркивает, что поработать с настоящим Boeing 787 «вживую» ему не удалось, то есть все тесты проводились на несертифицированной платформе, и Сантамарта не смог доподлинно убедиться, действительно ли бы он сумел эксплуатировать найденные уязвимости и с их помощью контролировать системы управления полетом.

Представители IOActive связались с инженерами компаний Boeing и Honeywell (разработчик CIS/MS), и те подтвердили наличие проблем в коде Boeing 787. Однако вместе с этим разработчики сообщили, что им не удалось воспроизвести описанные исследователем атаки на практике и захватить контроль над авионикой, а значит, системы воздушных судов нельзя считать уязвимыми. Кроме того, в Boeing уверяют, что компания уже предприняла защитные меры, которые дополнительно мешают эксплуатации багов. Подтвердить или опровергнуть это заявление в IOActive не смогли.

Представители Boeing рассказали британскому изданию The Register, что они «разочарованы безответственной и вводящей в заблуждение презентацией IOActive». По словам представителей компании, исследователи IOActive изучили лишь одну часть сети Boeing 787, используя для этого «рудиментарные инструменты», не имея доступа к другим системам и фактической рабочей среде. Но исследователи решили проигнорировать эти ограничения и подтвержденные результаты тестов, проведенные специалистами самой Boeing, и теперь выступают с «провокационными заявлениями, будто у них был доступ и они анализировали работающую систему».

Покончить с Windows 7 будет непросто

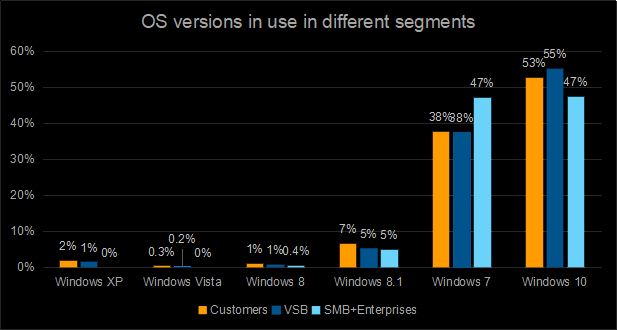

Эксперты «Лаборатории Касперского» предупредили, что не только простые пользователи, но и малый и средний бизнес по-прежнему активно используют Windows 7 и скорое прекращение поддержки вряд ли быстро это изменит.

- Расширенная поддержка Windows 7 будет прекращена 14 января 2020 года. Microsoft продолжит предоставлять обновления безопасности некоторым пользователям и после этой даты, вплоть до января 2023 года, но придется платить за каждое устройство отдельно, и цена будет возрастать каждый год.

-

По данным исследователей, 47% представителей малого и среднего бизнеса по-прежнему полагаются на Windows 7, тогда как среди домашних пользователей это значение равно 38%.

-

Интересно, что Windows 10 тоже используют 47% организаций, то есть в случае малого и среднего бизнеса наблюдается паритет.

-

К счастью, уже практически никто не пользуется Windows XP, Vista и Windows 8 (количество домашних и корпоративных пользователей не превышает 1–2% от общего числа).

-

Однако Windows 8.1 все еще может похвастаться 7% домашних установок и в 5% случаев применяется на предприятиях.

«Широкое распространение Windows 7 вызывает беспокойство, так как до окончания поддержки осталось менее шести месяцев. Причины такого отставания в обновлении ОС могут быть разными, начиная от установленного программного обеспечения, которое может быть не в состоянии работать с новейшими версиями ОС, и заканчивая экономическими причинами или простым удобством от использования привычной ОС», — говорит специалист «Лаборатории Касперского» Алексей Панкратов.

Взятка за малварь

Министерство юстиции США сообщило, что сотрудники компании AT&T получили более миллиона долларов взяток за внедрение вредоносного ПО и несанкционированного оборудования в сети компании, а также разблокировку двух миллионов мобильных устройств.

Следствию стало известно о происходящем во время разбирательства по делу 34-летнего гражданина Пакистана Мухаммеда Фахда (Muhammad Fahd) и его сообщника Гулама Дживани (Ghulam Jiwani), который в настоящее время считается умершим. Именно этих двоих обвиняют в подкупе сотрудников AT&T в вашингтонском кол-центре Mobility Customer Care.

Фахд был арестован в Гонконге в феврале 2018 года и экстрадирован в США в июле 2019 года. Сейчас ему предъявлен целый ряд обвинений, из-за чего ему грозит тюремное заключение на срок до двадцати лет.

Сообщается, что злоумышленники подкупали сотрудников компании с апреля 2012 года по сентябрь 2017-го. Начинали Фахд и Дживани с малого: со взяток за разблокировку дорогих iPhone, чтобы устройства можно было использовать за пределами сети AT&T.

Мошенники связывались с сотрудниками компании через социальные сети или по телефону, и, если те «за скромное вознаграждение» соглашались разблокировать устройства, им передавали списки кодов IMEI. После этого взятки переводились на банковские счета сотрудников, созданные под прикрытием подставных компаний, или же пакистанцы попросту передавали инсайдерам наличные. Хуже того, кому-то платили за то, чтобы помочь определить других сотрудников, которых можно подкупить и убедить присоединиться к мошеннической схеме.

Этот первоначальный этап длился примерно год, до апреля 2013 года, и в результате несколько сотрудников AT&T были уволены или сами покинули компанию.

Затем Фахд изменил тактику, и работников AT&T стали подкупать ради установки малвари в сети компании (в упомянутом кол-центре в штате Вашингтон). Согласно судебным документам, изначально вредоносная программа собирала данные о том, как работает инфраструктура AT&T. Судя по описанию, это был кейлоггер, способный собирать конфиденциальную и закрытую информацию о структуре и функционировании внутренних защищенных систем и приложений компании.

По данным Минюста, после этого пакистанские злоумышленники создали вторую версию малвари, которая использовала информацию, собранную первым вредоносом. Так, эта малварь использовала похищенные учетные данные сотрудников AT&T для выполнения автоматических действий с внутренним приложением компании. Теперь мошенники могли разблокировать телефоны автоматически, и необходимость каждый раз взаимодействовать с сотрудниками и подкупать их отпала.

В 2014 году у Фахда начались проблемы с управлением этой вредоносной «закладкой», и он был вынужден подкупить сотрудников кол-центра еще раз, теперь для установки в сети компании ряда точек беспроводного доступа. Через эти девайсы злоумышленники вновь получили доступ к внутренним приложениям и сети AT&T, продолжив массово разблокировать телефоны.

По информации следствия, в общей сложности Фахд и Дживани потратили на взятки более миллиона долларов США и успешно отвязали от сети AT&T свыше двух миллионов устройств (в основном это были дорогие iPhone). Так, за пять лет только один из сотрудников AT&T получил взяток на сумму более 428 500 долларов США. Трое неназванных соучастников этой схемы уже признали свою вину.

Известно, что Фахд и Дживани управляли сразу тремя компаниями: Endless Trading FZE, Endless Connections Inc. и iDevelopment. При этом Минюст не уточняет, занимались обвиняемые разблокировкой украденных устройств или просто запустили сайт, где предлагали услуги по разблокировке мобильных устройств. Потери AT&T от действий мошенников оцениваются приблизительно в пять миллионов долларов в год.

Представители AT&T уже заявили, что сотрудничали с правоохранительными органами, расследовавшими данную мошенническую схему, и подчеркнули, что личные данные клиентов от действий Фахда и Дживани не пострадали.

Другие интересные события месяца

-

Эксперты Google обнаружили сайты, годами атаковавшие пользователей iOS

-

Малварь TrickBot теперь ворует PIN-коды и учетные данные от аккаунтов Verizon, T-Mobile и Sprint

-

Специалисты Avast и французская полиция обезвредили ботнет, насчитывавший 850 тысяч машин

-

После раскрытия уязвимостей на Black Hat начались атаки на VPN-решения Fortigate и Pulse Secure

-

Исследователи предупредили, что протокол WS-Discovery используется для DDoS-атак

-

Представлен ключ YubiKey 5Ci, совместимый как с USB-C, так и с Lightning

-

Две новые уязвимости с потенциалом червя угрожают Windows и похожи на BlueKeep

-

Из-за ошибки продукты «Лаборатории Касперского» позволяли сайтам шпионить за пользователями

-

Только 26% пользователей согласились сменить пароль, узнав о его компрометации