ИБ-специалисты заметили нового шифровальщика Lilocked (он же Lilu), который уже атаковал более 6000 серверов, и похоже, малварь предназначена только для Linux-систем.

Первые заражения были зафиксированы еще середине июля 2019 года, однако до сих пор неясно, как именно Lilocked проникает на серверы своих жертв. Когда известный ИБ-специалист Майкл Гиллеспи (Michael Gillespie) написал о шифровальщике в своем Twitter, пользователи стали сообщать, что были атакованы, к примеру, через уязвимости в Exim или пострадали из-за использования старых версий WordPress.

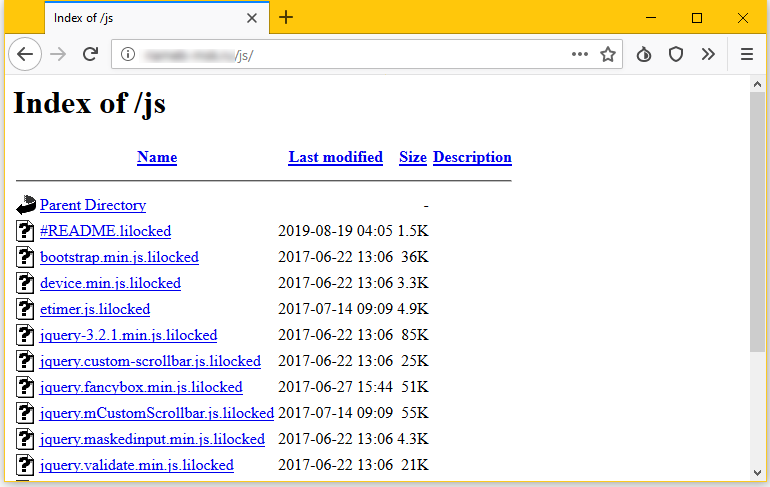

Пораженные этим вымогателем серверы легко обнаружить, так как большинство файлов на них зашифрованы и имеют расширение .lilocked. Исследователи отмечают, что Lilocked не шифрует системные файлы, чтобы сервер мог продолжать работать, но «портит» файлы HTML, SHTML, JS, CSS, PHP, INI и различные файлы изображений.

Копия послания с требованием выкупа (с именем #README.lilocked) доступна в каждой папке, где вымогатель шифрует файлы. Пострадавшим предлагают посетить сайт в даркнете, где нужно ввести ключ из записки с требованием выкупа. Уже здесь у жертв требуют 0,03 биткоина (примерно 325 долларов США по текущему курсу).

По словам французского ИБ-специалста, известного под псевдонимом Benkow, вымогатель поразил уже более 6700 серверов, многие из которых проиндексированы поисковиками, так что их можно легко обнаружить через Google.

К сожалению, реальное число жертв Lilocked, вероятнее всего, намного выше, так как далеко не везде есть веб-серверы, и многие зараженные системы не фигурируют в результатах поиска Google. Как именно работает Lilocked, и можно ли спасти пострадавшую информацию, не выплачивая выкуп злоумышленникам, пока неизвестно, так как экспертам пока не удалось обнаружить и изучить образец самой малвари.