Содержание статьи

Xakep #246. Учиться, учиться, учиться!

Джейлбрейк для iPhone

В конце сентября ИБ-исследователь, известный под псевдонимом axi0mX, опубликовал в открытом доступе джейлбрейк, подходящий практически для любых устройств Apple с чипами от A5 до A11, выпущенными между 2011 и 2017 годами. То есть джейлбрейк актуален для моделей от iPhone 4S до iPhone 8 и X. Его нельзя использовать удаленно — нужен физический доступ к устройству.

Джейлбрейк, над которым специалист, по собственному признанию, работал весь год, полагается на новый эксплоит Checkm8 (читается как checkmate, то есть «шах и мат») для уязвимости в bootrom. Сам axi0mX описывает этот эксплоит как «перманентный и неисправляемый».

Дело в том, что большинство джейлбрейков эксплуатируют уязвимости в операционной системе iOS и ее компонентах, а вот об уязвимостях в bootrom и их эксплуатации речь заходит нечасто. В то же время именно такие джейлбрейки ценятся больше всего, так как являются перманентными, ведь для исправления уязвимости в bootrom требуется физическая модификация чипсетов устройств и ни одна компания не станет отзывать из продажи такое количество гаджетов и заменять их.

Последний джейлбрейк, использующий проблемы bootrom, был создан почти десять лет назад известным хакером Джорджем Хоцем aka geohot, так что релиз Checkm8 — это без преувеличения знаковое событие, ведь многие считали, что инженерам Apple удалось устранить все бреши в этой области.

Код axi0mX уже доступен на GitHub, хотя пока это лишь бета-версия, явно не предназначенная для массового пользователя, которая может случайно превратить устройство в «кирпич». Исследователь пишет, что джейлбрейк не работает на устройствах на базе Apple A12 и A13, а также могут возникать проблемы со старыми устройствами вроде iPhone 4S, которым он пока не уделял много времени.

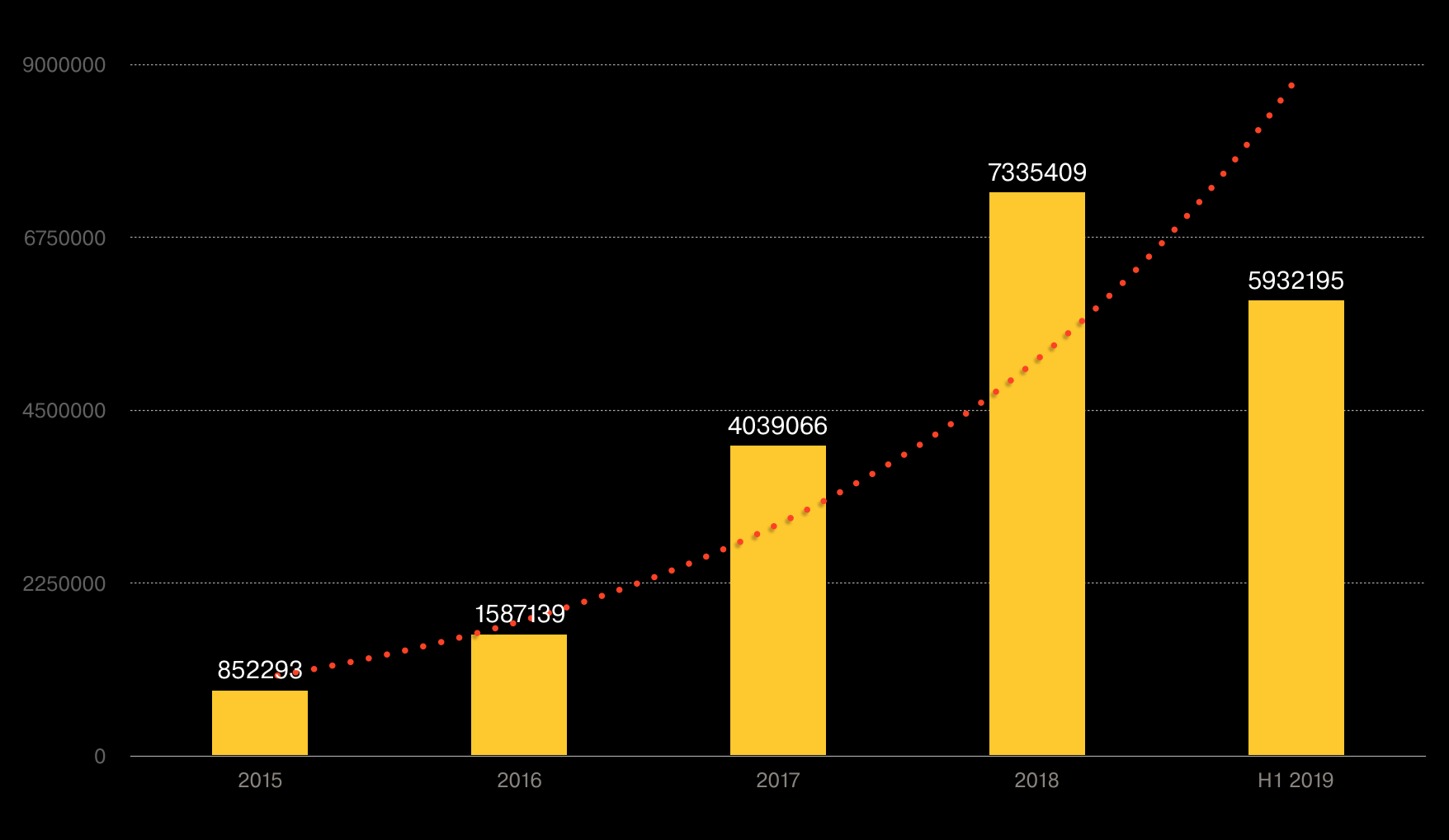

19% уязвимостей в iOS — критические

-

По информации компании ESET, количество угроз для iOS растет. Эксперты отмечают, что, вопреки распространенному заблуждению, абсолютно неуязвимых ОС не бывает, и операционных систем Apple это тоже касается.

-

Так, в первом полугодии 2019 года эксперты обнаружили 155 уязвимостей в мобильной платформе Apple. Это на 24% больше, чем за аналогичный период 2018 года. И почти вдвое больше, чем количество уязвимостей в Android. Впрочем, только 19% уязвимостей в iOS критические.

-

Настоящим трендом 2019 года стали уязвимости для iOS, которые открывали ранее исправленные ошибки, а также позволили создать джейлбрейк для версии 12.4.

Уязвимости SIM-карт и атаки через SMS

В этом месяце ИБ-эксперты поведали миру сразу о двух проблемах, которые представляют опасность для львиной доли мобильных устройств. Причем эти проблемы не зависят от платформы и типа устройств пользователей, так как связаны с SIM-картами и принципами работы мобильных операторов.

Simjacker

Атаку Simjacker описали специалисты компании AdaptiveMobile Security. Она связана с использованием SMS-сообщений для передачи инструкций SIM Toolkit (STK) и S@T Browser на SIM-карте. Интересно, что эта проблема представляет собой не просто концепт, она регулярно применяется в реальности в последние два года. «Мы уверены, что этот эксплоит был разработан конкретной частной компанией, которая работает с правительствами для мониторинга отдельных лиц», — пишут эксперты.

Специалисты AdaptiveMobile не раскрывают название компании, ведущей эти атаки, и потому неясно, используется данная проблема для слежки за преступниками и террористами или же ее применяют для отслеживания диссидентов, активистов и журналистов.

По информации исследователей, та же неназванная компания имеет расширенный доступ к базовой сети SS7 и Diameter и цели Simjacker-атак нередко становятся жертвами атак через SS7. Судя по всему, атаки с использованием SS7 — менее предпочтительный и запасной вариант на случай, если Simjacker не работает. Дело в том, что в последнее время операторы уделяют куда больше времени и сил защите своей SS7- и Diameter-инфраструктуры, тогда как атаки Simjacker дешевы и просты в исполнении.

Суть атаки заключается в том, что с помощью смартфона или простого GSM-модема злоумышленник отправляет на устройство жертвы специальное SMS-сообщение, содержащее скрытые инструкции для SIM Toolkit. Данные инструкции поддерживаются приложением S@T Browser, работающим на SIM-карте устройства.

STK и S@T Browser — старые технологии, поддерживаемые многими мобильными сетями и SIM-картами. С их помощью на устройстве можно, например, запустить браузер, воспроизвести звук или показывать всплывающие окна. Раньше мобильные операторы нередко использовали это, чтобы отправлять пользователям рекламные предложения или платежную информацию.

Атака Simjacker подразумевает, что злоумышленник злоупотребляет данным механизмом и приказывает устройству жертвы передать данные о местоположении и IMEI, которые SIM-карта отправит в SMS-сообщении на стороннее устройство, и атакующий в итоге сможет узнать местоположение своей цели.

При этом пострадавшие от атаки пользователи не видят никаких SMS-сообщений и других следов компрометации. То есть злоумышленники могут постоянно заваливать своих жертв SMS-сообщениями и таким образом отслеживать их местоположение на протяжении долгих недель или даже месяцев. Так как атака Simjacker направлена на SIM-карту, она не зависит от платформы и типа устройства пользователя.

«Мы заметили, что устройства почти всех производителей успешно позволяют узнать данные о местоположении пользователя: Apple, ZTE, Motorola, Samsung, Google, Huawei и даже IoT-устройства с SIM-картами», — пишут исследователи.

Эксперты AdaptiveMobile отмечают, что атаки Simjacker выполняются ежедневно в большом количестве. Чаще всего телефонные номера отслеживаются несколько раз в день в течение долгого времени.

«Схемы и количество отслеживающих устройств указывают на то, что это не масштабная операция массового слежения, но операция для отслеживания большого числа людей в различных целях, причем цели и приоритеты операторов меняются», — говорят эксперты.

Также аналитики отмечают, что атаки Simjacker можно легко предотвратить, если операторы уделят внимание тому, какой именно код работает на их SIM-картах. Дело в том, что спецификация S@T Browser не обновлялась с 2009 года, а изначальная функциональность, вроде получения информации о балансе счета через SIM-карту, давно устарела и на смену ей пришли другие технологии. Однако устаревший S@T Browser по-прежнему используется и присутствует на SIM-картах операторов мобильной связи как минимум в тридцати странах мира.

Суммарно в этих странах проживает более одного миллиарда человек, и все они подвергаются риску незаметной слежки с помощью Simjacker. По данным СМИ, операторы Sprint и T-Mobile заявили, что их пользователи не пострадали, а представители AT&T уверяют, что их американская сеть неуязвима перед такими атаками.

Среди других команд, поддерживаемых S@T Browser, числится возможность совершать звонки, отправлять сообщения, отключать SIM-карту, запускать команды AT-модема, открывать браузеры и многое другое. То есть при помощи атак Simjacker можно не только следить за пользователями, но и заниматься финансовым мошенничеством (звонки на премиальные номера), шпионажем (совершить вызов и прослушивать разговоры рядом с устройством), саботажем (отключение SIM-карты жертвы), устраивать дезинформирующие кампании (рассылка SMS/MMS с фальшивым контентом) и так далее.

Нужно отметить, что Simjacker-атаки не такое уж новое явление. К примеру, злоупотребление инструкциями STK на теоретическом уровне описал еще в 2011 году ИБ-специалист Богдан Алеку. Тогда эксперт предупреждал, что это можно использовать, чтобы отправлять SMS на платные номера или создавать трудности при получении обычных текстовых сообщений. Также аналогичная атака была продемонстрирована в 2013 году на конференции Black Hat.

Опасные SMS

Аналитики компании Check Point предупредили, что многие устройства на Android (включая девайсы Samsung, Huawei, LG, Sony и, возможно, других производителей) уязвимы перед весьма занятными атаками. Для их реализации понадобится подделать всего одно специальное SMS-сообщение, какие обычно приходят от операторов мобильной связи, и злоумышленник сможет перехватывать электронную почту или трафик с уязвимых устройств.

Проблема, обнаруженная специалистами, связана с инструкциями OMA CP (Open Mobile Alliance Client Provisioning). Речь идет о стандарте, с помощью которого операторы мобильной связи могут отправлять клиентским устройствам настройки сети в виде специальных сообщений. Такие сообщения могут содержать настройки сервера MMS-сообщений, адрес прокси, почтовый сервер, настройки домашней страницы браузера и закладок, серверы для синхронизации контактов и календаря и многое другое.

Исследователи обнаружили, что четыре производителя смартфонов внедрили этот стандарт на своих устройствах небезопасным способом. Смартфоны Samsung, Huawei, LG и Sony могут принимать сообщения OMA CP, даже если те были получены из ненадежного источника.

Проще всего оказалось атаковать устройства Samsung, так как они принимают любые сообщения OMA CP без какой-либо аутентификации или верификации. Смартфоны Huawei, LG и Sony защищены чуть лучше, так как в их случае отправитель сообщения хотя бы должен предоставить IMSI устройства.

Хотя теоретически коды IMSI трудно получить, специалисты объясняют, что ничего невозможного нет. К примеру, мобильные операторы предоставляют платные сервисы, с помощью которых они переводят номера телефонов в коды IMSI для сторонних поставщиков услуг мобильной связи. То есть злоумышленник может получить IMSI от самого провайдера за небольшую плату. Хуже того, почти треть всех Android- приложений имеют доступ к IMSI устройства, так как успешно запросили соответствующие разрешения. А значит, хакеры могут использовать коды IMSI, полученные с помощью вредоносных приложений или утечек данных.

Атака, описанная Check Point, неавтоматическая (пользователь должен нажать кнопку и принять установку новых настроек атакующего), но исследователи предупреждают, что злоумышленники могут без труда подделать отправителя. Фактически у получателя нет никаких реальных способов определить, кто отправил такое сообщение. Увы, это означает, что многие пользователи согласятся изменить настройки устройства на новые, полагая, что они получены от реального оператора мобильной связи.

В итоге, подменив настройки, злоумышленник сможет, например, перенаправить весь трафик жертвы через свой вредоносный сервер. Для реализации такой атаки не нужно никакого специального оборудования: для отправки SMS будет достаточно GSM-модема (USB-донгла за десять долларов либо телефона, работающего в режиме модема) и простого скрипта.

К счастью, три из четырех производителей, названных в докладе, уже работают над исправлением данной проблемы:

- Samsung включила патч для этой проблемы в майский набор обновлений;

- LG выпустила свое исправление в июле;

- Huawei планирует внести необходимые исправления в UI для следующего поколения смартфонов серии Mate и серии P.

Единственный производитель, не собирающийся исправлять проблему, — компания Sony. Исследователи объясняют, что инженеры Sony «отказались признать уязвимость, заявив, что их устройства соответствуют спецификации OMA CP».

Но аналитики Check Point не только рекомендуют производителям выпустить патчи, а пользователям — установить их. По их мнению, мобильные операторы должны блокировать сообщения OMA CP на уровне сети, чтобы сообщения такого типа не имели возможности пройти через их сети, если только не были отправлены самим оператором. По словам экспертов, в настоящее время доверять сообщениям OMA CP нельзя вовсе и лучше отклонять их все.

Данные на подержанных жестких дисках

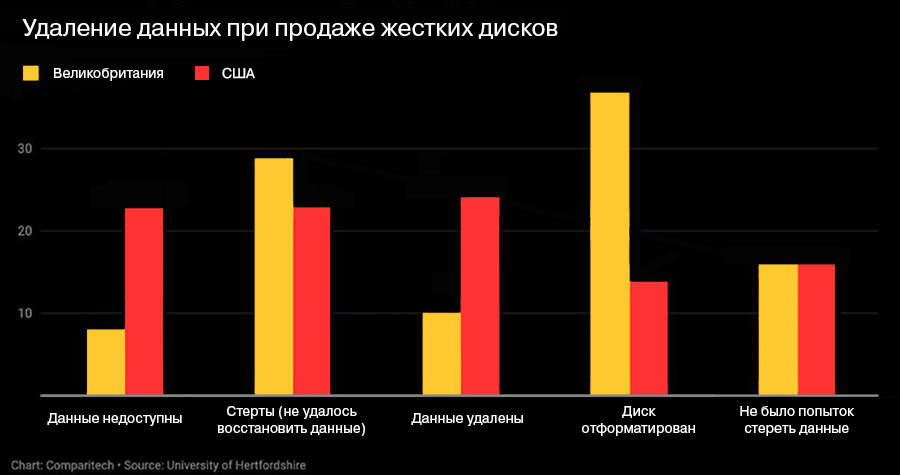

Эксперты из Университета Хартфордшира провели интересное исследование по заказу компании Comparitech. Специально для эксперимента Comparitech приобрела 200 подержанных жестких дисков (половину купили в США, другую половину — в Великобритании), которые протестировали, чтобы увидеть, сколько из них содержат подлежащую восстановлению информацию.

- 9% от общего количества бэушных жестких дисков, которые можно приобрести с рук на eBay и других подобных ресурсах, не очищаются должным образом и по-прежнему содержат данные предыдущих владельцев.

- 37% дисков из Великобритании были отформатированы, а в США таковых насчитывалось лишь 14%.

На накопителях были найдены данные о занятости и заработной плате предыдущих владельцев, фотографии их семей и отдыха, деловые документы, заявления на получение визы, резюме и заявления о приеме на работу, списки паролей, сканы паспортов и водительских прав, налоговые документы, выписки из банков и многое другое.

-

26% дисков были очищены должным образом, и никакие данные с них восстановить не удалось.

-

26% были отформатированы, но данные все еще можно было восстановить, приложив минимальные усилия.

-

17% содержали удаленные данные, восстановить которые было не очень трудно.

-

16% жестких дисков даже не попытались очистить перед продажей.

-

16% дисков не могли быть прочитаны вовсе.

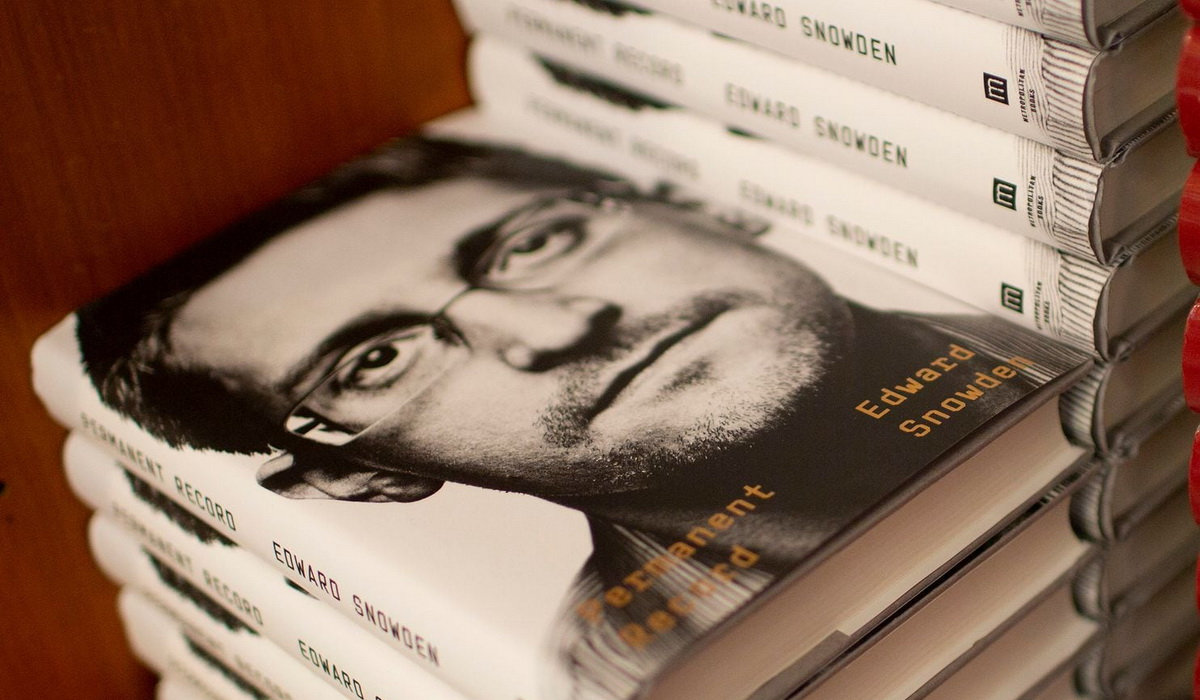

США судятся со Сноуденом

В середине сентября в продажу вышла книга Permanent Record, по сути представляющая собой мемуары, написанные Эдвардом Сноуденом. В этой книге, которая будет опубликована на русском языке в ноябре текущего года, Сноуден подробно рассказывает о том, как похитил те самые секретные документы, как передал их СМИ, а затем бежал за границу, в итоге получив убежище в России, где и остается до сих пор. Также на страницах Permanent Record можно найти множество размышлений о приватности, опасных последствиях массового сбора личной информации и многом другом.

Разумеется, выход мемуаров Сноудена не оставили без внимания американские власти, но на публикацию книги они отреагировали весьма неожиданным образом. Стало известно, что Министерство юстиции США подало гражданский иск против Эдварда Сноудена за несоблюдение соглашений о неразглашении, которые тот подписывал с АНБ и ЦРУ.

В соответствии с этими документами Сноуден должен был перед публикацией представить книгу на рассмотрение и одобрение правительству США. Данный пункт стандартный в госконтрактах и предназначен именно для предотвращения раскрытия секретной информации бывшими агентами, в том числе в мемуарах и художественных произведениях.

При этом Минюст не пытается блокировать распространение самой книги, но просит суд передать властям все средства, вырученные от продаж Permanent Record.

«Разведданные должны защищать нашу нацию, а не приносить личную прибыль, — пишет прокурор США по Восточному округу Вирджинии Закари Тервиллигер (Zachary Terwilliger). — Этот иск гарантирует, что Эдвард Сноуден не получит никакой финансовой выгоды от нарушения доверия, которое было ему оказано».

Представители Американского союза гражданских свобод (ACLU) и юристы Сноудена уже подвергли иск американских властей критике. По их мнению, книга не содержит никаких правительственных секретов, которые не публиковались бы авторитетными новостными организациями ранее.

«Если бы мистер Сноуден полагал, что правительство будет добросовестно рассматривать его книгу, он бы представил ее на рассмотрение. Но правительство по-прежнему настаивает на том, что общеизвестные факты, которые обсуждаются во всем мире, до сих пор каким-то образом остаются секретными», — пишут представители ACLU.

Роскомнадзор не отстает от Telegram

Роскомнадзор по-прежнему намеревается блокировать Telegram. В рамках форума «Вся Россия» глава ведомства сообщил, что в течение года планирует представить результаты работы новой системы блокировок, направленной на противодействие запрещенному контенту и блокировку Telegram.

«Мы над этим вопросом работаем. Я думаю, что в пределах года нам будет что вам рассказать. Это будет борьба снаряда и брони… Вопросом мы этим занимаемся, и пиратский корабль когда-нибудь, наверное, мы подорвем по-серьезному»

— заявил Александр Жаров

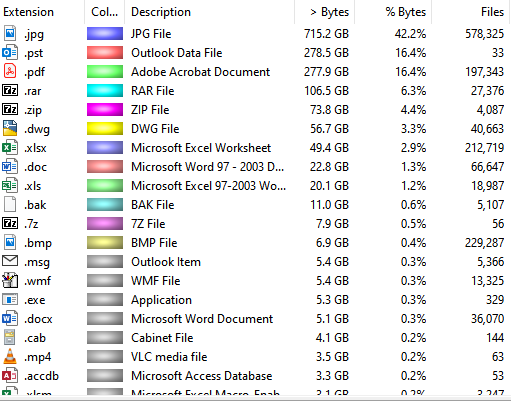

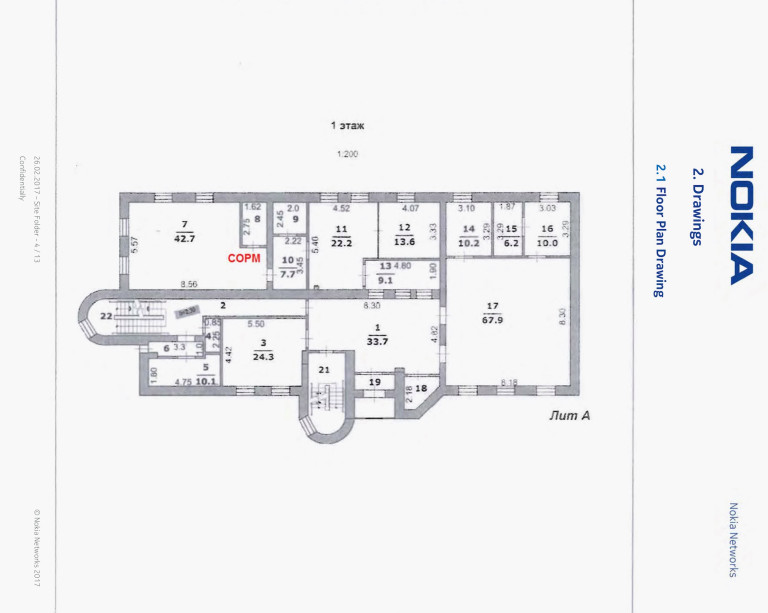

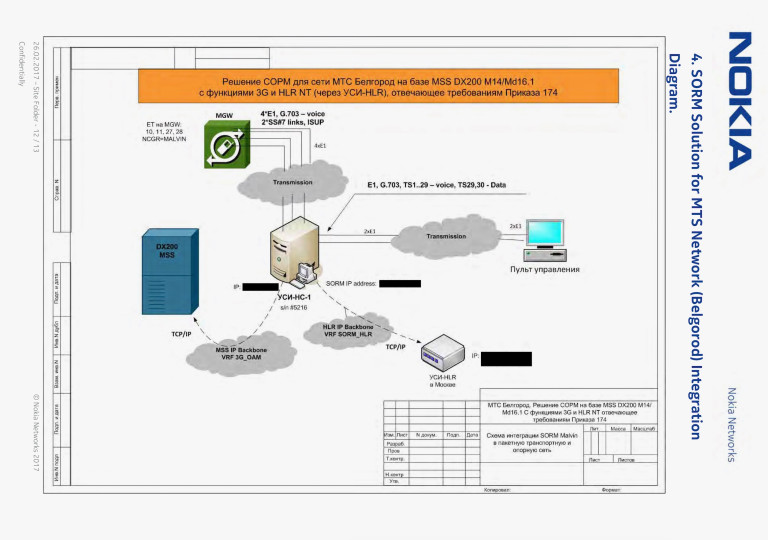

Внезапно СОРМ

Специалист компании UpGuard Крис Викери (Chris Vickery) случайно обнаружил в Сети свободно доступный резервный диск, принадлежащий сотруднику компании Nokia. Диск содержал около 1,7 Тбайт данных, проливающих свет на работу российской СОРМ (Система технических средств для обеспечения функций оперативно-разыскных мероприятий), в частности в сетях оператора МТС.

Представители Nokia объяснили журналистам издания TechCrunch, что один из их сотрудников подключил USB-накопитель со старыми рабочими файлами к своему домашнему компьютеру, а из-за ошибки в настройках его компьютер и этот носитель были свободно доступны из интернета для любого желающего.

Специалисты UpGuard сообщили Nokia об утечке данных сразу после ее обнаружения, 9 сентября 2019 года, и компании понадобилось четыре дня для ликвидации бреши. В настоящее время представители Nokia еще продолжают расследование инцидента.

Представители Nokia подчеркивают, что полностью соблюдают российское законодательство:

«Поскольку это стандартное требование для правомерного перехвата [данных] в России и поставщики СОРМ должны быть одобрены соответствующими уполномоченными органами, мы работаем и с другими компаниями для реализации возможностей СОРМ в сетях, которые мы предоставляем», — говорят представители Nokia, сообщая, что одна из таких компаний — «Малвин Системс».

Среди попавших в открытый доступ документов были и те, что описывали механику работы СОРМ в сетях МТС, так как оборудование оператору связи поставляет Nokia. Документы демонстрировали схемы установки СОРМ-оборудования, технические планы (содержащие физический адрес, включая номер этажа, а также местоположение каждой защищенной изолированной комнаты с оборудованием СОРМ, куда у посторонних нет доступа) и так далее.

Так, в бумагах можно найти информацию об установке СОРМ как минимум в шестнадцати городах, помимо Москвы: в Белгороде, Брянске, Владимире, Воронеже, Иванове, Калуге, Костроме, Курске, Липецке, Орле, Рязани, Смоленске, Тамбове, Твери, Туле и Ярославле.

Кроме того, среди данных присутствовали 700 Гбайт фотографий (578 тысяч изображений), в том числе демонстрирующих СОРМ-аппаратуру с хорошо различимыми серийными номерами и штрих-кодами.

Стоит напомнить, что информация о работе СОРМ попадает в Сеть далеко не впервые. К примеру, в 2017 году на WikiLeaks были опубликованы бумаги, рассказывающие о компаниях, которые занимаются технической стороной интернет-слежки за пользователями, и о том, как власти заставляют провайдеров за свой счет устанавливать СОРМ. Однако теперь специалисты полагают, что текущая утечка может быть опасна с других позиций. Так, исполнительный директор Общества защиты интернета Михаил Климарев полагает, что утечка может нанести немалый вред МТС:

«Кто успел скачать эти архивы, никому не известно. Потенциальные террористы могли узнать довольно чувствительную информацию и могут нанести инфраструктуре МТС непоправимый ущерб. И никто не может поручиться, что у других крупных операторов не произойдет что-то подобное».

84% россиян не хотят «светить» свои действия в интернете

-

Специалисты «Лаборатории Касперского» провели опрос среди пользователей, посвященный приватности в Сети. Как выяснилось, 84% россиян не хотят, чтобы кто-то был в курсе, что именно они делают в интернете. Для сравнения: лишь 65% предпочли бы скрыть, как они проводят время в реальной жизни.

-

Для защиты своих границ пользователи применяют самые разные методы. Так, больше половины россиян (54%) регулярно чистят историю в браузере, 24% отметили, что для регистрации на большинстве сайтов используют фейковые имена, каждый пятый (22%) общается только через зашифрованные мессенджеры, а 12% ищут информацию в приватных поисковиках. При этом почти 40% даже не защищают устройство паролем, а 64% не проверяют и не меняют настройки приватности на своих устройствах, а также в приложениях или сервисах.

-

Большинство опрошенных (68%) согласно с тем, что в современном цифровом мире полностью сохранять приватность невозможно. Три из четырех респондентов (74%) хотели бы знать больше о том, как защитить от чужих глаз свою деятельность в онлайне, но только в том случае, если эта информация будет доставаться им бесплатно. Платить деньги за курсы и тренинги, чтобы повысить навыки сохранения приватности, готовы лишь 17% пользователей.

Борьба с блокировщиками рекламы

Для пользователей блокировщиков контента и других защитных расширений для браузеров в этом месяце есть две новости — хорошая и плохая.

Хорошая новость заключается в том, что разработчики Mozilla пообещали сохранить функции API, необходимые для корректной работы блокировщиков рекламы и других расширений в Firefox.

Напомню, что блокировщики контента и другие расширения могут пострадать из-за изменений, которые инженеры Google планируют внести в Manifest V3, определяющий возможности и ограничения для расширений. Конечно, Chrome и Firefox — это два разных браузера, но часть их кодовой базы все же «пересекается», включая WebExtensions API, при помощи которого расширения взаимодействуют с браузером.

В настоящее время оба браузера используют WebExtensions API v2, незначительно варьирующийся для каждого из браузеров, но в целом API практически одинаков. Данный API является частью Chromium, и в прошлом году разработчики Google сообщили, что планируют значительно обновить Manifest V3. Многие разработчики расширений и блокировщиков контента заявили, что после таких изменений их продукты попросту перестанут работать.

Суть проблемы заключается в том, что вместо webRequest разработчикам будет предложено использовать declarativeNetRequest API, а, по словам многих девелоперов, переход на другой API, сильно отличающийся от webRequest и во многом ему уступающий, в сущности, станет «смертью» их продуктов.

Теперь инженеры Mozilla сообщили, что не будут бездумно следовать за изменениями в WebExtensions API и внесут собственные коррективы. Так, разработчики Firefox не намерены отказываться от использования blocking webRequest, столь необходимого для корректной работы блокировщиков и многих других расширений.

Пока неизвестно, как именно девелоперы Mozilla намерены выйти из ситуации, но представители организации обещают обсудить возможные технические решения с самими разработчиками расширений и совместно определить планы.

Ранее инженеры Opera, Brave и Vivaldi уже заверили, что они тоже сохранят или перенесут функцию webRequest из V2 на V3. Единственный браузер, разработчики которого пока не обозначили свою позицию по отношению к грядущему Manifest V3, — это Edge на базе Chromium компании Microsoft.

Плохая новость, в свою очередь, затрагивает только пользователей устройств Apple. Издание ZDNet обратило внимание, что на фоне шквала критики, обрушившегося на Google, довольно интересно выглядит картина, сложившаяся вокруг компании Apple. Дело в том, что Apple точно так же ограничила работу блокировщиков и других расширений в Safari, однако никто не возмутился и не обратил на это внимания.

Все началось еще несколько лет назад, когда Apple анонсировала механизм App Extensions, с помощью которого приложения могут расширять свою функциональность на другие приложения. Тогда разработчики заявили, что App Extensions будет работать в тандеме с Content Blocker — механизмом, представленным в составе iOS 9 еще в 2013 году. По сути, приложения или их расширения могут использовать API Content Blocker, чтобы сообщить Safari, что именно нужно блокировать, основываясь на наборе правил, который вступает в дело перед загрузкой страницы.

В итоге, внедрив эти механизмы в свою экосистему, инженеры Apple пришли к выводу, что веб-разработчикам не нужно создавать расширения для Safari напрямую, вместо этого они могут использовать приложения в App Store и таким образом предоставить пользователям Safari дополнительные функции.

В результате в середине 2018 года Apple объявила экосистему расширений устаревшей и начала рекомендовать разработчикам расширений переносить свой код в App Store в качестве расширений приложений. Первый шаг в этом направлении был сделан в сентябре 2018 года, когда Apple выпустила iOS 12 и начала блокировать установку устаревших расширений не из Safari Extensions Gallery. К концу того года Apple окончательно перестала принимать устаревшие расширения в Safari Extensions Gallery, а также начала отключать устаревшие продукты в браузерах пользователей с сообщением «Safari отключил расширения, которые замедляют работу в интернете».

Тогда многие разработчики расширений писали, что такое всплывающее окно появилось для любых расширений без разбора, независимо от того, что расширение сделало (или не сделало). Многие тогда предположили, что таким образом Apple побуждает пользователей отказаться от устаревших расширений ради использования App Extensions.

Начиная с сентября 2019 года и релиза iOS 13 Apple окончательно отказалась от Safari Extensions Gallery и официально объявила, что расширения устарели. Теперь пользователи Safari не могут установить устаревшее расширение вообще, независимо от того, используют они iOS или macOS, размещено расширение в Safari Extensions Gallery или же нет. Более того, пользователи Apple практически не обращали внимания на эти постепенные изменения, так как видели сплошные преимущества в происходящем: универсально работающие App Extensions и новый API Content Blocker, который Apple преподносила как способ изолирования расширений и запрета доступа к информации браузера.

Все эти изменения уже негативно повлияли на многие блокировщики контента, VPN, расширения для обеспечения родительского контроля и так далее. Например, блокировщик рекламы AdGuard закрыл расширение для Safari еще в июле прошлого года. Вскоре после этого компания Malwarebytes уведомила о прекращении разработки своего VPN-расширения. А создатели AdBlock написали большой пост в блоге, сообщив, что их переделанный блокировщик рекламы для Safari теперь работает быстрее, чем раньше, но также привели и длинный список его недостатков. Осенью 2018 года, после выпуска iOS 12, их примеру последовали и другие приложения.

Наконец, совсем недавно была прекращена разработка uBlock Origin для Safari, а разработчик расширения рекомендовал пользователям либо перейти на Firefox для Mac, где блокировщики по-прежнему работают, либо остаться на более старой версии Safari (что нельзя назвать хорошим советом). Переключиться на использование одного из новых блокировщиков на основе Content Blocker, конечно, тоже можно, но разработчик охарактеризовал новую систему как «крайне ограниченную в функциональности блокирования рекламы».

Но большинство разработчиков расширений просто перенесли свой код и не стали возмущаться, в отличие от ситуации с Google. Вероятно, все дело в том, что Apple строго следит за соблюдением правил в App Store, а несогласные разработчики обычно попросту изгоняются. Так, если Chrome основан на Chromium с открытым исходным кодом, где разработчики имеют право голоса, то Apple — это закрытая экосистема с жесткими правилами. Также не стоит забывать и о том, что пользователей у Safari не так уж много. С долей рынка в 3,5% Safari не стоит даже близко к Chrome, чье лидерство на рынке неоспоримо и составляет 65%.

Кроме того, ZDNet отмечает, что нельзя сбрасывать со счетов и проблему общественного восприятия. Когда Apple запустила новую функцию блокировки контента для замены старых расширений и сообщила, что та предназначена для повышения конфиденциальности (поскольку расширения не смогут получить доступ к информации браузера), все просто поверили в это. Тогда как в случае Google реклама — это краеугольный камень для компании. И когда Google объявила о намерении ограничить блокировщики контента, все увидели в этом стремление большой корпорации сохранить свою прибыль, а не меру безопасности, как об этом говорили инженеры Google.

Подводя итог: теперь в Safari нельзя установить классический блокировщик рекламы, и в будущем Apple намеревается удалить или отключить устаревшие расширения в пользовательских браузерах. Если же пользователи перешли на новый блокировщик рекламы из App Store, то нужно понимать, что, скорее всего, он не сможет блокировать все объявления.

Дело в том, что для API Content Blocker установлен максимальный лимит в 50 тысяч правил для каждого нового расширения-блокировщика. Это весьма скромное число, ведь, когда Google попыталась ограничить максимальное количество правил планкой в 30 тысяч, разработчики возмутились, и даже смена лимита до уровня от 90 до 120 тысяч по-прежнему не устраивает многих. Кстати, именно поэтому не стоит удивляться, что AdBlock для Safari стал работать быстрее: теперь он имеет дело с куда меньшим количеством правил, чем раньше.

В итоге пока Firefox для Mac остается единственным выходом для запуска полноценного блокировщика контента на macOS. Тогда как в случае iOS возможности использовать более старый и надежный блокировщик рекламы нет вовсе, независимо от браузера.

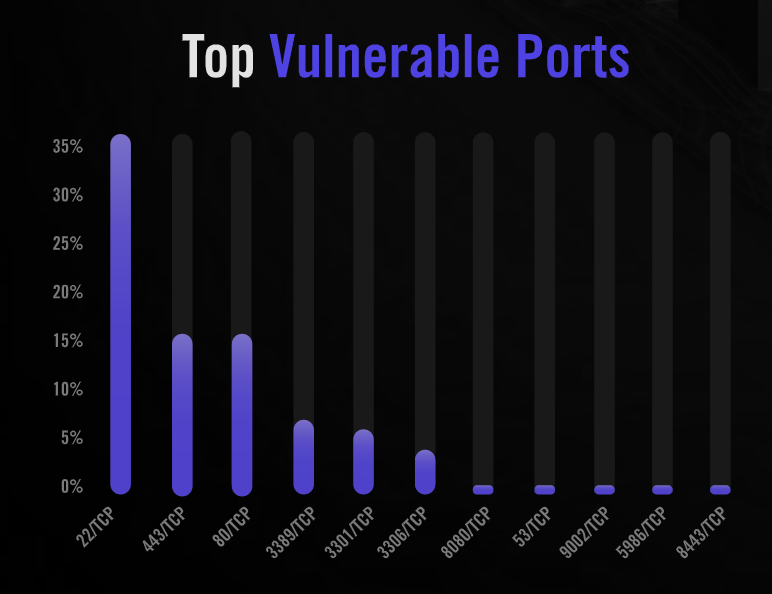

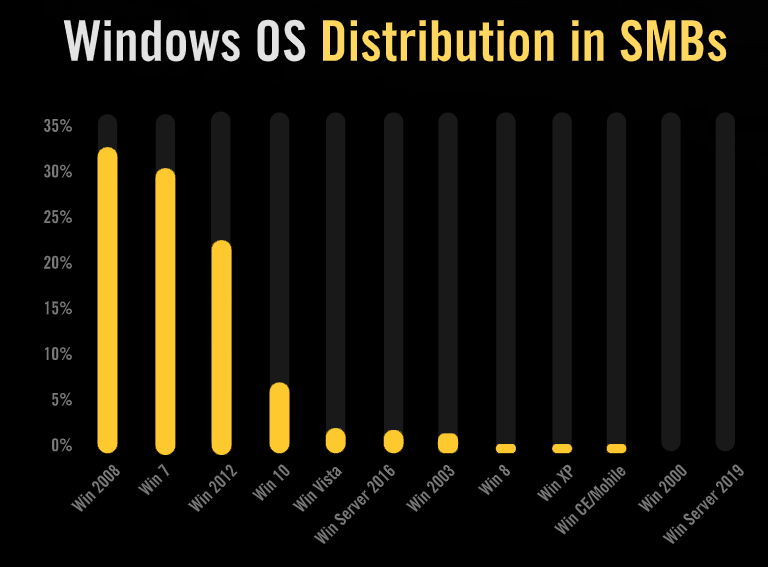

Самые атакуемые порты

Специалисты Alert Logic проанализировали более 5000 атак (совершенных в течение шести месяцев, с ноября 2018 года по апрель 2019 года) на 4000 своих клиентов — компаний малого и среднего бизнеса и перечислили в своем отчете основные слабые стороны компаний.

-

Для проведения атак чаще всего используют порты 22, 80 и 443, которые соответствуют SSH (Secure Shell), HTTP (Hypertext Transfer Protocol) и HTTPS (Hypertext Transfer Protocol Secure).

-

По данным аналитиков, 65% атак были связаны с этими портами, что вполне логично, ведь они должны быть открыты для общения.

-

На четвертом месте находится RDP, отвечающий за удаленную связь между компьютерами. И серьезному риску подвергаются FTP-порты 20 и 21.

-

Также безопасность организаций часто подрывают слабое шифрование и устаревшее ПО, на долю которых приходится соответственно 66% и 75% проблем.

-

Так, более 66% хостов работали под управлением Windows 7, поддержка которой будет прекращена в январе 2020 года. Хуже того, Windows XP, финальная версия которой вышла в далеком 2008 году, а поддержка была прекращена в 2014-м, тоже используется во множестве компаний.

-

Хотя в сетях своих клиентов эксперты Alert Logic обнаружили даже системы Windows NT (выпущенные в 1993 году).

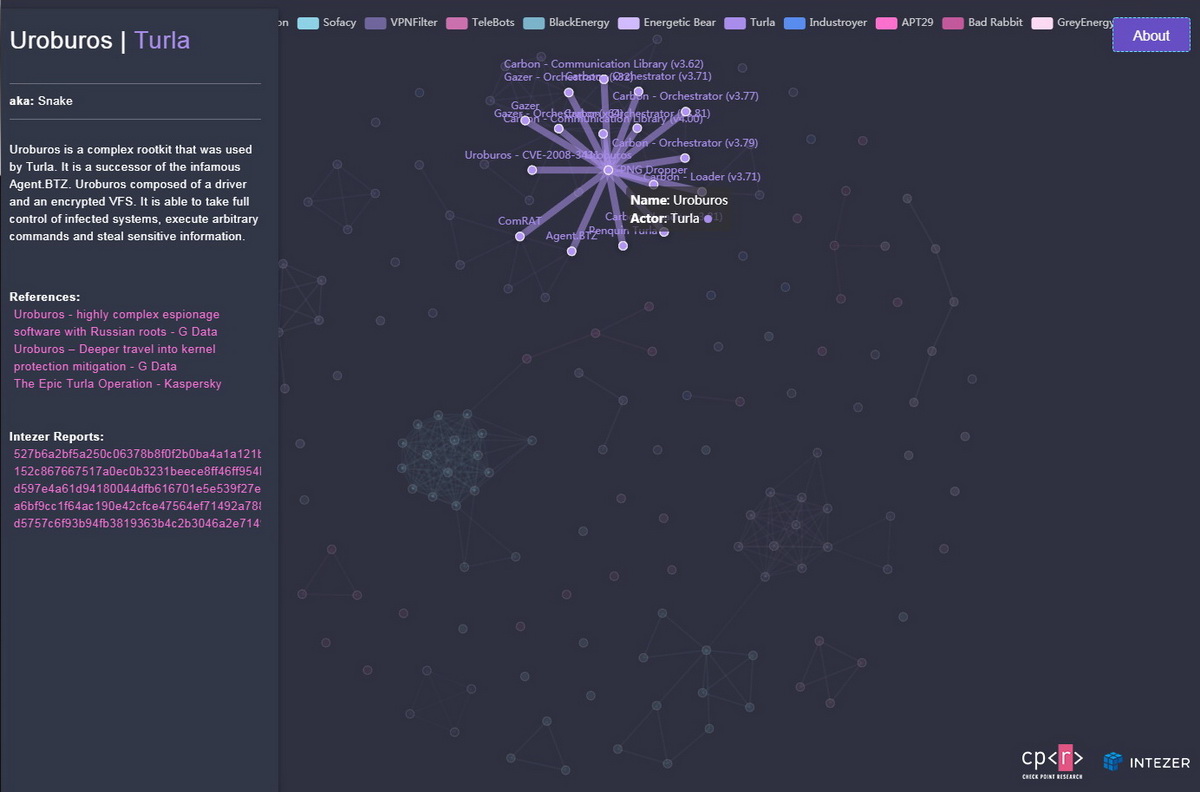

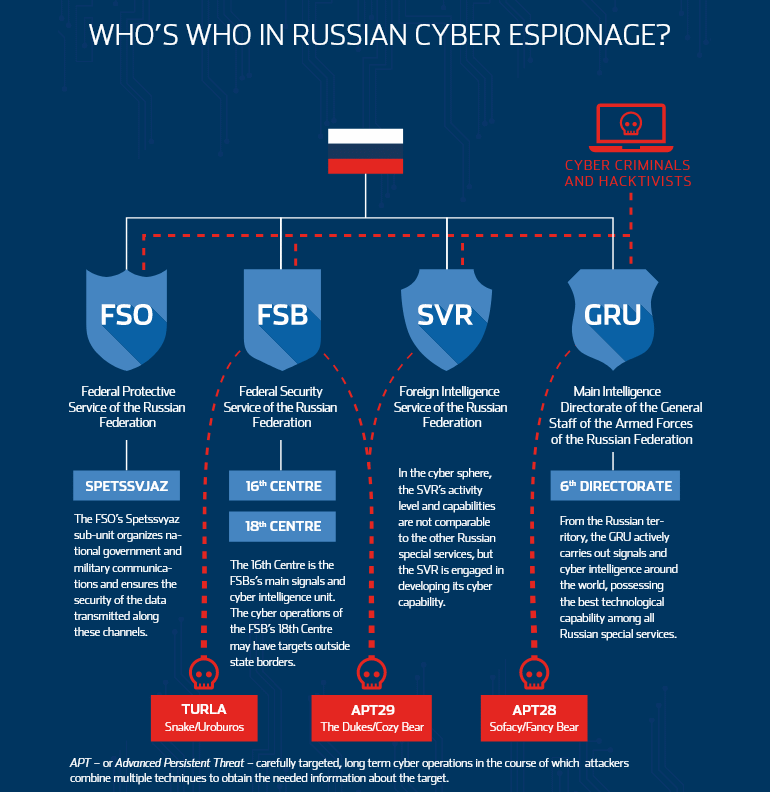

Карта российских APT

Компании Check Point и Intezer Labs представили результат своих совместных трудов. Аналитики изучили порядка 2000 экземпляров малвари, чтобы создать интерактивную карту связей между русскоязычными группами «правительственных хакеров».

Исследователи объясняют, что экосистема русскоязычных APT (advanced persistent threat) развилась в очень сложную структуру и сейчас совсем трудно разобраться, кто есть кто в российском кибершпионаже.

Исследование специалистов выявило более 22 тысяч связей и 3,85 миллиона частей кода, связывающие различные вредоносы между собой. В итоге специалисты пришли к выводу, что российские APT редко делятся кодом друг с другом. По мнению исследователей, нечастые случаи повторного использования кода обычно имеют место в рамках одной разведывательной службы. Из этого аналитики заключают, что три основных российских агентства (ФСБ, ГРУ и СВР), отвечающие за кибероперации за рубежом, практически не сотрудничают друг с другом в ходе своих кампаний.

Авторы исследования полагают, что правительство намеренно стимулировало соперничество между спецслужбами, которые работают независимо друг от друга и конкурируют за средства. В итоге каждая группа годами разрабатывает и накапливает собственные инструменты и не делится ими с коллегами — обычная практика для «правительственных хакеров» из Китая и Северной Кореи.

«Хотя каждая группа действительно повторно использует свой код в различных операциях и различных семействах вредоносного ПО, не существует единого инструмента, библиотеки или инфраструктуры, которые совместно используются разными группировками, — пишут эксперты. — Избегая повторного использования одних и тех же инструментов разными организациями против широкого спектра целей, они минимизируют риск того, что одна скомпрометированная операция потянет за собой и другие активные кампании».

Аналитики признают, что не изучали весь код слишком скрупулезно, так как речь шла о тысячах образцов. Но, выделив очевидные кластеры вредоносов, удалось понять, что некоторые из них (например, ComRAT, Agent.BTZ и Uroburos) представляют собой эволюцию семейства малвари на протяжении многих лет.

Кроме интерактивной карты, специалисты также представили инструмент, работающий с сигнатурами, с помощью которого можно искать часто используемые фрагменты кода за авторством российских хак-групп на любом хосте или в файле. Этот инструмент призван помочь организациям определить, заражены ли они вредоносным ПО, имеющим связь с малварью русскоязычных APT.

Эксплоиты для Android дороже, чем для iOS

Известный брокер уязвимостей — компания Zerodium обновила свой прайс-лист, и теперь эксплоиты для Android впервые в истории стоят больше, чем эксплоиты для iOS. ИБ-исследователи имеют возможность заработать на 0-day-багах для Android, эксплуатация которых не потребует взаимодействия с пользователем, до 2,5 миллиона долларов США. Аналогичные эксплоиты для iOS стоят 2 миллиона долларов.

Таким образом, Zerodium подняла вознаграждение за такие эксплоиты для Android почти в двенадцать раз по сравнению с прошлым годом (тогда проблемы в операционной системе Google могли принести не более 200 тысяч долларов). Для уязвимостей меньшего калибра стоимость и вовсе возросла более чем в 100 раз.

«В последние несколько месяцев мы наблюдали увеличение количества эксплоитов для iOS, в основном предназначенных для Safari и iMessage, которые создаются и продаются исследователями со всего мира. Рынок 0-day настолько насыщен эксплоитами для iOS, что недавно мы даже стали отказываться от некоторых из них. С другой стороны, благодаря командам безопасности Google и Samsung безопасность Android улучшается с каждым новым выпуском, поэтому разработка полных цепочек эксплоитов для Android стала сложной и трудоемкой задачей, превосходящей по сложности даже создание zero-click-эксплоитов, не требующих взаимодействия с пользователем»

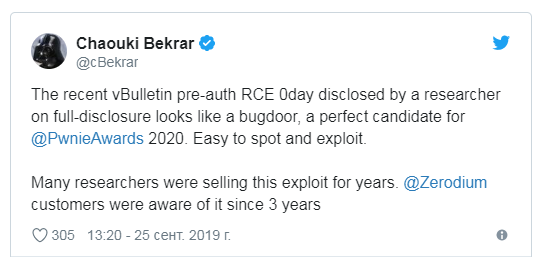

— глава Zerodium Чауки Бекрар

0-day в vBulletin

Некий анонимный исследователь обнародовал в открытом доступе детали опасной уязвимости нулевого дня в форумном движке vBulletin, а также эксплоит для нее. Баг позволяет злоумышленнику выполнять shell-команды на уязвимом сервере. Причем атакующему достаточно использовать простой HTTP POST запрос и не нужно иметь учетную запись на целевом форуме, то есть проблема относится к неприятному классу pre-authentication-уязвимостей.

На GitHub уже опубликовано детальное описание проблемы, а также в Сети оперативно появился скрипт для поиска уязвимых серверов. Спустя всего день после обнародования информации о баге пользователи vBulletin начали сообщать об атаках на свои форумы. Некоторые даже жаловались на полное удаление БД при помощи данной проблемы.

Интересно, что после публикации данных об уязвимости глава компании Zerodium Чауки Бекрар заявил в Twitter, что его компании и клиентам было известно об этой проблеме на протяжении трех лет, а эксплоиты для нее давно продают на черном рынке.

Так как разработчики vBulletin хранили молчание, ИБ-эксперт Ник Кано (Nick Cano) создал простую неофициальную «заплатку». Для ее применения достаточно было отредактировать includes/vb5/frontend/controller/bbcode.php соответствующим образом. Однако спустя несколько дней разработчики vBulletin все же прервали свое затянувшееся молчание и сообщили о выходе официального патча для vBulletin версий 5.5.X. Также выяснилось, что уязвимости был присвоен идентификатор CVE-2019-16759.

1 доллар за 0,1 BTC

-

Исследователи компании Armor заметили, что похищенные с чужих банковских счетов средства продаются в даркнете всего за 10–12% их реальной стоимости в BTC-эквиваленте. В такой схеме хакер занят лишь взломом, а отмывание денег уже ложится на самого покупателя.

-

Так, хакеры предлагают переправить имеющиеся в их распоряжении средства на банковский счет, аккаунт PayPal или через Western Union. В одном из случаев покупатель приобрел 10 000 долларов за 800 долларов, говорится в отчете.

-

Также, согласно докладу аналитиков, на черном рынке по-прежнему активно продают учетные данные от чужих банковских счетов (в том числе Wells Fargo, Bank of America, Lloyd’s Bank и платежной системы PayPal), а Bitcoin остается наиболее популярной криптовалютой даркнет-экономики.

Взломан Twitter главы Twitter

В конце августа 2019 года Twitter-аккаунт Джека Дорси (Jack Dorsey), CEO Twitter, подвергся взлому. Скомпрометировав учетную запись, злоумышленники принялись публиковать от лица Дорси оскорбительный и расистский контент и даже утверждали, будто в штаб-квартире компании заложена бомба. Ответственность за эту атаку взяла на себя хак-группа Chuckle Gang.

Согласно официальным данным, атака произошла по недосмотру мобильного оператора, который допустил компрометацию и позволил неавторизованному лицу отправлять SMS с телефонного номера Дорси. Дело в том, что до недавнего времени Twitter можно было использовать посредством SMS-сообщений, и это было довольно популярно еще на заре появления сервиса. Главное условие — чтобы эту функциональность поддерживал оператор связи. Когда-то ограничение в 140 символов появилось именно из-за этого: из-за максимальной длины SMS-сообщений.

Об этой «слабости» Twitter было известно давно. Так, еще в конце 2018 года эксперты компании Insinia Security предупреждали об опасности применения SMS-сообщений в качестве второго фактора для аутентификации и объясняли, чем чревато использование функциональности Twitter через SMS. Хуже того, в Сети можно найти статьи об опасности этой функциональности, датированные 2007 и 2009 годами.

Проблема в том, что в последние годы злоумышленники все чаще «угоняют» SIM-карты пользователей, реализуя так называемый SIM swap. Суть таких атак заключается в том, что преступник обращается к представителям сотового оператора своей жертвы и применяет социальную инженерию. К примеру, выдавая себя за настоящего владельца номера, злоумышленник заявляет, что потерял или сломал SIM-карту, и добивается переноса номера на новую SIM-карту. Затем злоумышленники воруют привязанные к номеру телефона учетные записи, фактически похищая чужие личности полностью. Такие атаки часто используются для кражи крупных сумм в криптовалюте или компрометации дорогих Instagram-аккаунтов.

Теперь разработчики Twitter сообщили, что после взлома Дорси они приняли решение отключить функциональность отправки твитов через SMS-сообщения. Подчеркивается, что отключение носит временный характер, однако сроки возобновления работы этой функции пока не называются. Интересно, что при этом разработчики в некоторой степени перекладывают вину на мобильных операторов, отмечая, что тем нужно исправить уязвимости на своей стороне.

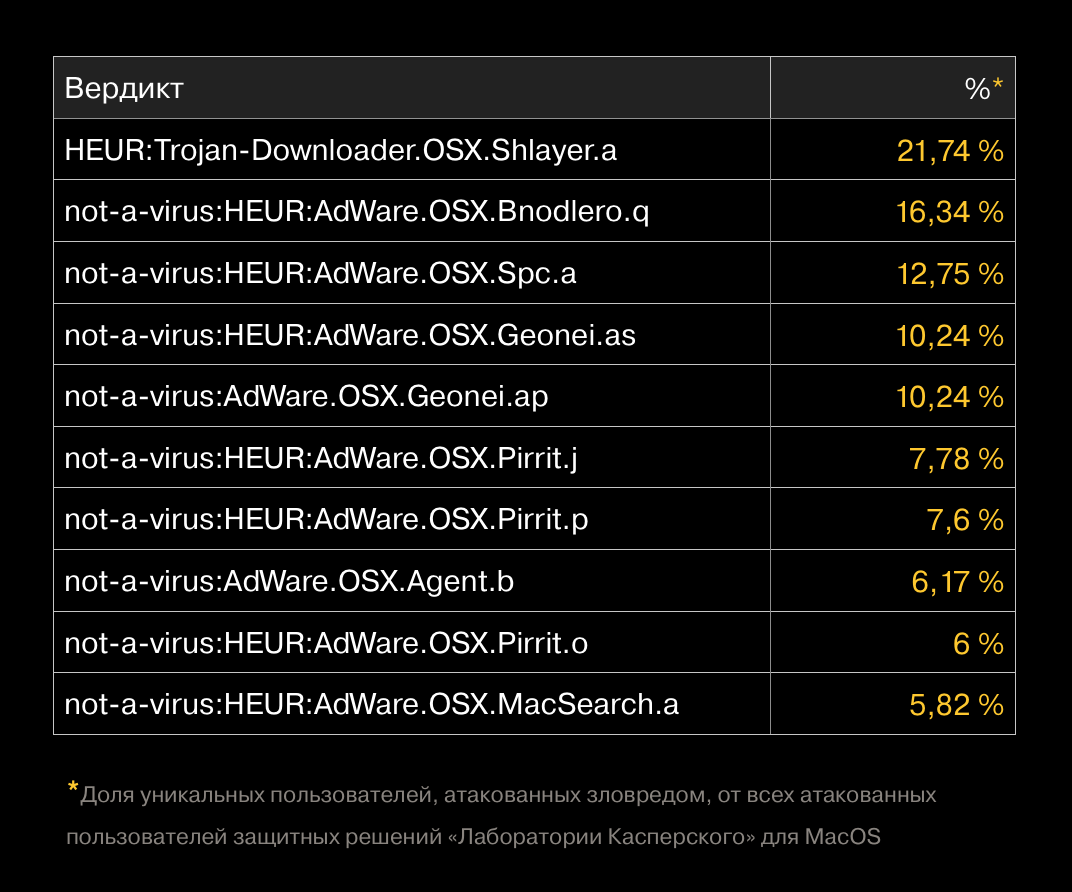

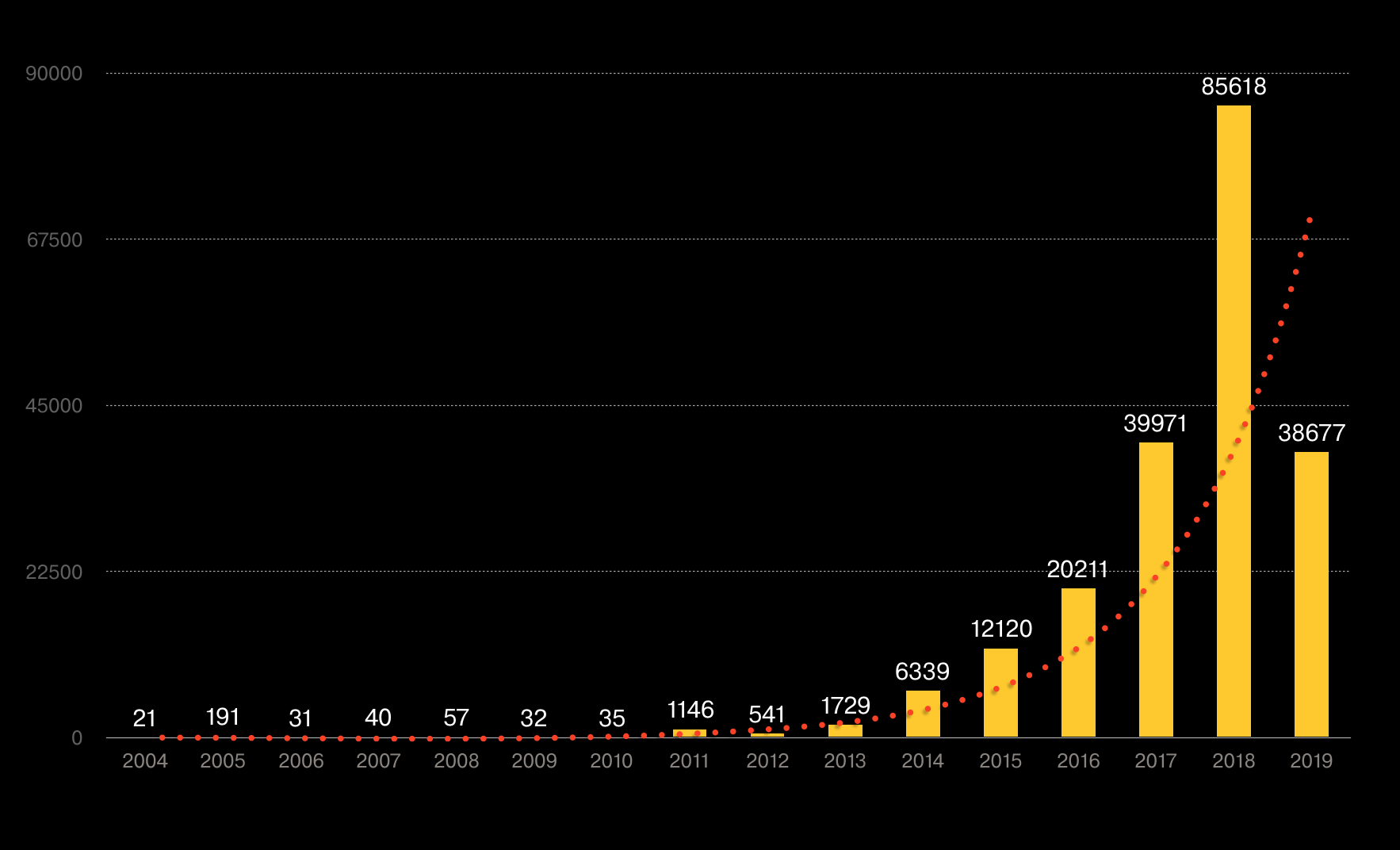

Угрозы для macOS

Миф о том, что угроз для операционной системы macOS не существует, в очередной раз решили опровергнуть исследователи «Лаборатории Касперского». Они отмечают, что ландшафт угроз для устройств Apple меняется, а количество вредоносного и нежелательного ПО увеличивается.

- В первой половине 2019 года было обнаружено почти 6 000 000 фишинговых атак на пользователей macOS. Из них 11,80% были нацелены на корпоративных пользователей.

-

Странами с наибольшей долей атакованных фишерами уникальных пользователей macOS стали Бразилия (30,87%), Индия (22,08%) и Франция (22,02%).

-

Количество атак на пользователей с привлечением вредоносных и потенциально нежелательных программ возрастало ежегодно начиная с 2012 года и в 2018 году перешагнуло отметку в 4 000 000 атак. В первой половине 2019 года число атак составило 1 800 000.

-

Подавляющее большинство угроз для macOS в 2019 году относилось к категории AdWare. Среди вредоносного программного обеспечения самой популярной угрозой стало семейство Shlayer, маскирующееся под Adobe Flash Player или его обновления.

- Больше 25% пользователей, столкнувшихся с атаками вредоносного и нежелательного ПО, живут в США.

Голосовой deepfake

The Wall Street Journal рассказал об интересном случае: мошенники использовали голосовой deepfake, чтобы во время телефонного разговора выдать себя за руководителя неназванной немецкой фирмы. По телефону фиктивный CEO, чей голос был подделан при помощи ИИ, попросил главу неназванной дочерней фирмы из Британии срочно перевести 220 тысяч евро на счет некоего венгерского поставщика, хотя на самом деле этот счет принадлежал преступникам.

Об этом случае стало известно благодаря страховой компании Euler Hermes Group, которая занималась расследованием инцидента. По мнению специалистов страховой компании, для создания подделки мошенники воспользовались коммерческим, доступным на рынке ПО. Глава британской фирмы заподозрил подвох, когда «руководитель из Германии» позвонил уже в третий раз и попросил о втором денежном переводе, но звонок при этом исходил с австрийского номера. К сожалению, к этому моменту первый перевод уже был отправлен и поступил на счет в Венгрии, откуда средства были выведены в Мексику.

Интересно, что это не первый случай использования голосовых deepfake таким образом. В июле текущего года BBC сообщала, что эксперты компании Symantec обнаружили три аналогичных случая, когда ИИ-технологии применялись для подделки голосов генеральных директоров. Из-за этих фейков неназванные компании-жертвы потеряли миллионы долларов.

Еще тогда специалисты предупреждали, что руководители компаний могут стать легкой мишенью для мошенничества и создания голосовых deepfake. Дело в том, что образцы их голосов можно без труда найти в выступлениях в СМИ и на конференциях, видео на YouTube и так далее.

Всего 9% пользователей выбирают легальный контент

Согласно исследованию, проведенному компанией ESET в сентябре 2019 года, большинство пользователей предпочитают пиратский контент лицензионному. Респондентам предложили ответить на два вопроса, в которых можно было выбрать несколько вариантов ответа. Так, отвечая на вопрос «Какой контент вы „пиратите“ чаще всего?», многие пользователи указали более одного вида контента.

-

52% опрошенных скачивают «взломанные» игры, 43% смотрят нелицензионные фильмы и сериалы, 34% чаще слушают музыку с помощью нелегальных сервисов.

-

При этом всего 14% скачивают книги на «пиратских» сайтах, а 19% обычно устанавливают «взломанные» программы. И всего 9% интернет-пользователей всегда платят за лицензию.

-

Второй вопрос касался причин, которые мешают людям пользоваться легальным контентом. Участников опроса отпугивает высокая цена (75%), неполный ассортимент легальных сервисов (34%) и неудобная система оплаты (16%). Еще четверть интернет-пользователей отказываются платить за лицензию по идейным соображениям.

Эксплоит для BlueKeep

Разработчики Metasploit опубликовали эксплоит для уязвимости BlueKeep. Он позволяет добиться выполнения кода и прост в использовании.

Критическая уязвимость CVE-2019-0708 (она же BlueKeep), связанная с работой Remote Desktop Services (RDS) и RDP, была исправлена Microsoft еще в мае текущего года. С помощью этого бага атакующие могут выполнять произвольный код без авторизации и распространять свою малварь подобно червю, как, например, было с известными вредоносами WannaCry и NotPetya. Проблема опасна для Windows Server 2008, Windows 7, Windows 2003 и Windows XP, для которых из-за высокой серьезности проблемы были выпущены обновления безопасности.

Эксперты Microsoft предупреждали об опасности BlueKeep дважды, а вместе с ними на проблему обращали внимание АНБ, Министерство внутренней безопасности США, Австралийский центр кибербезопасности, Национальный центр кибербезопасности Великобритании и многие другие. Специалисты сразу нескольких ИБ-компаний (включая Zerodium, McAfee, Check Point и «Лабораторию Касперского»), а также независимые исследователи разработали собственные proof of concept эксплоиты для уязвимости. Код этих эксплоитов не был опубликован в открытом доступе из-за слишком высокого риска.

Кроме того, для уязвимости еще летом был создан модуль Metasploit (тоже не был представлен в открытом доступе по тем же причинам), а также коммерческий RCE-эксплоит, написанный компанией Immunity Inc, но недоступный широкой публике.

Теперь специалисты компании Rapid7, разрабатывающей Metasploit, опубликовали эксплоит для BlueKeep в формате модуля Metasploit, доступного всем желающим. В отличие от других PoC-эксплоитов, давно выложенных в Сети, это решение действительно позволяет выполнить произвольный код и представляет собой «боевой» инструмент.

Впрочем, разработчики все же оставили в коде своеобразный предохранитель: в настоящее время эксплоит работает только в режиме ручного управления, то есть ему все же требуется взаимодействие с человеком. Оператору Metasploit придется вручную указать всю информацию о целевой системе, и автоматизировать атаки и использовать BlueKeep массово, как самораспространяющегося червя, не выйдет. Однако возможности таргетированных атак это, конечно, не отменяет. Также нужно заметить, что модуль BlueKeep Metasploit работает только с 64-разрядными версиями Windows 7 и Windows 2008 R2, но бесполезен против других уязвимых версий ОС.

Хотя у компаний и пользователей было достаточно времени на установку патчей, по данным компании BinaryEdge, в Сети по-прежнему можно обнаружить около 700 тысяч уязвимых перед проблемой BlueKeep систем. Так что в скором времени мы определенно не раз услышим об эксплуатации уязвимости злоумышленниками.

Другие интересные события месяца

-

Серверы Supermicro уязвимы перед набором багов USBAnywhere и удаленными атаками

-

В результате взлома форума XKCD пострадали 562 тысячи человек

-

Автор ботнета Satori признал себя виновным. Ему грозит до десяти лет тюрьмы

-

Более 600 тысяч GPS-трекеров используют пароли по умолчанию и доступны всем желающим

-

Поддержку DNS-over-HTTPS в Firefox включат по умолчанию для американских пользователей

-

Роскомнадзор проверит инструменты для блокировки Telegram в Тюмени

-

Пиратское приложение CotoMovies закрылось и передало данные пользователей правообладателям

-

Личные данные почти всего населения Эквадора попали в открытый доступ

-

GitHub теперь может присваивать уязвимостям идентификаторы CVE