Эксперты Check Point обнаружили две серьезные уязвимости в Microsoft Azure. Одна из проблем позволяла злоумышленнику установить контроль над всем сервером Azure вообще.

Первый недостаток был обнаружен в составе Azure Stack. Уязвимость CVE-2019-1234 позволяла хакеру получить скриншоты и собрать конфиденциальную информацию о машинах. Вторую уязвимость обнаружили в службе приложений Azure App Service. Этот недостаток безопасности позволял хакерам полностью перехватить контроль над сервером Azure.

Azure Stack — это решение для облачных вычислений, разработанное корпорацией Microsoft, которое помогает предприятиям работать со службами Azure из собственного центра обработки данных. Microsoft создала Azure Stack, чтобы помочь организациям использовать гибридные облачные вычисления на их собственных условиях. По сути, это интерфейс, с помощью которого можно получить доступ к облакам, созданным с помощью стека Azure.

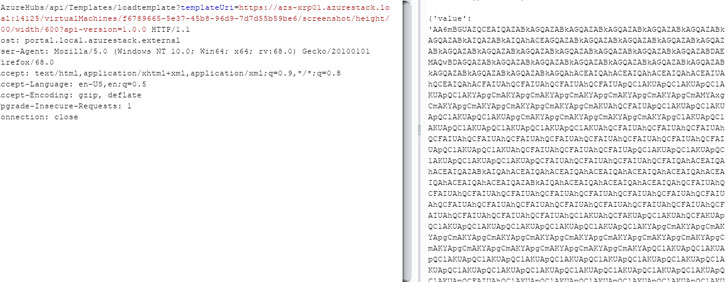

Для эксплуатации бага в Azure Stack, злоумышленнику было необходимо получить доступ к порталу Azure Stack, что позволяло отправлять неаутентифицированные HTTP-запросы, содержащие снимки экрана и информацию об арендаторах и инфраструктуре. Так, исследователи нашли способ получить имя и идентификатор виртуальной машины, информацию об оборудовании, например, общей памяти целевых машин, а затем использовать все это для оформления еще одного неаутентифицированого HTTP-запроса и получения снимков экрана.

Интересно, что злоумышленник мог использовать обе проблемы, создав бесплатную учетную запись в Azure Cloud, запустить на ней вредоносные функции и отправить неаутентифицированные HTTP-запросы в адрес пользовательского портала Azure Stack.

Azure App Service, в свою очередь, представляет собой платформу, позволяющую создавать и размещать веб-приложения, мобильные бэкэнды и API-интерфейсы на различных языках, при этом без непосредственного управления инфраструктурой.

Вторая уязвимость допускала удаленное выполнение кода. Проблема была связана со службой DWASSVC, отвечающей за управление и запуск приложений арендаторов и процессов IIS, которые, о сути, и запускают приложение арендатора, взаимодействуя друг с другом для выполнения различных задач. Так как Azure Stack не справлялся с проверкой длины буфера перед копированием в него, злоумышленник мог воспользоваться этим обстоятельством, отправив специально созданное сообщение DWASSVC, что позволяло выполнять вредоносный код на сервере с привилегиями NT AUTHORITY/SYSTEM.

Первая уязвимость была обнаружена Check Point 19 января 2019 года, после чего Microsoft выпустила обновление безопасности CVE-2019-1234. Вторую уязвимость раскрыли 27 июня 2019 года, тогда Microsoft создала патч для CVE-2019-1372. Таким образом, исправления для обеих уязвимостей в Azure были выпущены еще в конце 2019 года.