Специалисты компании CyberArk предупредили, что инфостилер Raccoon (он же Legion, Mohazo, и Racealer) способен похищать данные из 60 различных приложений, включая популярные браузеры, почтовые клиенты и криповалютные кошельки.

Инфостилер Raccoon появился в начале 2019 года и с апреля активно распространяется через андеграундные форумы по схеме вредонос-как-услуга (malware-as-a-service, MaaS). В конце прошлого года исследователи компании Cybereason Nocturnus отмечали, что востребованность Raccoon на черном рынке постепенно росла, и в итоге он заразил сотни тысяч систем в Северной Америке, Европе и Азии. Жертвами этих атак становились как частные лица, так и организации.

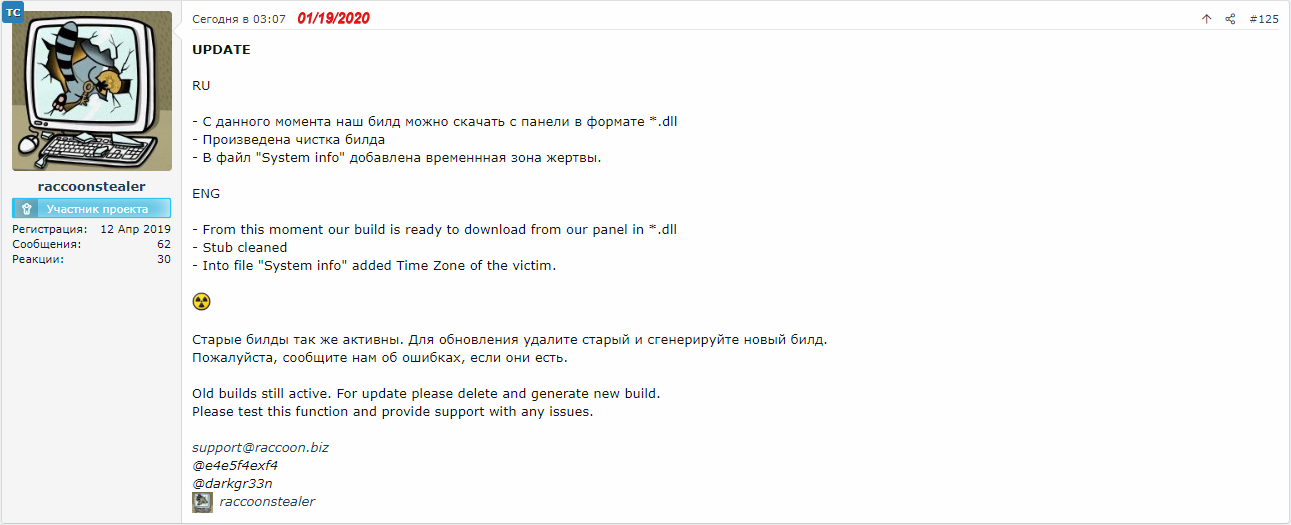

По данным исследователей Cybereason Nocturnus, Raccoon обладает такими «преимуществами», как простая в использовании панель управления, пуленепробиваемый хостинг и круглосуточная поддержка клиентов на русском и английском языках. Более того, на момент написания отчета использование малвари стоило всего 200 долларов в месяц (75 долларов в неделю).

На машины жертв Raccoon проникает используя эксплоит-киты, фишинговые письма или при помощи другой малвари, уже проникшей в систему. К примеру, в 2019 году Raccoon распространялся через набор эксплоитов Fallout.

Теперь аналитики CyberArk пишут, что Raccoon вряд ли можно назвать сложным инструментом, однако он продолжает активно развиваться. К примеру, недавно в Raccoon добавили возможность хищения учетных данных из FileZilla, были устранены ошибки пользовательского интерфейса, а также разработчики добавили опцию для шифрования пользовательских сборок малвари прямо из UI для последующей загрузки в виде DLL.

В результате в настоящее время написанная на C++ малварь способна похищать информацию из 35 различных браузеров и 60 приложений в целом.

Raccoon способен похищать финансовые и учетные данные, информацию о зараженной машине (версия ОС, используемый язык, списки установленных приложений, подключенного оборудования и так далее), данные криптовалютных кошельков, а также извлекать информацию из браузеров, включая файлы cookie, историю и автозаполнение.

Среди прочего малварь ориентирована практически на все сколь-нибудь популярные браузеры: Google Chrome, Google Chrome (Chrome SxS), Chromium, Xpom, Comodo Dragon, Amigo, Orbitum, Bromium, Nichrome, RockMelt, 360Browser, Vivaldi, Opera, Sputnik, Kometa, Uran, QIP Surf, Epic Privacy, CocCoc, CentBrowser, 7Star, Elements, TorBro, Suhba, Safer Browser, Mustang, Superbird, Chedot, Torch, Internet Explorer, Microsoft Edge, Firefox, WaterFox, SeaMonkey и PaleMoon.

Также Raccoon пытается взламывать почтовые клиенты ThunderBird, Outlook и Foxmail, и ищет в зараженной системе кошельки Electrum, Ethereum, Exodus, Jaxx, Monero и Bither, пытаясь обнаружить файл wallet.dat и узнать учетные данные.

Для каждого целевого приложения действует одна и та же схема. Вредонос похищает файлы приложения, содержащие конфиденциальные данные: копирует их во временную папку, выполняет процедуры извлечения и дешифровки информации, записывает полученный результат в отдельный файл и затем передает его на управляющий сервер. Для извлечения и расшифровки учетных данных Raccoon использует специальные библиотеки DLL: конфигурационный JSON-файл содержит URL-адрес, откуда малварь загружает эти библиотеки.