В начале текущего года эксперты «Лаборатории Касперского» обнаружили масштабную атаку типа watering hole, нацеленную на жителей Гонконга, в ходе которой на смартфоны жертв устанавливался многофункциональный зловред для iOS под названием LightSpy. Такие атаки названы по аналогии с тактикой хищников, которые охотятся у водопоя, поджидая добычу — животных, пришедших напиться. То есть злоумышленники размещают малварь на каких-либо ресурсах, которые посещают намеченные ими жертвы.

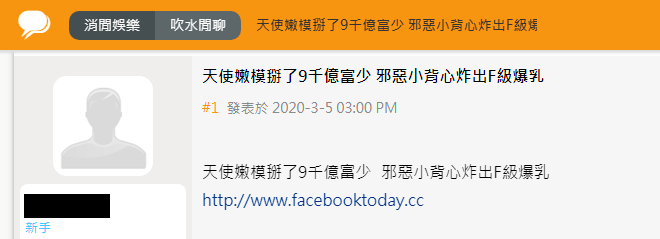

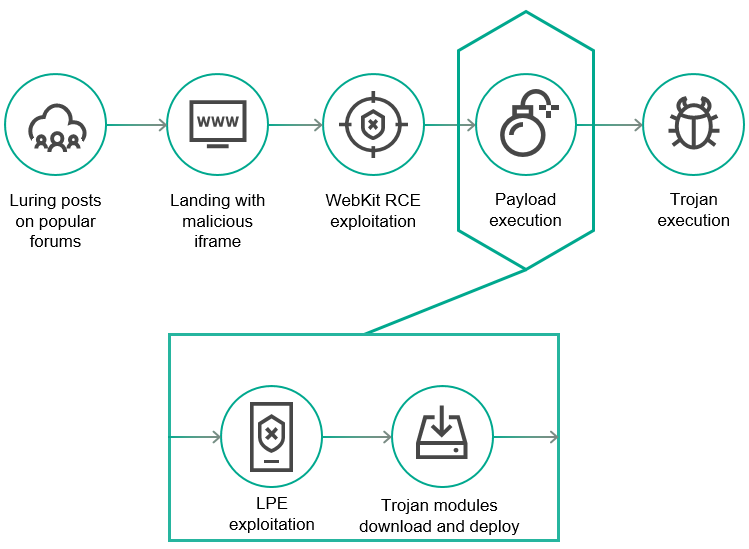

LightSpy проникал на смартфоны жертв, когда те посещали одну из страниц, замаскированных под местные новостные ресурсы. Создавались такие фейки просто: к примеру, злоумышленники попросту копировали код настоящих ресурсов, получая готовые клоны новостных сайтов. Ссылки на эти сайты распространялись через популярные в Гонконге форумы.

Во время посещения этих ресурсов на смартфоны посетителей загружался целый набор эксплоитов, результатом работы которых являлась установка самого LightSpy. По сути, достаточно было просто зайти на вредоносную страницу, и устройство оказывалось заражено без какого-либо дополнительного взаимодействия с пользователем.

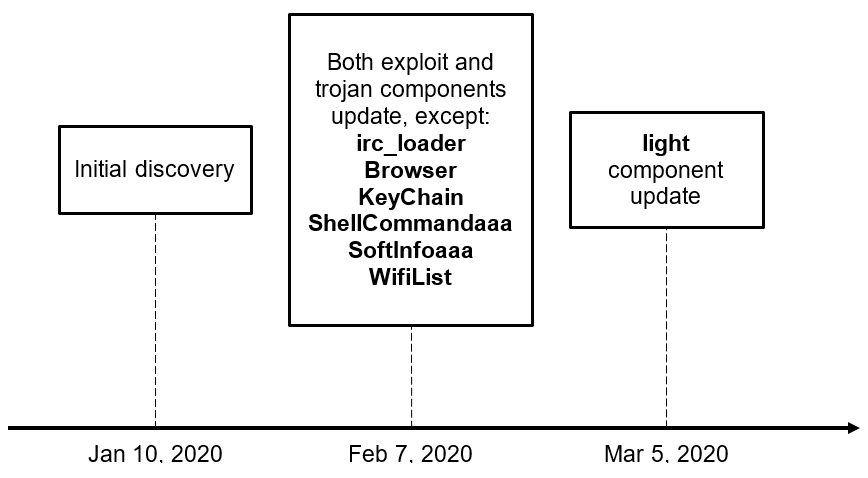

Исследователи рассказывают, что LightSpy представляет собой модульный бэкдор, с помощью которого злоумышленник может удаленно выполнять самые разные команды на зараженном устройстве. Например, может определять местоположение смартфона, получить список контактов и историю звонков, посмотреть, к каким сетям Wi-Fi жертва подключалась, сканировать локальную сеть и отправлять на сервер данные обо всех выявленных IP-адресах. Кроме этого, пока эксперты наблюдали за происходящим, у бэкдора появились дополнительные модули для кражи информации из Keychain, данных из мессенджеров WeChat, QQ и Telegram, а также истории браузера из Safari и Chrome.

При этом сообщается, что операторы этой кампании, которых исследователи называют группой TwoSail Junk, использовали не уязвимости нулевого дня, а так называемые уязвимости первого дня, то есть недавно обнаруженные проблемы, патчи к которым выпущены недавно и вошли только в последние обновления системы. Таким образом в группе риска оказались владельцы смартфонов под управлением iOS 12.1 и 12.2 (проблема затрагивает модели от iPhone 6s до iPhone X).

Также во время анализа инфраструктуры, связанной с распространением имплантатов для iOS, эксперты обнаружили ссылку, указывающую на вредоносное ПО для Android. По данным аналитиков, в конце ноября 2019 года эта ссылка распространялась через Telegram-каналы winuxhk и brothersisterfacebookclub, а также через посты в Instagram с приманкой на китайском языке.

Стоит сказать, что собственный отчет об этой кампании подготовили и специалисты Trend Micro. Они назвали эту схему Operation Poisoned News и пишут, что атаки не были нацелены на каких-то конкретных пользователей, но атаковали посетителей сайтов в целом.

Эксперты Trend Micro сообщают, что в своей цепочке эксплоитов злоумышленники использовали недавно исправленную ошибка в Safari, которая не имеет идентификатора CVE, а для получения root-привилегий применяли кастомизированный эксплоит для уязвимости ядра, CVE-2019-8605, которую Apple устранила летом 2019 года.

Специалисты обеих компаний связывают деятельность TwoSail Junk с более крупной китайской хак-группой Spring Dragon, также известной под названиями Lotus Blossom и Billbug (Thrip). Эта группировка, в частности, ответственна за создание такой малвари, как Lotus Elise и Evora.