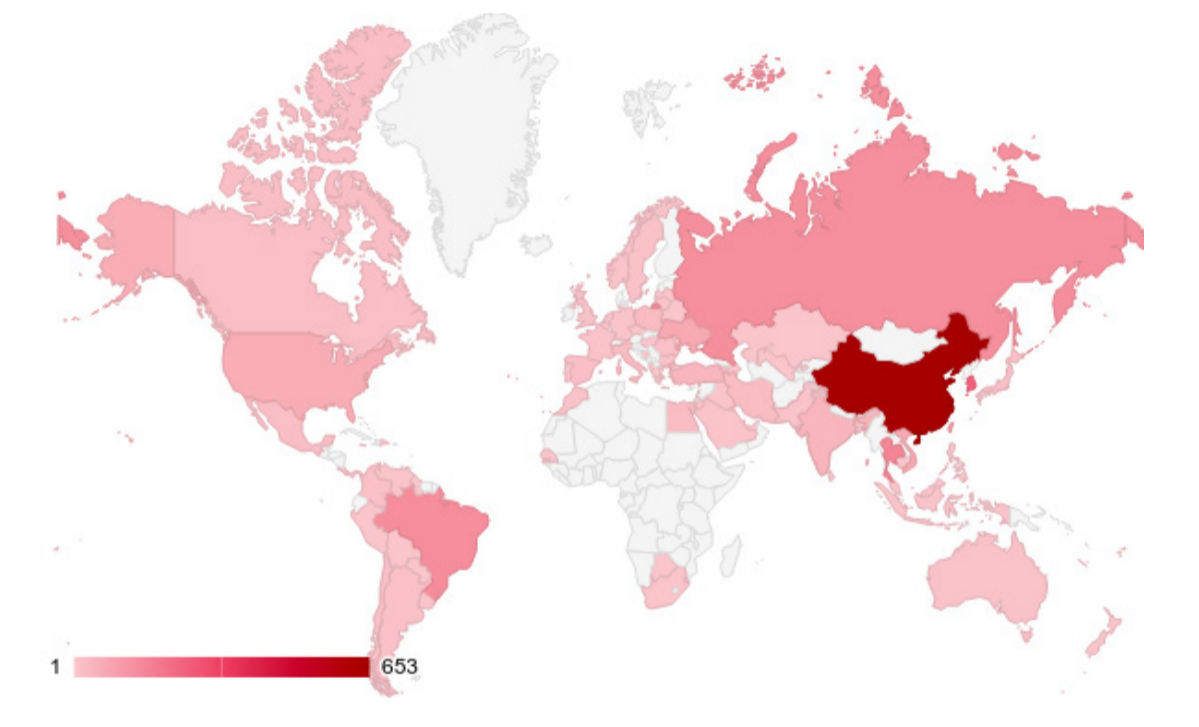

Эксперты компании Bitdefender обнаружили новый IoT-ботнет Dark Nexus, который атакует роутеры Dasan Zhone, DLink и ASUS, а также видеорекордеры, тепловые камеры и другие девайсы. Ботнет существует уже три месяца, и в настоящее время в его состав входят не менее 1372 устройств, расположенных в Китае, Южной Корее, Таиланде, Бразилии и России, и зачастую выступающих в качестве обратных прокси.

Исследователи пишут, что хотя Dark Nexus имеет немало общего с другими ботнетами такого рода, способ разработки некоторых его модулей делает Dark Nexus более мощным и надежным, чем конкуренты. «Например, полезные нагрузки компилируются для 12 различных архитектур ЦП и динамически доставляются в зависимости от конфигурации жертвы», — гласит отчет компании.

Отмечая сходство Dark Nexus с банкером Qbot и малварью Mirai (во время запуска малварь использует те же процессы, что и Qbot, а позже связывается с портом 7630 подобно Mirai), исследователи Bitdefender пишут, что основные функции и модули малвари все же «в основном оригинальные» и получают регулярные обновления. Так, за период с декабря 2019 года по март 2020 года было выпущено более 30 версий Dark Nexus (версии с 4.0 по 8.6).

Чтобы скомпрометировать устройство после обнаружения, ботнет использует как готовые списки учетных данных, так и эксплоиты. Для этого применяются два модуля, один синхронный и один асинхронный, но оба пытаются эксплуатировать Telnet и заранее составленные списки учетных данных.

Чтобы закрепиться на устройстве Dark Nexus использует небезынтересный, по мнению исследователей, подход: опираясь на список процессов, малварь производит своеобразную рода оценку рисков. Так, код вредоноса содержит белый список процессов, включая их идентификаторы, и исходя из этого Dark Nexus решает, какие процессы нормальны, а какие нужно немедленно прервать.

Атаки, осуществляемые этим ботнетом, в целом довольно типичны, за исключением одной команды: browser_http_req. Аналитики Bitdefender пишут, что это сложный и настраиваемый элемент, который занимается «маскировкой трафика под безобидный, какой мог бы генерировать браузер».

Также специалисты заметили, что в некоторых версиях малвари есть прокси-серверы socks5, что уже встречалось в ботнетах, построенных на базе Mirai, TheMoon и Gwmndy. Вероятно, в будущем оператор Dark Nexus планирует продавать доступ к этим прокси, но пока специалисты подобных предложений не обнаружили.

Собранные Bitdefender данные, указывают, что разработчиком данной малвари выступает некто greek.Helios. Он предлагает свои DDoS-услуги в социальных сетях, а также рекламирует возможности ботнета на собственном YouTube-канале.