Команда китайских ученых обнаружила новый способ злоупотребления HTTP-пакетами для амплификации трафика, атак на сайты и сети доставки контента (content delivery network, CDN). Атака получила название RangeAmp и, по сути, она представляет собой новый метод DoS’а, использующий некорректные имплементации атрибута Range Requests.

Range Requests – это часть стандарта HTTP, позволяющая клиентам (как правило, браузерам) запрашивать только определенную часть (диапазон, Range) файла с сервера. Эта функция была создана для приостановки и возобновления трафика в контролируемых (пауза и последующее возобновление действия) или неконтролируемых (перегрузка или отключение сети) ситуациях.

Стандартизация HTTP Range Requests обсуждается экспертами IETF уже не первый десяток лет, но в силу своей полезности Range Requests давно применяются браузерами, серверами и CDN.

Китайские исследователи пишут, что злоумышленники могут использовать искаженные HTTP-запросы Range Requests для амплификации реакции веб-серверов и сетей доставки контента на такие запросы. Так, существует два способа применения RangeAmp.

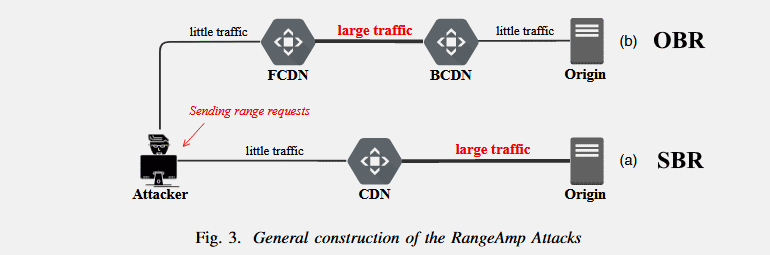

Первый способ называется RangeAmp Small Byte Range (SBR). В этом случае злоумышленник отправляет некорректно сформированный запрос провайдеру CDN, который осуществляет амплификацию трафика к целевому серверу, что в итоге приводит к сбою в работе целевого сайта.

Второй способ получил название Overlapping Byte Ranges (OBR). В этом случае хакер отправляет некорректно сформированный запрос провайдеру CDN, но трафик направляется через другие CDN-серверы. В итоге уже внутри сетей доставки контента происходит амплификация трафика, из-за чего сбои происходят как в работе серверов CDN (из-за чего сети доставки контента перестают работать нормально), так и в работе многочисленных целевых сайтов.

Эксперты рассказывают, что протестировали атаки RangeAmp против 13 провайдеров CDN и обнаружили, что все они уязвимы перед проблемой RangeRmp SBR, а 6 провайдеров также оказались уязвимы и для варианта RangeAmp OBR в определенных комбинациях.

Авторы RangeAmp подчеркивают, что такие атаки очень опасны и требуют минимум ресурсов для реализации. Так, сообщается, что злоумышленники могут использовать атаку RangeAmp SBR для амплификации трафика в 724-43330 раз.

Реализовать атаку RangeAmp OBR немного сложнее, так как 6 уязвимых CDN должны иметь определенные конфигурации (master-surrogate). Однако если эти условия были соблюдены, атаки OBR тоже могли использоваться для амплификации трафика внутри сетей CDN. В итоге размер исходного пакета удавалось «раздуть» в 7500 раз.

При этом OBR считается наиболее опасной из двух атак, так как с ее помощью хакеры могут вывести из строя куски сети CDN-провайдера, одновременно блокировав возможность подключения к тысячам сайтов.

13 CDN-провайдеров предупредили о проблеме RangeAmp еще семь месяцев тому назад. 12 из них отреагировали на предупреждения специалистов и уже приняли меры для защиты от атак RangeAmp (или планируют сделать это в ближайшее время). В этот список вошли: Akamai, Alibaba Cloud, Azure, Cloudflare, CloudFront, CDNsun, CDN77, Fastly, G-Core Labs, Huawei Cloud, KeyCDN и Tencent Cloud.

«К сожалению, провайдер StackPath так и не отреагировал, хотя мы несколько раз отправляли им письма и пытались связаться с отделом по работе с клиентами», — пишут специалисты.

Эксперты планируют во всех подробностях рассказать о проблеме RangeAmp на конференции IEEE/IFIP DSN 2020, которая пройдет в июле текущего года в онлайн-формате.