Эксперты Kaspersky ICS CERT обнаружили серию таргетированных атак на организации, расположенные в различных странах мира. На начало мая 2020 года известны случаи атак на системы в Японии, Италии, Германии и Великобритании. Среди жертв атак были, в том числе, поставщики оборудования и программного обеспечения для промышленных предприятий.

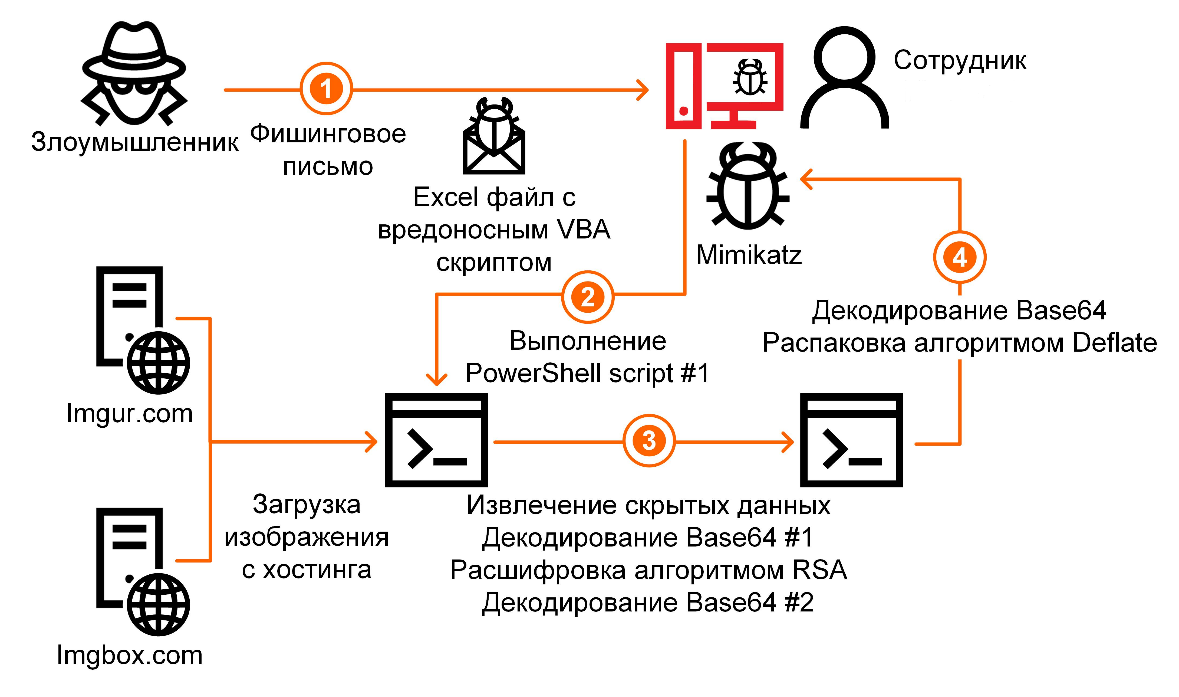

В качестве начального вектора атаки злоумышленники используют фишинговые письма с текстом, написанным на целевом для каждой конкретной жертвы языке. Причем малварь, используемая в этой атаке, выполняет деструктивную активность только в том случае, если операционная система имеет локализацию, соответствующую языку, использованному в фишинговом письме. Например, в случае атаки на компанию из Японии текст фишингового письма и документ Microsoft Office, содержащий вредоносный макрос, написаны на японском, а для успешной расшифровки модуля вредоноса ОС должна иметь японскую локализацию.

Исследователи сообщают, что злоумышленники применяют утилиту Mimikatz для кражи аутентификационных данных, находящихся на зараженной системе, и развития атаки внутри сети предприятия, однако конечная цель преступников пока остается неизвестной, и расследование продолжается.

Интересно, что макросы из упомянутых вредоносных документов расшифровывают и запускают PowerShell скрипт (HEUR:Trojan.PowerShell.Generic), который случайно выбирает один из записанных в нем URL-адресов, ведущих на публичные хостинги изображений (imgur.com и imgbox.com). Оттуда скачивается изображение, расположенное по ссылке, и начинается процедуру извлечения данных.

Данные сокрыты в изображении при помощи методов стеганографии и извлекаются малварью из пикселей, номера которых заданы алгоритмом. Использование стеганографии позволяет злоумышленникам обойти некоторые средства защиты, в частности, сканеры сетевого трафика.

Извлеченные из картинки данные последовательно закодированы алгоритмом Base64, зашифрованы алгоритмом RSA и снова закодированы Base64. Аналитики отмечают, что в качестве ключа расшифровки используется текст исключения (exception), и для этого код скрипта намеренно содержит ошибку. При этом текст исключения будет зависеть от локализации операционной системы – по всей видимости, вредоносный скрипт в каждой конкретной атаке готовится злоумышленниками для жертв из определенной страны.

Расшифрованные и раскодированные данные представляют собой еще один PowerShell-скрипт, который запускается на выполнение. Он тоже декодирует часть своего содержимого при помощи Base64, после чего распаковывает полученный буфер с данными при помощи алгоритма Deflate. В результате вредоносная программа получает еще один PowerShell скрипт – обфусцированный экземпляр вредоносной программы Trojan-PSW.PowerShell.Mimikatz.

Как уже было сказано выше, утилита Mimikatz и ее аналоги используются злоумышленниками для кражи аутентификационных данных учетных записей Windows, сохраненных на скомпрометированной системе. Эти сведения могут быть использованы для получения доступа к другим системам внутри сети предприятия и развития атаки. Особенно опасной ситуацией является попадание в руки злоумышленников данных учетных записей, имеющих права доменного администратора.

Эксперт резюмируют, что применение описанных методик, а также точечный характер заражений говорят о таргетированной направленности атак. Вызывает беспокойство специалистов и тот факт, что среди жертв атаки присутствуют подрядчики промышленных предприятий. Если аутентификационные данные сотрудников организации-подрядчика попадут в руки злоумышленников, это может привести ко многим негативным последствиям, начиная с кражи конфиденциальных данных, заканчивая атаками на промышленные предприятия через средства удаленного администрирования, используемые подрядчиком.

Фото: Wired