В рамках июньского «вторника обновлений» компания Intel исправила более 20 различных уязвимостей в своих продуктах. В частности, мы уже рассказывали о том, что производитель выпустил обновленные микрокоды для процессоров, уязвимых перед новой MDS-проблемой CrossTalk.

Но одной только CrossTalk дело не ограничилось, и на этой неделе стало известно еще об одной проблеме, так же угрожающей процессорам Intel. Эта ничуть не менее серьезная уязвимость получила название SGAxe, и она представляет собой вариацию спекулятивной атаки CacheOut, обнаруженной в начале 2020 года.

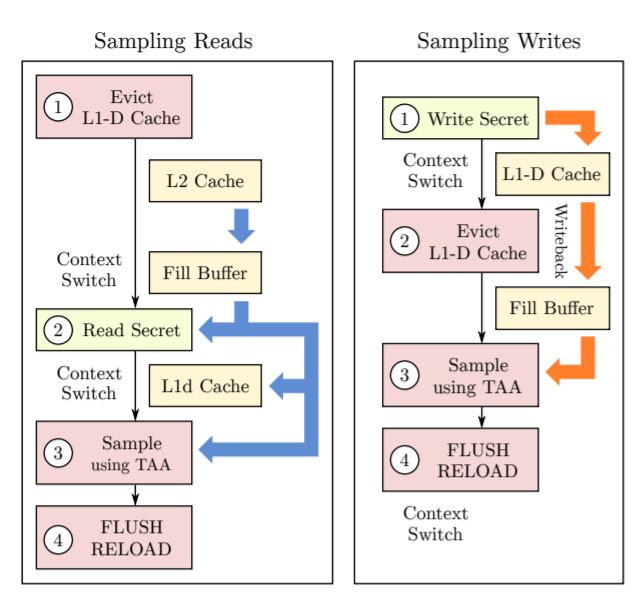

Напомню, что CacheOut относится к классу уязвимостей Microarchitectural Data Sampling (MDS), в который входят RIDL, Fallout и ZombieLoad, и рна может привести к утечке данных из процессоров Intel, виртуальных машин и анклавов SGX. Также стоит отметить, что CacheOut является своего рода наследницей другой процессорной проблемы, Foreshadow, которая впервые использовала кэш L1 для извлечения ключей SGX.

По словам исследовательской группы, обнаружившей проблему CacheOut, а теперь еще и SGAxe, меры, которые Intel предприняла для устранения side-channel атак на SGX (обновления микрокодов и новые архитектуры) оказалось недостаточно. Благодаря этому эксплуатация проблемы SGAxe позволяет осуществить атаку типа transient execution, а та приводит к восстановлению криптографических ключей SGX, которым доверяет сервер аттестации Intel.

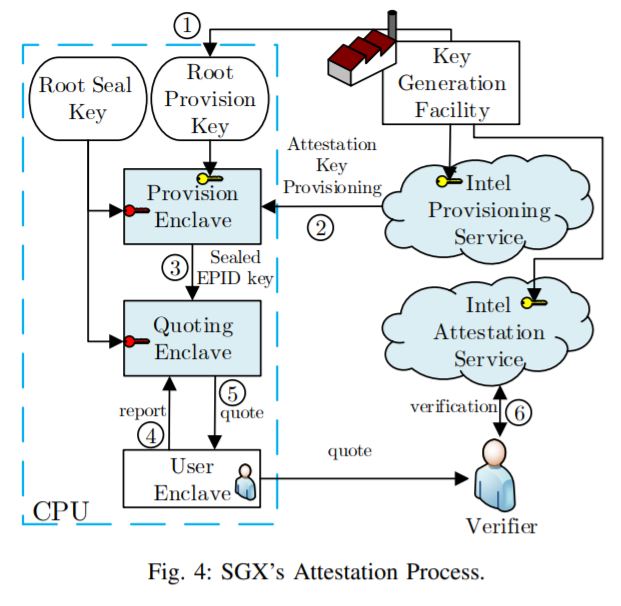

Механизм аттестации является важной частью SGX. По сути, с его помощью анклавы могут доказать третьим сторонам, что они правильно инициализированы и работают на подлинном процессоре Intel. В частности, это позволяет убедиться, что ПО, работающее внутри ЦП, не было подменено. Таким образом, извлечение ключей аттестации SGX позволяет злоумышленникам выдавать себя за легитимную машину SGX Intel с криптографической точки зрения.

Исследователи отмечают, что атака сработает даже в том случае, если анклав SGX находится в режиме ожидания, то есть она обходит все аппаратные средства защиты.

«Если ключи аттестации машины скомпрометированы, любые секреты, предоставляемые сервером, могут быть тут же прочитаны недоверенным клиентским хост-приложением, тогда как все выходные данные, предположительно созданные анклавами, работающими на стороне клиента, не могут считаться достоверными. Фактически делает все DRM-приложения на основе SGX бесполезными, так как любой секрет может быть легко восстановлен», — объясняют специалисты.

Полный список процессоров, для которых SGAxe представляет опасность, был опубликован специалистами Intel Product Security Incident Response Team (PSIRT) и его можно увидеть здесь.

Хотя в январе Intel уже выпускала исправления для проблемы CacheOut, теперь планируется, что Intel вновь обновит микрокоды для защиты от CacheOut и SGAxe и устранения основной причины этих уязвимостей. Также компания выполнит восстановление Trusted Compute Base (TCB), что приведет к аннулированию всех ранее подписанных и скомпилированных ключей аттестации.

«Этот процесс гарантирует, что ваша система находится в безопасном состоянии и может снова использовать удаленную аттестацию», — пишут исследователи.