Специалисты израильской компании JSOF обнаружили 19 уязвимостей в небольшой библиотеке, которая была создана еще 90-х годах и все это время активно использовалась во множестве различных продуктов.

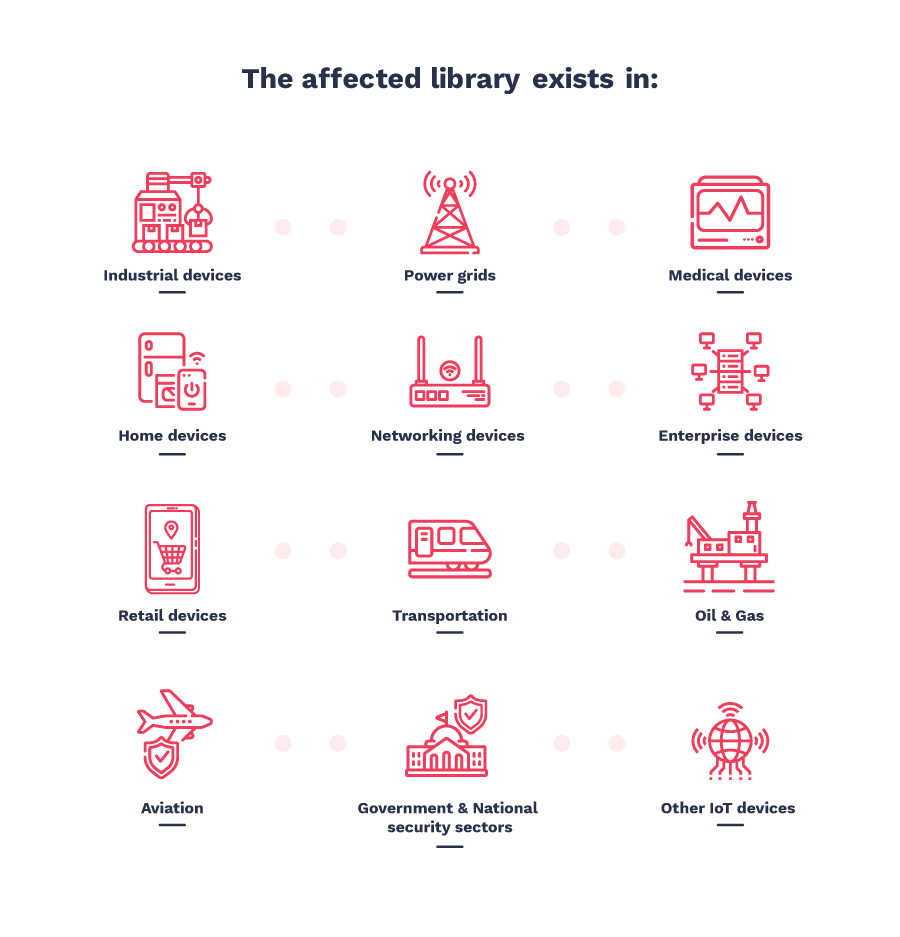

В итоге под угрозой оказались сотни миллионов устройств, включая принтеры, маршрутизаторы, различные решения для «умного» дома, электросетевое, медицинское и промышленное оборудование, транспортные системы, оборудование для мобильной и спутниковой связи, дата-центры и многое, многое другое.

Хуже того, уязвимости в большинстве продуктов вряд ли будут когда-либо исправлены из-за сложных или непрозрачных цепочек поставок ПО. Дело в том, что проблемная библиотека использовалась не только поставщиками оборудования, но также интегрировалась в другие программные пакеты, а значит, многие компании даже не знают, что используют этот конкретный код, так как библиотека часто вообще не упоминается в манифестах.

Найденные экспертами проблемы получили общее название Ripple20 и были обнаружены в небольшой библиотеке, разработанной компанией Treck. Выпущенная еще в 1997 году эта библиотека представляет собой облегченную имплементацию стека TCP/IP. Компании десятилетиями использовали это решение, чтобы их устройства или софт могли подключаться к интернету через TCP/IP.

Эксперты JSOF решили изучить стек Treck из-за его массового присутствия на рынке промышленных, медицинских и «умных» устройств. В итоге, как было сказано выше, были обнаружены 19 различных уязвимостей, над исправлением которых JSOF уже много месяцев работает вместе с представителями CERT.

Представители Trek, сначала решившие, что имеют дело с мошенниками и вымогательством, осознали свою ошибку и тоже подключились к делу. К настоящему моменту исправления доступны для всех уязвимостей Ripple20. Но, увы, аналитики JSOF пишут, что работа по выявлению всех уязвимых устройств еще далека от завершения.

К счастью, не все уязвимости Ripple20 являются критическими, хотя некоторые из них все же весьма опасны и позволяют злоумышленникам удаленно захватывать контроль над уязвимыми системами. Так, Министерство внутренней безопасности США присвоило рейтинг 10 и 9,8 по десятибалльной шкале CVSSv3 четырем из уязвимостей Ripple 20:

- CVE-2020-11896(CVSSv3 — 10): допускает удаленное выполнение произвольного кода;

- CVE-2020-11897(CVSSv3 — 10): допускает out-of-bounds запись;

- CVE-2020-11898(CVSSv3 — 9,8): может привести к раскрытию конфиденциальной информации;

- CVE-2020-11899(CVSSv3 — 9,8): может привести к раскрытию конфиденциальной информации.

Четыре эти проблемы могут позволить злоумышленникам легко захватить контроль над «умными» устройствами или промышленным и медицинским оборудованием. Атаки возможны как через интернет, так и из локальных сетей. Демонстрацию атаки можно увидеть в ролике ниже.

Исследователи полагают, что грядущее влияние проблем Ripple20 можно сравнить с другим «набором» уязвимостей, Urgent/11, информация о которых была обнародована летом 2019 года. Те проблемы до сих пор изучаются, и эксперты постоянно обнаруживают все новые проблемные устройства.

Это сравнение неслучайно, так как уязвимости Urgent/11 касаются работы стека TCP/IP (IPnet), который используется в операционной системе реального времени (RTOS) VxWorks, а также OSE от ENEA, INTEGRITY от Green Hills, Microsoft ThreadX, ITRON от TRON Forum, Mentor Nucleus RTOS и ZebOS.

Как и в случае с Urgent/11, некоторые продукты явно останутся без исправлений для Ripple20, так как многие из них уже устарели, а вендоры прекратили работу.

Собственные отчеты о багах Ripple20 также опубликовали US-CERT, CERT/CC и компания Treck. Рекомендации по смягчению проблем уже доступны на GitHub.