Издание ZDNet поведало занимательную историю, произошедшую весной текущего года Китае. Дело в том, что в апреле 2020 года в Китае случилась настоящая эпидемия, когда десятки тысяч пользователей и компаний были атакованы шифровальщиком WannaRen, вдохновленным той самой малварью WannaCry. Авторы WannaRen явно подражали WannaCry и тоже включили в свой код эксплоит EternalBlue, за счет которого шифровальщик быстро распространяться внутри корпоративных сетей.

Судя по всему, авторы WannaRen не были готовы к таким масштабам и хаосу и в итоге сами помогли ИБ-специалистам справиться с последствиями атак, предоставив экспертам ключ дешифрования.

Аналитики компании Qihoo 360 приписывают авторство вымогателя WannaRen небольшой хак-группе Hidden Shadow, активной уже много лет. Раньше эта группировка в основном занималась распространением малвари через пиратские сайты, и в ее арсенал входили программы для кражи паролей, клавиатурные шпионы, трояны удаленного доступа и майнеры.

Шифровальщик WannaRen был взят хакерами на вооружение в апреле 2020 года. Судя по всему, первоначальной точкой его распространения стал модифицированный установщик текстового редактора Notepad++, выложенный в Xixi Software Center. Дело в том, что доступ к официальному сайту Notepad++ блокируется в Китае из-за антикитайской позиции разработчиков, а Xixi Software Center — один из крупнейших сайтов для загрузки ПО в Китае. Из-за большой популярности данного ресурса, вскоре тысячи китайских и тайваньских пользователей оказались заражены WannaRen и стали просить помощи в расшифровке файлов.

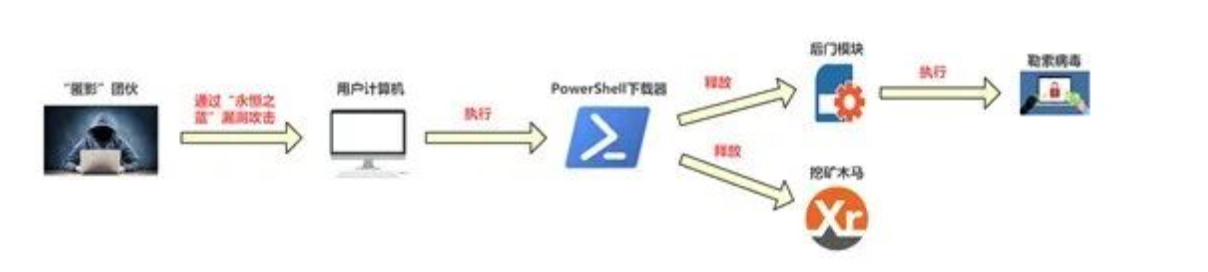

Но наибольший урон WannaRen нанес даже не рядовым домашним пользователям, а компаниям. После установки вредоносной версии Notepad++, установщик внедрял на машину троян-бэкдор, разворачивал эксплоит EternalBlue для бокового распространения по сети, а также задействовал PowerShell-скрипт для загрузки и установки вымогателя WannaRen или модуля для майнинга криптовалюты Monero.

Заблокировав компьютер пользователя и зашифровав файлы, к которым добавлялось расширение .wannaren, вымогатель показывал жертве записку с требованием выкупа, где был изображен северокорейский лидер Ким Чен Ына и требование заплатить за расшифровку 0,05 биткоина (примерно 550 долларов США).

Исследователи считают, что, судя хотя бы по размеру выкупа, группировка Hidden Shadow не планировала распространять WannaRen так широко и так быстро. Уже через неделю после начала массовых заражений, очевидно, опасаясь реакции китайских властей, авторы вымогателя связались со специалистами китайской ИБ-компании Huorong Security. В письмах, которые исследователи опубликовали в своем блоге, авторы WannaRen предоставили специалистам приватный ключ шифрования (то есть ключ, необходимый для дешифрования пострадавших файлов), а также попросили компанию как можно скорее разработать бесплатную утилиту для дешифровки данных и распространить ее среди пострадавших.

В тот же день эксперты Huorong Security действительно выпустили бесплатную утилиту для расшифровки файлов, а спустя еще несколько часов аналогичный инструмент для пострадавших опубликовали и инженеры другой китайской компании, QiAnXin Technology, которые тоже внимательно следили за развитием ситуации.

Однако WannaRen успел заразить не только китайские, но и иностранные компании. К тому же далеко не все пострадавшие знают о существовании бесплатных инструментах для дешифрования, и не все готовы доверять инструментам, созданными китайским ИБ-компаниями. Поэтому на этой неделе специалисты компании Bitdefender выпустили собственную утилиту для помощи пострадавшим от WannaRen.

В настоящее время заражения WannaRen, похоже, почти прекратились, а пострадавшие теперь могут бесплатно восстановить свои данные, воспользовавшись одним из вышеупомянутых решений.