Специалисты Group-IB подготовили отчет об угрозах из вредоносных рассылок в первом полугодии 2020 года. Оказалось, что со сцены практически ушли лидеры прошлого полугодия — шифровальщики, теперь они встречаются в рассылках лишь 1% случаев. Зато каждое третье вредоносное письмо содержало программу-шпиона (43% проанализированных случаев), цель которой была кража логинов, паролей, платежных данных или иной чувствительной информации с целью продажи в даркнете или шантажа.

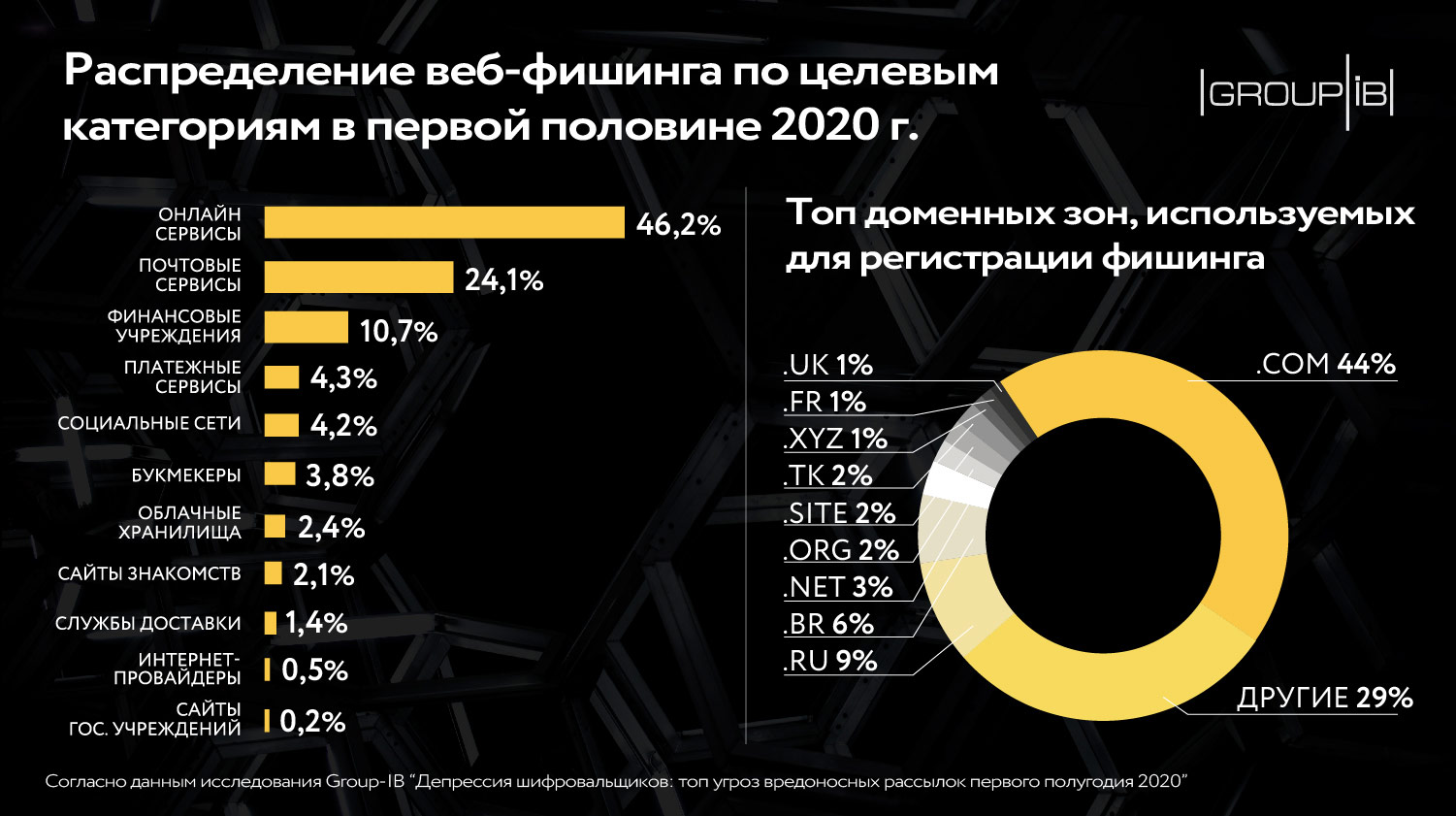

Также исследователи отмечают, что во время пандемии коронавируса вполне ожидаемо выросло количество случаев фишинга под различные онлайн-сервисы: на него пришлось 46% от общего числа фейковых веб-страниц.

В топ угроз также вошли загрузчики (17% рассылок), предназначенные для установки другой малвари, и бэкдоры (16% случаев), посредством которых киберпреступники получают удаленный доступ к компьютерам жертв, замыкающие тройку лидеров. Следом за ними идут банковские трояны (15% изученных кейсов), чья доля в общем числе вредоносных вложений впервые за долгое время показала рост.

Эта статистика лишь подтверждает тренд, о котором уже писали эксперты Group-IB: операторы малвари сместили фокус атак с индивидуальных пользователей на крупные корпоративные сети. Так, вместо того, чтобы шифровать компьютер отдельной жертвы после компрометации, атакующие используют зараженную машину для дальнейшего продвижения по сети, повышения привилегий в системе и распространения шифровальщика по максимально возможному числу хостов.

В Топ-10 инструментов, использовавшихся злоумышленниками в атаках, зафиксированных CERT-GIB за обозначенный период, вошли: троян RTM (30%); шпионское ПО LOKI PWS (24%), AgentTesla (10%), Hawkeye (5%), и Azorult (1%); и бэкдоры Formbook (12%), Nanocore (7%), Adwind (3%), Emotet (1%), и Netwire (1%).

Среди новых инструментов, выявленных в первом полугодии, эксперты выделают: Quasar — ПО для удаленного управления на базе открытого исходного кода; Gomorrah — программа-шпион, извлекающая данные учетных записей пользователей из различных программ; 404 Keylogger — ПО для сбора пользовательских данных, получившее широкое распространение в первом квартале.

Интересно, что почти 70% вредоносных файлов попадали на компьютеры жертв с помощью архивов, порядка 18% были замаскированы под офисные документы (с расширениями .doc, .xls и .pdf), а еще 14% — под исполняемые файлы и скрипты.

В первой половине 2020 года, аналитики CERT-GIB заблокировал 9 304 фишинговых ресурса, что на 9% выше, чем полугодием ранее. Главным трендом этого периода названо более чем двукратное увеличение числа ресурсов, использующих безопасное SSL/TLS соединение — их количество за полгода возросло с 33% до 69%. Это объясняется желанием злоумышленников удержать пул жертв, — большинство популярных браузеров отмечают сайты без SSL/TLS соединения как небезопасные по умолчанию, что негативно сказывается на эффективности фишинговых кампаний. По прогнозам экспертов, доля фишинга с небезопасным соединением продолжит сокращаться, а сайты, не поддерживающие протоколы SSL/TLS, скоро станут исключением.

Как и во второй половине 2019 года, в текущем периоде лидером по количеству фишинговых страниц стали онлайн-сервисы. Как было сказано выше, на фоне пандемии и перехода бизнеса в онлайн, их доля возросла до рекордных 46%. Привлекательность онлайн-сервисов обусловлена тем, что, похищая данные учетной записи пользователя, злоумышленники также могут получить доступ к данным банковской карты, привязанной к аккаунту. Чаще всего злоумышленники создают поддельные страницы, требующие обновления данных банковской карты для продолжения пользования сервисом, но в некоторых случаях, похищая данные учетной записи, они получают доступ и к данным самой карты.

Следом за онлайн-сервисами идут почтовые агенты (24%), чья доля после спада в 2019 возобновила рост в 2020 году, и финансовые организации (11%). В топ целевых категорий по веб-фишингу также вошли платежные сервисы, облачные хранилища, социальные сети, и сайты знакомств.

Лидерство в топе доменных зон по регистрации фишинга уверенно держит зона .com, согласно на нее приходится почти половина проанализированных за отчетный период фишинговых ресурсов — 44%. За ней следуют доменные зоны .ru (9%), .br (6%), .net (3%) и .org (2%).

«Год начался с изменений в топе актуальных угроз, распространяющихся с помощью вредоносных рассылок. Операторы шифровальщиков сфокусировались на целевых атаках, выбирая себе крупные жертвы, и требуя от них значительно большие суммы. Точечная проработка таких атак снизила их объем в антирейтинге угроз, а на их место пришли программы-шпионы и бэкдоры, с помощью которых злоумышленники сначала похищают чувствительную информацию, а затем шантажируют жертву, требуя выкуп, и, в случае отказа, продают ее на хакерских форумах или выставляют в паблик. Вероятнее всего, стремление операторов шифровальщиков сорвать большой куш постепенно приведет к росту таргетированных атак, при этом почта по-прежнему будет главным источником их распространения, что повышает требования к обеспечению ее кибербезопасности», — комментирует Ярослав Каргалев, заместитель руководителя CERT Group-IB