Ситуация с блокировками Tor и интернета в Беларуси далеко не уникальная: до этого с аналогичными проблемами сталкивались жители Венесуэлы. Несмотря на то что при подключении к мостам obfs3 и obfs4 используется обфусцированный трафик, местным властям каким-то образом удавалось успешно отфильтровать его и блокировать подобные соединения. Установить связь получалось только с использованием подключаемого транспорта meek либо при помощи традиционного VPN. Так каким же образом работают в Tor средства для борьбы с цензурой и насколько они эффективны?

Поговорим об анонимности

Если верить словам сооснователя Tor Project Роджера Динглдайна (Roger Dingledine), прозвучавшим на конференции DEF CON в 2019 году, к сети Tor ежедневно подключается от 2 до 8 миллионов пользователей. Это внушительная аудитория, равная по численности населению небольшой страны. Все эти люди не просто желают посещать какие-то сайты в даркнете или заблокированные правительством ресурсы, они хотят оставаться при этом анонимными.

К сожалению, далеко не каждый осознает, что шифрование не равно анонимности. Трафик шифруется при соединении с большинством использующих HTTPS сайтов, но практически любая третья сторона может легко отследить, к каким именно ресурсам ты отправляешь запросы и когда именно ты это делаешь. Использование VPN способно слегка осложнить жизнь «большому брату», но дотошный исследователь в состоянии построить граф твоих интересов и социальных связей на основе открытых данных. Кроме того, ты никогда не можешь быть полностью уверен в том, что твой VPN-провайдер не сливает данные налево.

Поэтому под «анонимностью» обычно понимают, что пользователю удается скрыть от третьих лиц:

- свою геопозицию и даже страну, с территории которой он выходит в сеть;

- сайты, к которым он обращается;

- временные периоды, в течение которых устанавливаются соединения;

- сведения об аппаратном и программном обеспечении, которое он использует.

В своем выступлении Роджер Динглдайн признался: «Друзьям или родителям я говорю, что работаю в сфере анонимности. Но когда я разговариваю с представителями корпораций, я утверждаю, что тружусь в области безопасности коммуникаций или сетевой безопасности, ибо они уверены, что анонимность в современном мире мертва». Архитектура Tor, в которой, во-первых, запросы передаются через несколько выбранных случайным образом узлов, благодаря чему становится невозможно отследить маршрут пакетов, а во-вторых, сам браузер блокирует исполнение трекинговых скриптов и куки, обеспечивает определенную степень анонимности. Но при этом его можно заблокировать — как показывает практика, без особого труда.

Как блокируют Tor?

По утверждениям Роджера Динглдайна, существует четыре базовых способа заблокировать Tor. Первый выглядит очевидным: всего имеется девять публичных каталогов входных узлов Tor-сети, и, если закрыть доступ к этим каталогам, юзеры не смогут установить соединение. Второй метод — выгрузить список из порядка 7000 relay nodes Tor-сети, отвечающих за перенаправление трафика, и заблокировать их все по IP-адресам.

Третий, не очень надежный, но действенный способ — отслеживать характерные отпечатки пакетов, то есть применить fingerprinting. По этим косвенным признакам, характерным для передаваемых в Tor-сети данных, можно настроить фильтрацию трафика. Примерно так действовало правительство Ирана во время протестов в 2009 году. Для глубокой инспекции трафика иранские власти использовали DPI. Пакеты Tor по ряду признаков были похожи на пакеты SSL, и иранцы с помощью специально закупленного для этих целей оборудования просто снизили пропускную способность для шифрованного SSL-трафика в своих сетях, временно сделав невозможным использование Tor на территории страны.

Наконец, четвертый способ — перекрыть доступ к ресурсам, с которых конечные пользователи могут скачать необходимый для подключения софт. Сочетание этих четырех методик может дать отличный — с точки зрения спецслужб и правительств — результат. Но чем ответили на это разработчики Tor?

Наводим мосты

Первым рубежом борьбы с сетевой цензурой стал так называемый подключаемый транспорт, первой разновидностью которого были мосты obfs3 и obfs4. Идея заключается в следующем: поскольку «плохие парни» могут получить полный список открытых relay nodes и заблокировать доступ к самим этим узлам или их публичным каталогам, в Tor-сети были созданы тысячи мостов, список адресов которых отсутствует в публичном доступе.

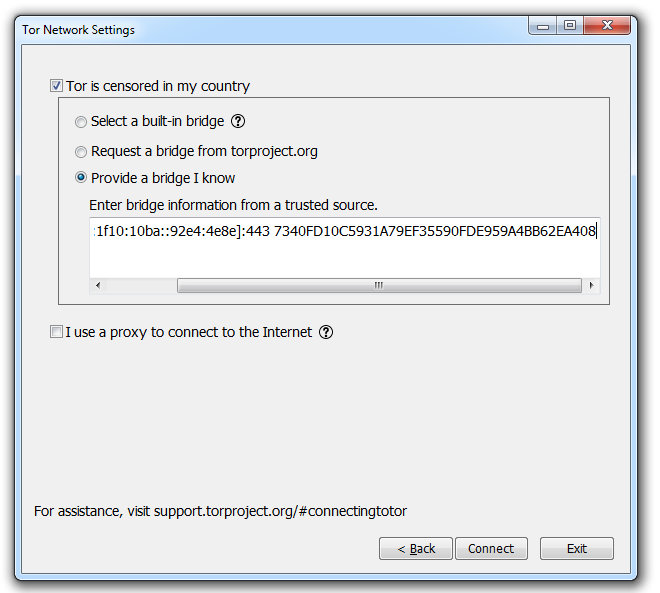

Чтобы подключиться к Tor через мост, нужно перейти на сайт https://bridges.Torproject.org, выбрать тип транспорта и указать, поддерживает ли твоя сеть IPv6, ввести капчу, получить адрес моста, а затем указать его в настройках Tor Browser. Можно пойти более простым путем — в тех же настройках подключения запросить адрес моста с сайта Torproject (снова придется ввести капчу). Если сайт Torproject.org заблокирован, можно отправить письмо с пустой темой на адрес bridges@Torproject.org, написав в теле сообщения строку get transport obfs4. Важный момент: письмо нужно отправлять исключительно с Gmail или Riseup, иначе оно будет проигнорировано. В ответ специально обученный бот пришлет тебе адреса мостов, которые ты сможешь прописать в настройках Tor Browser.

По большому счету мосты Tor используют интерфейс SOCKS Proxy и по своей архитектуре похожи на китайский проект Shadowsocks, направленный на борьбу с цензурой. Мосты Tor работают как обфускаторы, которые маскируют трафик в Tor-сети, делая его похожим на обычный HTTP или поток случайных байтов, что затрудняет фильтрацию. Транспорт obfs3 оказался неустойчив к активному зондированию (Active Probing) — методу поиска адресов мостов в сети с целью их блокировки, поэтому ему на смену пришел более совершенный obfs4.

Правительства научились блокировать подобные соединения. Для большей эффективности активное зондирование может применяться совместно с глубоким анализом трафика. Например, с использованием DPI правительство мониторит все соединения, похожие на Tor. Обнаружив «подозрительный» узел, правительственный хост сам пытается установить с ним связь через протокол Tor. Если узел поддерживает этот протокол и отвечает, что является мостом, его тут же блокируют, а его IP-адрес заносят в черный список. В Китае такая фильтрация делается на магистральном уровне, из-за чего блокировки работают достаточно эффективно.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»