Содержание статьи

RIAA против YouTube-DL

В этом месяце GitHub оказался в центре крупного скандала. Правообладатели из Американской ассоциации звукозаписывающих компаний (RIAA), которая представляет интересы примерно 85% всей звукозаписывающей индустрии в США, добились удаления с GitHub проекта YouTube-DL и 17 его копий. Данная Python-библиотека применялась во многих инструментах и сервисах для копирования контента с YouTube, имела более 72 тысяч звезд на GitHub и представляла собой один из наиболее популярных репозиториев на сайте.

Библиотека была удалена из‑за нарушения DMCA (Digital Millennium Copyright Act — Закон об авторском праве в цифровую эпоху), поскольку могла применяться для «обхода технических мер защиты, используемых авторизованными стриминговыми сервисами, такими как YouTube». Это якобы позволяло пользователям «воспроизводить и распространять музыкальные видео и звукозаписи без разрешения [правообладателей]». В частности, в письме перечислены следующие работы, из‑за которых возникли проблемы:

- Icona Pop — I Love It (feat. Charli XCX) [Official Video], owned by Warner Music Group;

- Justin Timberlake — Tunnel Vision (Explicit), owned by Sony Music Group;

- Taylor Swift — Shake it Off, owned/exclusively licensed by Universal Music Group.

В сущности, представители RIAA даже не заявляют о нарушении DMCA и о том, что YouTube-DL нарушает права членов Ассоциации, а утверждают, что библиотека сама по себе незаконна.

Это породило шквал критики в адрес RIAA, GitHub и компании Microsoft, которой с 2018 года принадлежит сервис. Простые пользователи, эксперты и правозащитники писали, что YouTube-DL был популярен не только среди пиратов: к примеру, им активно пользовались интернет‑архивисты, а также библиотеку нередко применяли для загрузки бесплатных документальных фильмов, видео, представляющих собой достояние общественности.

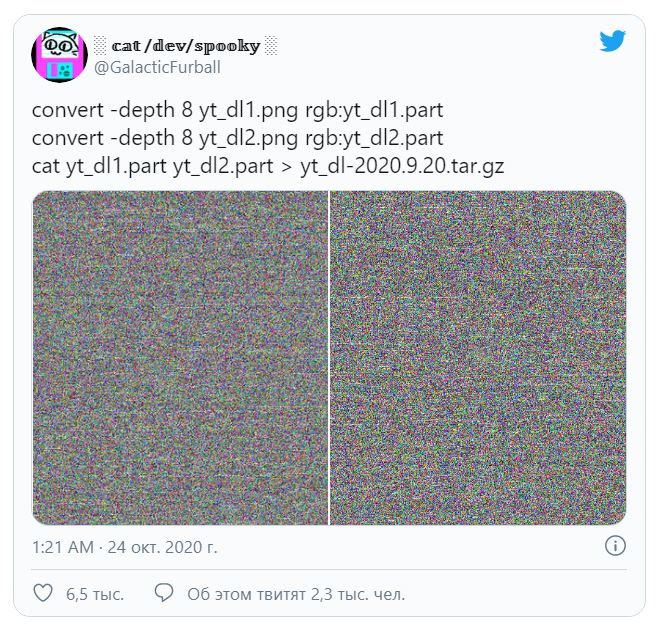

Многие пользователи начали специально распространять исходные коды YouTube-DL, создавая все новые и новые репозитории (вскоре счет уже шел на сотни), и размещать исходники даже в самом репозитории с уведомлениями DMCA на GitHub, а также в социальных сетях, в том числе закодировав исходники в изображения.

Более того, требования RIAA распространялись не только на GitHub. Также представители Ассоциации пытались добиться закрытия официального сайта YouTube-DL (yt-dl.org), о чем уведомили хостера ресурса — немецкую компанию Uberspace. Руководство хостера ответило RIAA через своих юристов, что компания ничего не нарушала, а на сайте проекта на тот момент вообще не было никакого ПО или исходных кодов, так как все ссылки для загрузки вели на GitHub.

Пока скандал набирал обороты, выяснилось и совсем неожиданное: Нэт Фридман (Nat Friedman), возглавивший GitHub после приобретения сервиса Microsoft в 2018 году, тоже недоволен таким положением. Издание TorrentFreak сообщило, что CEO GitHub присоединился к IRC-каналу разработчиков YouTube-DL и подтвердил свою личность, опубликовав пост у себя в официальном Twitter.

Фридман выразил сожаление из‑за сложившейся ситуации и сообщил, что хочет установить контакт с разработчиками, чтобы помочь им как можно быстрее разблокировать и восстановить репозиторий.

«GitHub существует, чтобы помогать разработчикам, и мы никогда не желали мешать их работе. Мы хотим помочь разработчикам YouTube-DL отклонить жалобу DMCA, чтобы они могли восстановить свой репозиторий, — объяснил Фридман представителям TorrentFreak, подтвердив, что действительно заходил в IRC. — Эта [ситуация] меня рассердила. Возможно, из‑за важности таких инструментов, как YouTube-DL, для архивистов или из‑за нашей собственной архивной программы и финансирования Internet Archive. Мы размышляем над тем, как в будущем можем проактивно помогать разработчикам с претензиями DMCA и брать на себя более активную роль в реформировании/аннулировании раздела 1201 [Закона об авторском праве в цифровую эпоху]».

При этом глава GitHub объясняет, что репозиторий YouTube-DL вряд ли может быть восстановлен в исходном виде. Только если из кода и сопроводительной документации уберут те части, что позволяют обойти защиту плавающим шифром (rolling cipher), которая используется на YouTube и которую YouTube-DL успешно обманывал, а также примеры того, как загружать материалы, защищенные авторским правом.

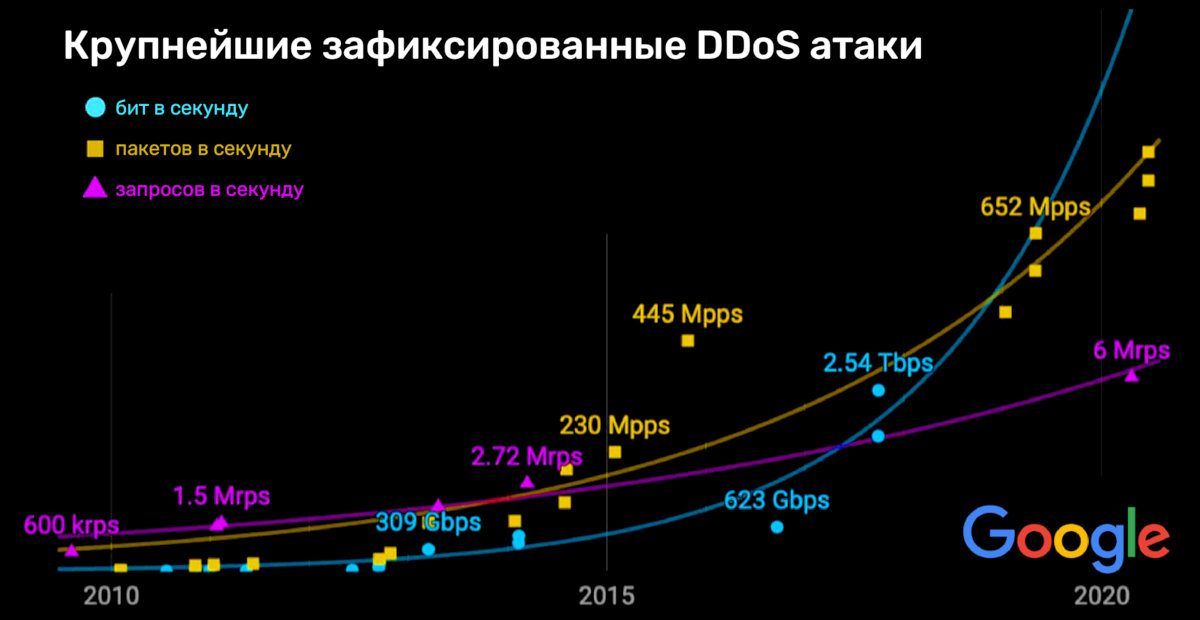

Новый DDoS-рекорд: 2,54 Тбит/с

- Команда Google Cloud рассказала о ранее неизвестной DDoS-атаке, которая была нацелена на сервис Google еще в сентябре 2017 года, а ее пиковая мощность достигала 2,54 Тбит/с, что делает ее мощнейшей зафиксированной атакой в истории.

По информации Google Threat Analysis Group, ответственность за эту атаку лежала на «правительственных хакерах»: атака исходила из Китая, из сетей четырех конкретных провайдеров: ASN 4134, 4837, 58453 и 9394.

2,54 Тбит/с стали кульминацией долгой шестимесячной кампании против Google. За это время злоумышленники использовали разные методы атак и пытались подорвать работу серверной инфраструктуры.

Несколько сетей для спуфинга слали 167 000 000 пакетов в секунду на 180 000 открытых серверов CLDAP, DNS и SMTP, которые затем отправляли огромные ответы Google. На какие именно сервисы нацеливались хакеры, не сообщается.

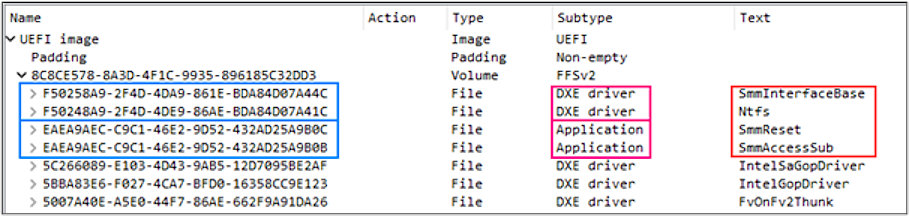

Второй буткит для UEFI

Аналитики «Лаборатории Касперского» поведали об обнаружении шпионской кампании, которая использовала сложную модульную структуру MosaicRegressor, куда, в числе прочего, выходил буткит для Unified Extensible Firmware Interface (UEFI), всего второй известный экспертам за всю историю наблюдений.

Атаки на UEFI — это настоящий святой Грааль для хакеров. Ведь UEFI загружается до операционной системы и контролирует все процессы на «раннем старте». Отсюда и главная опасность, связанная с компрометацией этой среды: если внести изменения в код UEFI, можно получить полный контроль над компьютером. Например, изменить память, содержание диска или, как в случае с буткитом MosaicRegressor, заставить операционную систему запустить вредоносный файл. Поскольку речь идет о низкоуровневой малвари, избавиться от нее с помощью замены жесткого диска или переустановки ОС не выйдет.

Однако такие атаки крайне редки. Дело в том, что вмешательство на столь низком уровне реализовать сложно, злоумышленникам, по сути, нужен физический доступ к устройству, либо придется компрометировать цели при помощи сложных атак на цепочки поставок и модифицировать UEFI или инструменты, работающие с UEFI.

Первый буткит для UEFI был обнаружен специалистами компании ESET в 2018 году. Тогда исследователи пришли к выводу, что он был делом рук русскоязычной правительственной хак‑группы Fancy Bear. Теперь же аналитики «Лаборатории Касперского» приписывают авторство MosaicRegressor хакерам, говорящим по‑китайски.

Сообщается, что активность MosaicRegressor была выявлена с помощью технологии Firmware Scanner, которая входит в состав продуктов «Лаборатории Касперского» с начала 2019 года и была разработана специально для детектирования угроз, скрывающихся в микросхемах ROM BIOS, включая образы прошивок UEFI.

Исследовав инфраструктуру MosaicRegressor, специалисты установили, что в основу компонентов буткита положен код Vector-EDK. Это специальный конструктор, созданный Hacking Team, который в том числе содержит инструкцию по созданию модуля для перепрошивки UEFI. Напомню, в 2015 году этот и другие инструменты Hacking Team утекли в свободный доступ, что позволило злоумышленникам создавать собственное ПО с минимальными усилиями: они просто дополнили исходный код вредоносным компонентом.

Пока экспертам еще предстоит изучить все компоненты MosaicRegressor, но тот, который они уже рассмотрели, собирает все документы из папки Recent Documents и помещает в архив, защищенный паролем. Скорее всего, таким образом злоумышленники готовят файлы к хищению.

Буткит UEFI был обнаружен только на двух системах, тогда как прочие компоненты MosaicRegressor найдены на множестве компьютеров. Судя по всему, хакеры весьма тщательно выбирали цели для атак: все они были дипломатами и НПО в Африке, Азии и странах Европы.

«Этот файл представляет собой загрузчик, он связывается с сервером управления, собирает все недавние документы на компьютере, архивирует их и передает обратно на сервер. По сути, это просто шпионаж, — комментирует Игорь Кузнецов, ведущий эксперт по кибербезопасности в «Лаборатории Касперского». — Мы также нашли другие компоненты MosaicRegressor, которые предположительно сбрасываются с самого сервера управления, выполняют вредоносный код, а затем удаляются. Сейчас есть информация о двух жертвах буткита UEFI, а также нескольких жертвах кампании, столкнувшихся с целевым фишингом. Все они являются дипломатами либо членами НКО, а их деятельность связана с Северной Кореей».

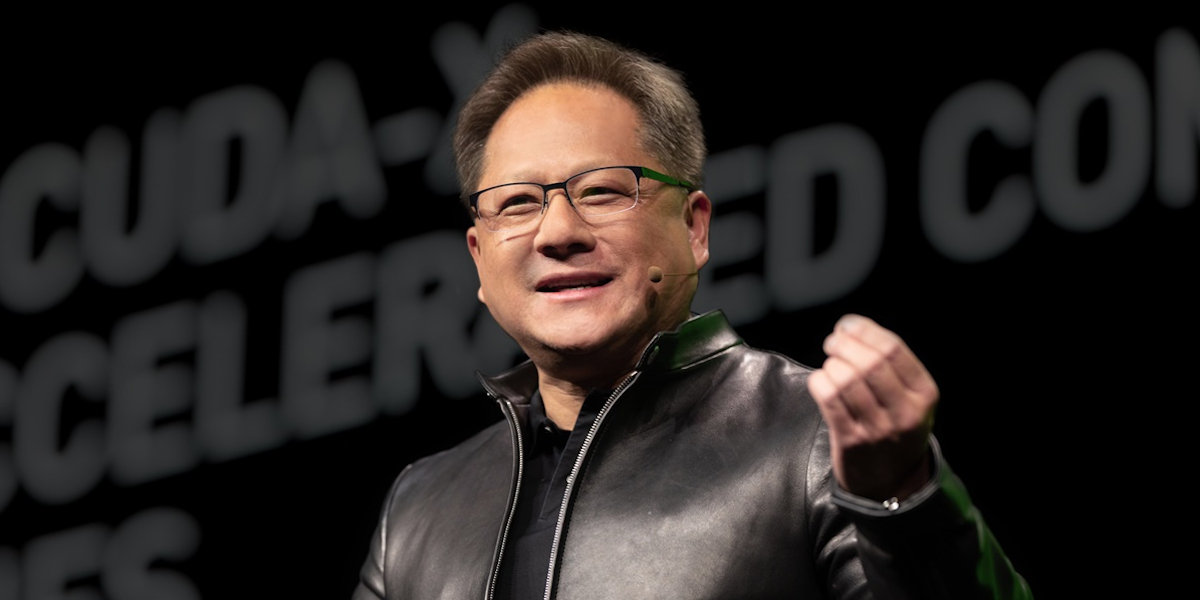

Дефицит видеокарт Nvidia

Хотя официально новое поколение видеокарт Nvidia уже поступило в продажу, на деле купить карты 3000-й серии крайне трудно, если не сказать невозможно. Особенно это касается GeForce RTX 3080 и 3090, да и с покупкой RTX 3070 могут возникнуть проблемы. Как теперь признал глава Nvidia Дженсен Хуан, выступая на конференции GPU Technology Conference, этот дефицит продлится как минимум до начала 2021 года.

«У 3080 и 3090 есть проблема спроса, а не предложения. Проблема спроса заключается в том, что он намного больше, чем мы ожидали, хотя мы ожидали действительно высокий спрос. Розничные продавцы скажут вам, что они не видели подобного [ажиотажа на рынке], связанном с компьютерами, более десяти лет. Это уходит корнями к старым временам Windows 95 и Pentium, когда люди, будто обезумев, скупали такие товары. То есть с подобным мы не сталкивались уже очень давно и оказались просто не готовы к этому.

Я очень ценю это и не думаю, что это реальная проблема, которую нужно решать. Это феномен, который нужно просто наблюдать»

— заявил Дженсен Хуан

Джон Макафи арестован

Министерство юстиции США сообщило, что в Испании был арестован 74-летний Джон Макафи. Бывшего главу McAfee обвиняют в уклонении от уплаты налогов, умышленном уклонении от подачи налоговых деклараций и нарушении закона о ценных бумагах. В настоящее время Макафи ожидает экстрадиции в США.

В общей сложности Макафи предстанет перед судом в связи с десятью обвинениями. Американская Комиссия по ценным бумагам и биржам (SEC) намеревается судиться с ним отдельно, утверждая, что он заработал не меньше 23 миллионов долларов на рекламных акциях, связанных с криптовалютами, а также криптовалютных сделках, нарушая самые разные законы и правила.

Согласно обвинительному заключению Минюста, Макафи не уплатил налоги на средства, которые заработал в период с 2014 по 2018 год. Также правительство заявляет, что Макафи давно уклоняется от встреч с налоговыми инспекторами и пытался скрыть свои активы, включая недвижимость и яхту (как правило, передавая права собственности другим людям).

По данным прокуратуры, Макафи заработал десятки миллионов долларов на своих многочисленных подписчиках в Twitter, рекламируя криптовалюты, и тоже не уплатил с этого никаких налогов. Отмечается, что в последние годы Макафи регулярно получал гонорары за выступления и консультации, а также заработал на продаже прав на экранизацию истории своей жизни.

«Джон Макафи заработал миллионы на продвижении криптовалют, консультационной работе, выступлениях и продаже прав на свою историю для документального фильма. С 2014 по 2018 год Макафи не подавал налоговые декларации, несмотря на получение значительного дохода из этих источников», — гласит заявление правоохранителей.

В итоге, если Макафи признают виновным, ему может грозить до пяти лет тюремного заключения за уклонение от уплаты налогов, а также до одного года заключения по каждому из пяти обвинений в умышленном уклонении от подачи налоговых деклараций.

В свою очередь, представители Комиссии по ценным бумагам и биржам пишут, что Макафи зарабатывал, рассказывая своим подписчикам о криптовалютах. При этом бывший глава McAfee не сообщал людям о том, что ему заплатили за рекламу определенных альткойнов, а в некоторых случаях он и вовсе имел долю в компаниях, в которые призывал вкладывать средства. К примеру, в одном случае Макафи рекламировал неназванное ICO и одновременно с этим пытался продать свою долю, вложенную в эту компанию.

В общей сложности реклама семи ICO в Twitter принесла Джону Макафи около 23 миллионов долларов, и специалисты подчеркивают, что во всех случаях «рекомендации Макафи были ложными и вводящими в заблуждение».

Судебный иск со стороны SEC не грозит тюремным заключением, однако, если Макафи признают виновным, ему придется иметь дело с многомиллионными штрафами и пенями.

Также в судебных документах фигурирует и Джимми Уотсон (Jimmy Watson), в последние годы отвечавший за личную безопасность Макафи. По данным властей, часто он помогал вести переговоры от лица Макафи и при этом присвоил более 300 тысяч долларов.

Отчет о прозрачности

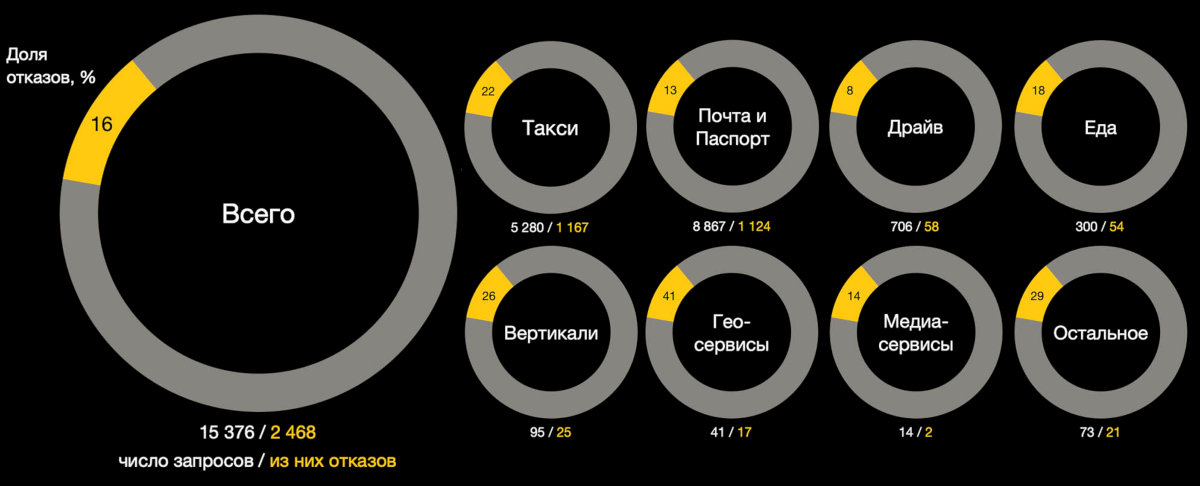

Впервые в истории компания «Яндекс» опубликовала отчет о прозрачности, то есть раскрыла статистику о том, как часто получает запросы от органов государственной власти, касающиеся пользовательских данных.

Только 16% (2468) запросов из 15 376, поступивших c января по июль 2020 года, были отклонены. То есть компания удовлетворила 12 908 запросов властей.

Чаще всего за этот период госорганы интересовались данными Яндекс.Почты и Яндекс.Паспорта пользователей (8867 запросов), а также поездками в Яндекс.Такси (5280 запросов).

Чаще всего компания отклоняла запросы на раскрытие данных геосервисов: отклонены 17 запросов из 41.

Меньше всего госорганы интересовались информацией медиасервисов Яндекса: лишь 14 запросов, удовлетворили из которых только 2.

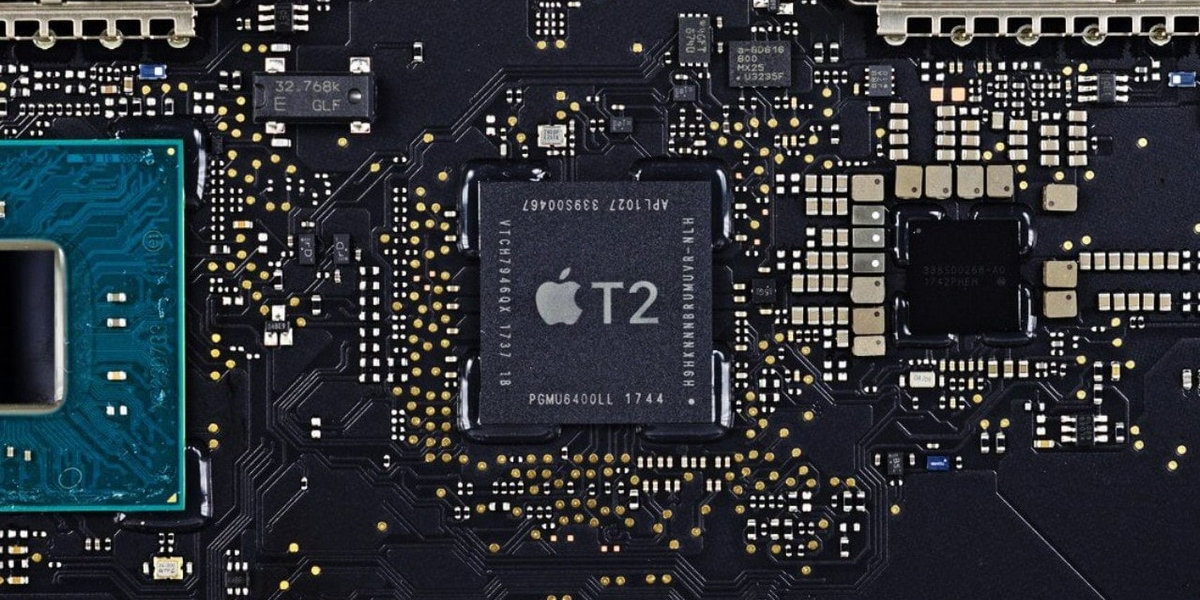

Взлом Apple T2

Объединив два эксплоита, изначально разработанных для взлома iPhone (checkm8 и Blackbird), исследователи сумели взломать устройства на базе macOS, оснащенные чипами безопасности Apple T2.

Хотя эксплуатация этих уязвимостей сложна, в последние недели техника объединения двух эксплоитов неоднократно упоминалась в Twitter и на Reddit и в итоге привлекла внимание ИБ‑экспертов, которые уже проверили ее и подтвердили, что она работает. Так, данный метод позволяет пользователям/хакерам получать полный контроль над устройствами, изменять поведение ОС, организовывать извлечение конфиденциальных или зашифрованных данных и даже устанавливать малварь.

Напомню, что чипы Apple T2 были официально представлены в 2017 году, а начиная с 2018 года ими комплектуются практически все устройства Apple (iMac, Mac Pro, Mac mini и MacBook). По сути T2 представляет собой сопроцессор, который по умолчанию занимается обработкой звука и различных низкоуровневых задач, тем самым снимая нагрузку с основного процессора. Но также Apple T2 играют роль чипов безопасности, Secure Enclave Processor, которые отвечают за обработку конфиденциальных данных, включая криптографические операции, пароли KeyChain, аутентификацию TouchID, поддерживают работу зашифрованного хранилища и безопасной загрузки устройства.

Исследователи придумали метод взлома T2 и нашли способ запускать произвольный код на чипе безопасности во время загрузки, изменяя его нормальное поведение. Как уже было сказано, атака потребует объединения двух других эксплоитов, которые изначально были разработаны для джейлбрейка устройств на базе iOS, а именно checkm8 и Blackbird. Такой подход работает благодаря общим аппаратным и программным функциям, которые присутствуют у Apple T2 и iPhone.

Согласно данным бельгийской ИБ‑компании IronPeak, взлом T2 потребует подключения к Mac или MacBook через USB-C и последующего запуска джейлбрейк‑инструмента от команды Checkra1n версии 0.11.0 во время загрузки девайса. В итоге злоумышленник получит root-доступ к чипу T2 и сможет взять под контроль буквально все, что работает на целевом устройстве, а также получит возможность восстановить зашифрованные данные. Исследователи объясняют, почему этот метод срабатывает:

«Apple оставила открытым отладочный интерфейс в T2, что позволяет любому войти в режим обновления прошивки устройства (DFU) без аутентификации. Используя этот подход, можно создать кабель USB-C, который будет автоматически эксплойтить устройства на базе macOS во время загрузки».

Опасность, связанная с новой техникой взлома, очевидна. По сути, теперь любой Mac или MacBook, оставленный без присмотра, может быть взломан человеком, который просто подключит к нему кабель USB-C, перезагрузит устройство и запустит Checkra1n 0.11.0. Также этот метод открывает новые возможности для правоохранительных органов, которые смогут получать доступ к Mac и MacBook подозреваемых и извлекать зашифрованную информацию.

К сожалению, это аппаратная проблема и ее не удастся легко исправить. Единственный способ устранить последствия такой атаки — это переустановить BridgeOS, операционную систему, работающую на чипах T2, говорят эксперты IronPeak.

Представители Apple никак не прокомментировали выводы экспертов.

Хакерская благотворительность

- Хакеры, стоящие за разработкой вымогателя Darkside, пожертвовали 10 000 долларов, полученных в качестве выкупов, в пользу Children International (некоммерческая организация, которая помогает детям, живущим в условиях крайней нищеты) и The Water Project (некоммерческая организация, цель которой — обеспечить доступ к чистой воде в странах Африки к югу от Сахары). Каждая организация получила от хакеров по 0,88 биткойна.

«Мы нацеливаемся только на крупные и прибыльные корпорации. Мы считаем справедливым, что часть денег, которые они заплатили, пойдет на благотворительность. Неважно, насколько, по‑вашему, плоха наша работа, мы все равно рады тому, что помогли изменить чью‑то жизнь», — пишут хакеры на своем сайте.

- Злоумышленники умалчивают о том, что ни одна из некоммерческих организаций, которым они перевели деньги, не сможет сохранить эти «пожертвования», так как получение и использование средств, полученных незаконным путем, тоже незаконно. Поэтому пожертвования, скорее всего, будут конфискованы или возвращены отправителям.

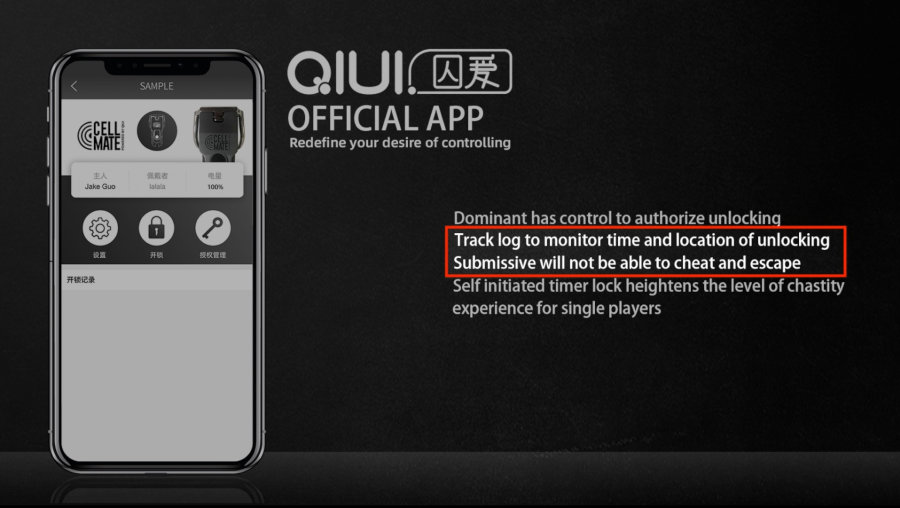

Баги в поясах верности

Аналитики Pen Test Partners изучили крайне необычный девайс: мужской пояс верности Cellmate производства китайской компании Qiui. Такие гаджеты позволяют владельцам доверить доступ к своим гениталиям партнеру, который может блокировать и разблокировать устройство удаленно, с помощью Bluetooth и специального приложения.

Однако, как выяснили эксперты, из‑за многочисленных проблем с безопасностью такие устройства могут удаленно блокировать и открывать и хакеры, а ручного управления для «аварийного» открывания или физического ключа для Cellmate попросту не предусмотрено. То есть заблокированные пользователи могут оказаться в крайне неприятном положении.

Исследователи проверили и сообщают, что открыть заблокированное устройство можно разве что при помощи болтореза или болгарки, перерезав стальную дужку, но дело осложняется тем, что она расположена вокруг яичек владельца гаджета. Также устройство откроется, если перегрузить плату, которая контролирует работу замка, и для этого понадобится применить к устройству примерно три вольта электричества (две батареи AA).

«За прошедшие годы и мы, и другие исследователи не раз обнаруживали похожие проблемы у разных производителей секс‑игрушек. Лично я считаю, что такие интимные устройства должны соответствовать более высоким стандартам безопасности, чем какие‑то лампочки», — говорит эксперт Pen Test Partners Алекс Ломас.

Интересно, что исследователи сообщили производителю о проблемах с безопасностью Cellmate еще в апреле текущего года. И если сначала представители Qiui охотно пошли на контакт, то потом выяснилось, что инженеры компании не смогли полностью устранить уязвимость, и с тех пор Qiui вообще перестала отвечать на письма специалистов.

Основная проблема Cellmate заключается в его API, который используется для связи между гаджетом и специальным мобильным приложением. API оказался открыт любому желающему и не защищен паролем, а из‑за этого кто угодно может захватить контроль над устройством любого пользователя. Это не только позволит хакерам удаленно управлять Cellmate, но и поможет получить доступ к информации жертвы, включая данные о местоположении и пароли.

Инженеры Qiui обновили приложение в июне, стремясь исправить ошибку, но пользователи, у которых до сих пор остаются старые версии, по‑прежнему уязвимы перед атаками. Алекс Ломас объясняет, что сейчас разработчики находятся в затруднительном положении. Если они полностью отключат старый API, это устранит уязвимость, но тогда пользователи, которые не обновили приложение, окажутся заблокированы. Если же API продолжит работать, старые версии приложения будут уязвимы для атак.

Исполнительный директор Qiui Джейк Гуо (Jake Guo) сообщил изданию TechCrunch, что полноценное исправление бага должно появиться в августе, но этот срок прошел, а решения для проблемы все еще нет. В одном из писем Гуо сказал, что «исправление лишь создаст еще больше проблем».

В итоге спустя несколько месяцев общения с разработчиками аналитики Pen Test Partners решили обнародовать информацию о проблемах Cellmate, надеясь, что это поспособствует их полному исправлению. ИБ‑эксперты специально не раскрывают всех подробностей об уязвимости, чтобы хакеры ей не воспользовались.

Однако, по информации издания TechCrunch, эта уязвимость — наименьшая из проблем владельцев таких устройств. Судя по отзывам в Apple App Store и Google Play Store, мобильное приложение Cellmate нередко перестает работать само по себе, случайно.

«Приложение полностью перестало работать через три дня, и я застрял!» — пишет один пользователь. «Это ОПАСНАЯ программа!» — предупреждает другой владелец Cellmate. Еще один отзыв с одной звездой гласит: «После обновления приложение перестало открывать устройство. Это ужасно, учитывая, чтó мы ему доверяем, а на сайте [производителя] нет никаких объяснений». Еще один пострадавший жалуется: «Мой партнер заперт! Это возмутительно, поскольку до сих пор неизвестно, будет ли это исправлено, а новых ответов по электронной почте нет. Очень опасно! И страшно! Учитывая, чтó контролирует это приложение, оно должно быть надежным».

«Очень сложно, просто взглянув на продукт или приложение, определить, безопасно ли оно хранит ваши данные или собирает подробную информацию об использовании и тому подобные вещи, — говорит Ломас. — Надеюсь, в будущем некоторые страны и штаты начнут вводить стандарты для IoT-продуктов, а пока перед покупкой просто наберите в поисковике „название продукта + уязвимость“ или поищите страницы, посвященные безопасности, на сайте производителя (и не просто клише, вроде „шифрование военного уровня“)».

Роскомнадзор и LinkedIn

Представители бизнеса, юристы и общественники написали в Роскомнадзор официальное письмо с просьбой разблокировать на территории России социальную сеть LinkedIn, доступ к которой ограничивается с 2016 года. В числе подписавших это письмо экспертов были и представители РосКомСвободы. Руководитель организации Артём Козлюк считает, что никаких препятствий для снятия блокировки с LinkedIn в России не существует.

«Несмотря на то что пользователи LinkedIn привыкли обходить блокировку в России, само ограничение доступа к крупнейшей в мире деловой социальной сети выглядит нелепо, а ее причины — надуманными. Призываю Роскомнадзор проявить силу воли, включить разум и отказаться от абсурдного преследования вполне легального делового сервиса, который в том числе интегрирован в бизнес и научные структуры в России. Тем более примеры, когда надзорное ведомство отказывается от своих первоначальных планов блокировать крупные сервисы, уже были — вспомним Telegram. Считаю, что и для разблокировки LinkedIn нет никаких препятствий»

— говорит Козлюк

TrickBot повержен?

Коалиция технологических компаний сделала публичное заявление и рассказала о скоординированных усилиях, направленных на ликвидацию инфраструктуры ботнета TrickBot. В операции против ботнета приняли участие специалисты команды Microsoft Defender, некоммерческой организации FS-ISAC, а также ESET, Lumen, NTT и Symantec.

По данным участников коалиции, только за последние четыре года TrickBot заразил более миллиона компьютеров во всех странах мира. В настоящее время TrickBot, некогда представлявший собой обычный банковский троян, превратился в огромный ботнет, распространяющий самую разную малварь. К примеру, в 2019 году малварь использовала ботнет Emotet для распространения и в дальнейшем доставляла на машины жертв вымогатель Ryuk.

Microsoft, ESET, Symantec и их партнеры рассказали, что потратили много месяцев на сбор более 125 тысяч образцов TrickBot, 40 тысяч файлов конфигурации и как минимум 28 отдельных плагинов, последующий анализ их содержимого, извлечение и маппинг информации о внутренней работе малвари (включая серверы, используемые ботнетом для управления зараженными машинами и обслуживания дополнительных модулей).

В итоге, собрав и структурировав все эту информацию, представители Microsoft обратились в суд с требованием передать компании контроль над серверами TrickBot.

«На основании представленных доказательств суд разрешил Microsoft и ее партнерам деактивировать IP-адреса, сделать недоступным контент, хранящийся на управляющих серверах, отрезать операторов ботнета от всех сервисов, а также пресечь любые попытки операторов TrickBot приобрести или арендовать дополнительные серверы», — говорится в заявлении компании.

Cбои в работе TrickBot действительно начались в конце сентября 2020 года, когда скомпрометированные компьютеры получили обновление, которое отключило их от ботнета, так как адрес управляющего сервера изменился на 127.0.0.1 (localhost).

Однако многие эксперты предупреждали, что, даже если поначалу Microsoft удалось отключить инфраструктуру TrickBot, скорее всего, ботнет все равно «выживет» и в итоге его операторы введут в строй новые управляющие серверы, продолжив свою активностью.

В конце октября Microsoft опубликовала новое заявление, в целом подтвердив правоту экспертов и рассказав о второй волне действий, направленных на ликвидацию TrickBot. В компании сообщили, что благодаря усилиям специалистов малварь лишилась 94% своих управляющих серверов (120 из 128), в том числе новых, которые были введены в строй уже после начала операции.

Один из вице‑президентов компании, Том Берт рассказал, что за это время Microsoft отключила 62 из 69 исходных управляющих серверов TrickBot, а также 58 из 59 серверов, которые хакеры попытались ввести в работу после начала операции.

Семь серверов, которые не удалось ликвидировать специалистам, в основном относятся к интернету вещей (IoT). Эти устройства не получилось увести в офлайн, так как они находятся не под контролем хостинговых компаний или центров обработки данных, а связаться с их владельцами не вышло. Специалисты пишут, что уже координируют действия с местными интернет‑провайдерами и работают над этой проблемой.

Берт выразил благодарность инженерам Microsoft, а также юристам компании, которые быстро обеспечили новые постановления суда, позволившие ликвидировать серверы ботнета в считаные дни.

Тем не менее в настоящее время ботнет все еще жив, хотя и значительно ослаблен. По данным компании Intel 471, остатки управляющих серверов TrickBot находятся в Бразилии, Колумбии, Индонезии и Кыргызстане. При этом Microsoft заявила, что окончательно отключит инфраструктуру TrickBot до президентских выборов в США, которые состоятся 3 ноября 2020 года. Специалисты уверяют, что стараются помешать операторам TrickBot арендовать доступ к зараженным устройствам других хак‑групп, как это уже бывало в прошлом.

Интересно, что эта масштабная попытка уничтожения, похоже, не слишком обеспокоила самих операторов TrickBot, которые в последние недели не только занимались восстановлением инфраструктуры, но и пытались пополнить список своих жертв с помощью партнерского ботнета Emotet.

Have I Been Emotet

Итальянская компания TG Soft запустила сервис Have I Been Emotet (по аналогии с известным Have I Been Pwned), который позволяет проверить, использовался ли конкретный домен или email-адрес в качестве отправителя или получателя в спам‑кампаниях Emotet.

База сервиса содержит цепочки исходящих писем, созданных Emotet в период с августа по конец сентября 2020 года. За это время исследователи собрали более 2 100 000 email-адресов из примерно 700 000 исходящих писем, и база продолжает пополняться.

Работает сервис просто: достаточно указать домен или адрес электронной почты, чтобы узнать, злоупотреблял ли им Emotet и сколько раз он использовался в качестве отправителя или получателя вредоносных писем. Сервис предупредит, если компьютер, использующий почтовую учетную запись, был взломан и участвовал в рассылке спама, сообщит, если email был украден и использовался в спам‑кампаниях, а также уведомит о том, что вы были получателем Emotet-спама.

Взлом Дональда Трампа

В США проходят президентские выборы, и их кандидаты, как всегда, оказались под пристальным вниманием хакеров и ИБ‑экспертов.

В октябре голландское издание Vrij Nederland сообщило, что известный специалист по безопасности и руководитель GDI Foundation Виктор Геверс (Victor Gevers) сумел подобрать пароль от Twitter-аккаунта нынешнего президента США Дональда Трампа — это была аббревиатура maga2020!, образованная от лозунга Make America great again.

Журналисты TechCrunch поинтересовались у Геверса подробностями случившегося, и тот рассказал, что подобрал пароль всего с пятой попытки, причем учетная запись не была защищена двухфакторной аутентификацией, то есть исследователь действительно получил доступ к аккаунту президента. В качестве доказательства своих слов эксперт показал журналистам скриншот, который можно видеть ниже.

Когда подбор пароля неожиданно удался, исследователь, конечно, не стал вредить или писать сообщения от имени президента, вместо этого он немедленно сообщил о проблеме по всем возможным каналам: обратился в US-CERT, Агентство по кибербезопасности и защите инфраструктуры, организованное при Министерстве внутренней безопасности США (DHS CISA), ФБР, поддержку Twitter, даже попытался найти контакты в Белом доме.

Интересно, что Геверс подбирает пароль от Twitter-аккаунта Дональда Трампа уже второй раз. Первый раз эксперт и его друзья угадали пароль в 2016 году. Тогда исследователи опирались на данные, утекшие у LinkedIn в 2012 году, и с удивлением обнаружили, что пароль от Twitter точно такой же, как и от LinkedIn.

Теперь эксперт рассказывает, что в итоге он не получил ни от кого ответа (точно так же было и в 2016 году), однако вскоре пароль от аккаунта изменился, а также заработала двухфакторная аутентификация.

Журналисты TechCrunch так и не сумели получить официальные комментарии от представителей Белого дома и предвыборного штаба Трампа, лишь заместитель пресс‑секретаря Белого дома Джадд Дир (Judd Deere) заявил, что эта история «абсолютно не соответствует действительности».

В свою очередь, представители Twitter сообщили, что у них нет никаких доказательств, подтверждающих заявления Геверса. Также в компании подчеркнули, что активно внедряют различные механизмы безопасности для учетных записей определенной группы известных персон, связанных с выборами. В прошлом месяце в Twitter действительно обещали, что усилят безопасность аккаунтов политических кандидатов и госорганов, в том числе будут призывать использовать двухфакторную аутентификацию (но, увы, не обяжут это делать).

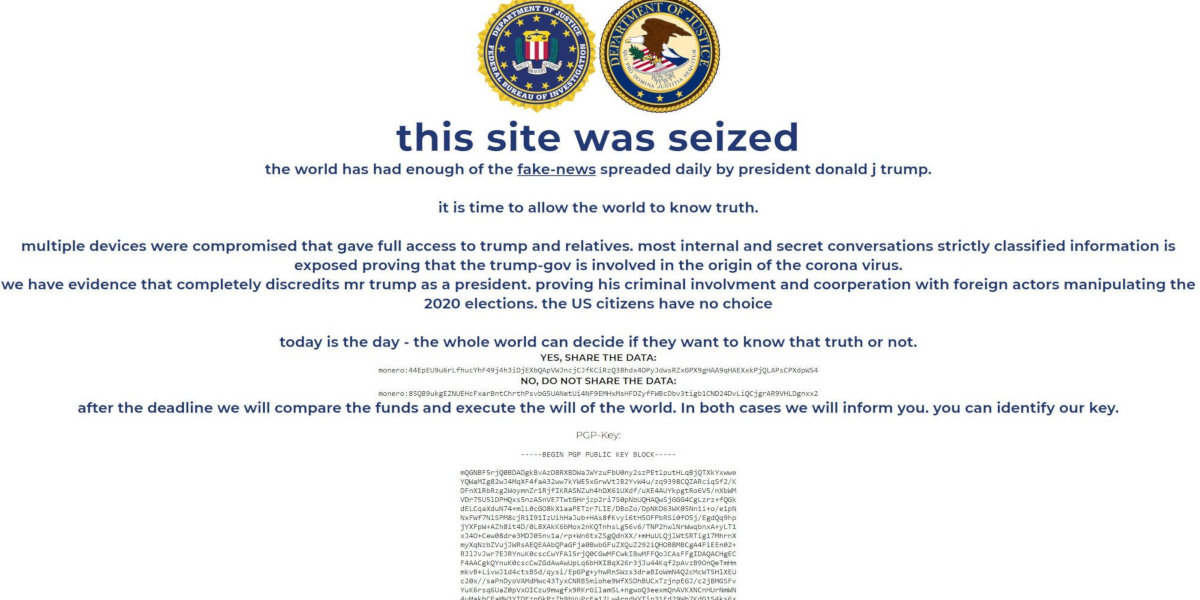

Но одним лишь подбором пароля от Twitter президента технологические проблемы штаба Трампа не ограничились. В конце октября неизвестные хакеры взломали официальный сайт предвыборной кампании Дональда Трампа (donaldjtrump.com). Злоумышленники поместили на главной странице ресурса «заглушку», пародирующую стандартное уведомление об изъятии домена правоохранительными органами.

Как видно на скриншоте, послание взломщиков гласило, что «данный сайт был захвачен», потому что «мир устал от фальшивых новостей, ежедневно распространяемых президентом Дональдом Трампом». Также хакеры заявили, что скомпрометировали несколько устройств Трампа и его приближенных и теперь в их распоряжении имеется секретная информация, включая данные об истинном происхождении коронавируса. Вместе с этим преступники опубликовали адреса двух криптовалютных кошельков, предложив всем желающим «проголосовать» за публикацию этих данных или против, жертвуя Monero на один из кошельков. Конечно, это была лишь уловка, чтобы выманить побольше денег у пользователей.

Дефейс продержался на сайте около получаса, после чего ресурс вернулся к норме. Представитель штаба Дональда Трампа Тим Мурто выступил с официальным заявлением и сообщил, что никакие конфиденциальные данные в ходе атаки скомпрометированы не были, а правоохранительные органы уже занимаются расследованием произошедшего.

Фишинг в России

Компания Avast опубликовала результаты опроса, проведенного среди российских пользователей. Оказалось, что 42% россиян сталкивались с фишингом, при этом жертвами таких атак стали 27% пользователей.

Две трети респондентов, подвергшихся фишинговой атаке, пострадали, занимаясь личными вопросами, одна треть — решая рабочие задачи.

Чуть больше четверти опрошенных (27%) заявили, что им пришлось сменить пароли от аккаунтов, 13% заявили, что у них украли деньги, и у 11% украли личные данные. Еще 11% жертв пришлось аннулировать кредитные или дебетовые карты.

Среди тех, кто понес финансовые потери, 43% потеряли до 3500 рублей, каждый пятый (20%) потерял от 3500 до 6999 рублей, 11% потеряли от 7000 до 13 999 рублей, 5% — от 14 000 до 20 999 рублей и один из пяти (20%) более 21 000 рублей.

Интересно, что трое из пяти (61%) россиян, пострадавших от фишинга, никому не сообщили о мошенничестве. Основные причины, по которым люди не уведомляют о таких инцидентах: думают, что атака не стоит хлопот (30%), не знают, кому сообщать об этом (29%), уверены в том, что все равно ничего не изменится, если они сообщат (29%), считают, что полученная мошенниками информация ничего не стоит (23%).

Из жертв фишинга, которые сообщили об атаке, почти половина (49%) заявили о мошенничестве в полицию, 43% — в компанию, сотрудником которой притворялся злоумышленник, 26% рассказали о произошедшем своим коллегам.

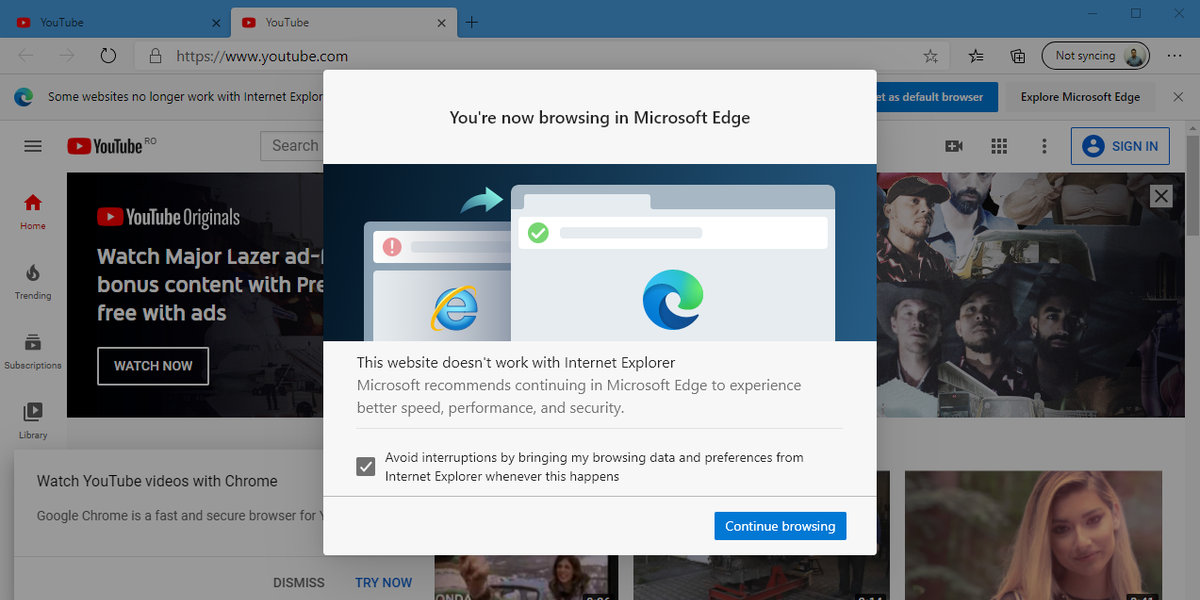

IE уходит в прошлое

Разработчики Microsoft продолжают постепенно отказываться от поддержки браузера Internet Explorer, чья доля рынка уже давно не превышает 5%, в пользу нового Edge на движке Chromium. Так, в компании сообщили, что скоро более 1000 сайтов вообще нельзя будет открыть в Internet Explorer: для них сработает автоматическое перенаправление в браузер Edge.

Разработчики внедрили и тестируют эту функцию для некоторых пользователей Windows с момента выпуска Edge 84, летом текущего года. Но скоро, с релизом Edge 87, запланированным на ноябрь, Microsoft планирует включить принудительное перенаправление IE-to-Edge для всех пользователей.

В списке несовместимых с IE уже 1156 сайтов, и его можно увидеть здесь. В их число вошли Twitter, Facebook, Instagram, VK, Google Drive, Microsoft Teams, ESPN, Stack Overflow, Yahoo Mail.

Новую функцию реализовали через файл ie_to_edge_bho.dll, который был добавлен в установки Edge минувшим летом и представляет собой Browser Helper Object (BHO), по сути плагин для браузера. Файл был установлен в следующие места:

C:Program FilesMicrosoftEdgeApplication\[Версия]BHO\

C:Program Files (x86)MicrosoftEdgeApplication\[Версия]BHO\

Хотя файл BHO хранится в папке Edge, через ключ реестра он загружается внутри IE каждый раз, когда пользователь запускает IE. BHO отслеживает, к каким сайтам пытается получить доступ пользователь, независимо от того, переходит тот по ссылке или вводит URL в адресную строку.

В результате с ноября пользователи IE не смогут загружать сайты из упомянутого списка: сайты будут автоматически открываться в новом окне Edge. В свою очередь, внутри IE откроется специальная страница, объясняющая, почему сайт не может быть загружен с помощью этого браузера.

Корпоративные клиенты смогут самостоятельно решать, нужна ли им функциональность IE-to-Edge, используя для этого групповые политики. При желании принудительное перенаправление в другой браузер можно будет отключить или, по крайней мере, контролировать некоторые аспекты его поведения.

Также подчеркивается, что нововведение доступно лишь в тех системах, где установлены Edge и IE одновременно. Администраторам, которые управляют совсем старыми машинами, содержащими лишь IE на борту, беспокоиться о принудительном перенаправлении не нужно.

374 000 за баги в Azure Sphere

Microsoft выплатила ИБ‑исследователям вознаграждения на сумму 374 300 долларов США в рамках конкурса Azure Sphere Security Research Challenge, который длился три месяца. В общей сложности экспертам удалось обнаружить 20 важных уязвимостей.

В рамках исследования компания Microsoft пригласила к участию ведущих мировых экспертов по кибербезопасности, а также поставщиков решений для обеспечения безопасности, чтобы те попытались взломать продукты компании. Участникам был предоставлен комплект разработчика, прямая связь с командой обеспечения безопасности ОС, поддержка по электронной почте, а также публично доступный код ядра операционной системы.

Всего в конкурсе приняли участие 70 исследователей из 21 страны мира. Они представили на суд компании 40 отчетов, 30 из которых привели к выпуску патчей, а 16 удостоились выплат по программе bug bounty. Самое крупное выплаченное вознаграждение составило 48 000 долларов США, а наименьшее — 3300 долларов США.

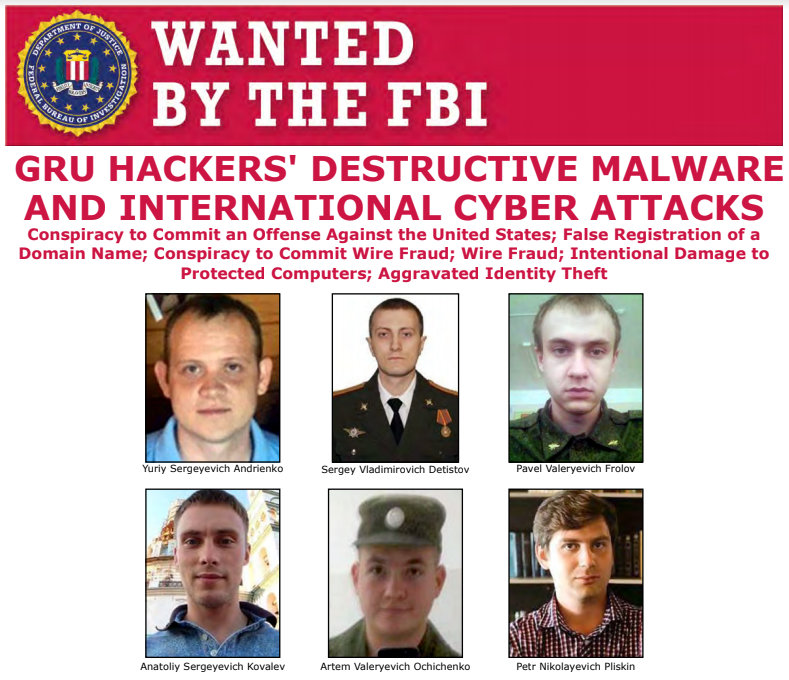

Обвинения «российским хакерам»

Министерство юстиции США предъявило обвинения шести российским гражданам, которые, как считается, входят в группировку Sandworm (она же Telebots, BlackEnergy, Voodoo Bear), одну из самых известных хакерских групп, спонсируемых государством.

Американские власти утверждают, что все обвиняемые служат в подразделении 74455 Главного разведывательного управления России (Unit 74455) и по приказу правительства России проводили кибератаки с целью дестабилизировать другие страны, вмешаться в их внутреннюю политику, причинить ущерб и денежные потери.

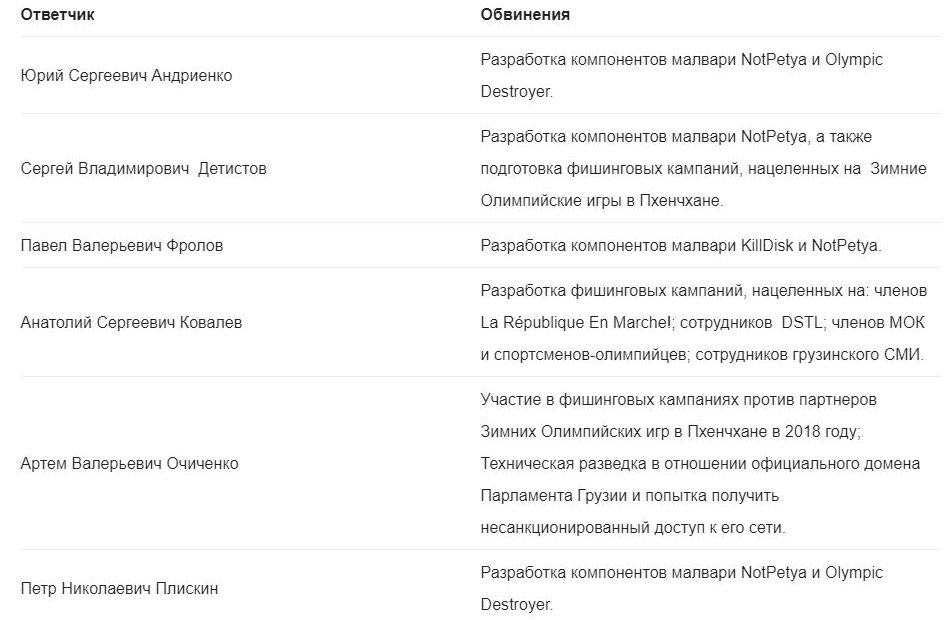

В частности, Минюст связывает группировку Sandworm со следующими известными инцидентами:

- атаки на правительство и критическую инфраструктуру Украины: с декабря 2015 по декабрь 2016 года проводились атаки на энергосистему Украины, Министерство финансов и Государственную казначейскую службу с использованием малвари BlackEnergy, Industroyer и KillDisk;

- выборы во Франции: в апреле — мае 2017 года, перед выборами во Франции, были зафиксированы целевые фишинговые атаки и связанные с ними попытки взлома, нацеленные на политическую партию «La République En Marche!» президента Франции Макрона, других французских политиков и местные власти;

- бизнес и критическая инфраструктура во всем мире (NotPetya): 27 июня 2017 года начались массовые атаки малвари NotPetya, поразившие компьютеры во всем мире, включая медицинские учреждения Heritage в Пенсильвании, дочернюю компанию FedEx Corporation, TNT Express BV, а также крупного производителя фармацевтической продукции в США, который в итоге понес убытки в размере миллиарда долларов;

- организаторы, участники, партнеры и посетители зимних Олимпийских игр в Пхенчхане: с декабря 2017 года по февраль 2018 года фишинговые кампании и вредоносные мобильные приложения атаковали граждан и официальных лиц из Южной Кореи, олимпийских спортсменов, партнеров и посетителей Олимпийских игр, а также официальных лиц из Международного олимпийского комитета;

- ИТ‑системы зимних Олимпийских игр в Пхенчхане (Olympic Destroyer): с декабря 2017 года по февраль 2018 года фиксировались атаки на системы, обслуживающие зимние Олимпийские игры в Пхенчхане. Кульминацией стала атака на церемонию открытия Олимпийских игр 9 февраля 2018 года с использованием малвари Olympic Destroyer;

- расследования отравления «Новичком»: в апреле 2018 года были замечены кампании направленного фишинга, целью которых были расследования Организации по запрещению химического оружия (ОЗХО) и оборонной научно‑технической лаборатории Соединенного Королевства (DSTL), проводившиеся из‑за отравления Сергея Скрипаля, его дочери и нескольких граждан Великобритании нервно‑паралитическим веществом;

- атака на государственные учреждения Грузии: в 2018 году была замечена кампания целевого фишинга, нацеленная на крупную медиакомпанию, в 2019 году была предпринята попытка компрометации сети парламента, а в 2019 году наблюдались масштабные дефейс‑атаки на самые разные сайты.

Согласно судебным документам, шесть офицеров ГРУ, которым предъявлены обвинения, ответственны за следующие преступления.

На пресс‑конференции официальные лица США заявили, что атаки группировки зачастую строились на беспорядочном использовании деструктивной малвари. Это не только приводило к финансовым потерям среди тысяч компаний, но и подвергало риску человеческие жизни.

«Данный случай демонстрирует, что ни одна страна мира не использовала свои киберпотенциалы так злонамеренно и безответственно, как Россия, бессмысленно наносившая беспрецедентный сопутствующий ущерб ради достижения небольших тактических преимуществ и удовлетворения своих приступов агрессии», — заявил помощник генерального прокурора по национальной безопасности Джон Демерс (John Demers), говоря об атаке на инфраструктуру Олимпийских игр, произошедшей после того, как российским атлетам запретили участвовать в Олимпиаде, а также о шифровальщике NotPetya, который изначально был нацелен на Украину, но группировка потеряла контроль, причинив ущерб компаниям по всему миру.

«К примеру, вредоносная программа NotPetya помешала Heritage Valley предоставлять критически важные медицинские услуги гражданам Западного округа Пенсильвании и затронула две больницы, 60 офисов и 18 вспомогательных объектов, — говорится в заявлении Министерства юстиции США. — Из‑за атаки были недоступны списки пациентов, истории болезни, файлы медицинских осмотров и лабораторные записи.

Heritage Valley примерно на неделю лишилась доступа к своим критически важным компьютерным системам (например, связанным с кардиологией, ядерной медициной, радиологией и хирургией), а к административным системам почти на месяц, что создало угрозу для здоровья и безопасности населения».

Также в этом месяце Министерство финансов США объявило о наложении санкций на ФГУП «Центральный научно‑исследовательский институт химии и механики» (ЦНИИХМ), так как российский исследовательский институт подозревают в связи с разработкой малвари Triton, предназначенной для атак на промышленное оборудование.

Напомню, что в 2018 году эксперты компании FireEye опубликовали детальный отчет, рассказывающий о Triton (он же Trisis или HatMan), который атаковал объекты критической инфраструктуры. Тогда аналитики компаний FireEye, Dragos и Symantec писали, что Triton используется для фактических атак, однако не раскрывали названия пострадавших организаций и стран, где те базируются. При этом аналитики FireEye были стойко убеждены, что за созданием Triton стоят хорошо финансируемые «правительственные хакеры», обладающие всеми необходимыми ресурсами для проведения подобных атак. В итоге эксперты FireEye пришли к выводу, что московский ЦНИИХМ имеет какое‑то отношение к этим атакам.

Свежее заявление Министерства финансов гласит, что с тех пор малварь не раз применялась против других компаний. Кроме того, хак‑группа, стоящая за этим вредоносным ПО (известная под названиями TEMP.Veles и Xenotime), якобы была замечена за «сканированием и изучением по меньшей мере 20 электроэнергетических компаний в Соединенных Штатах на предмет уязвимостей». Наложенные теперь санкции запрещают американским компаниям каким‑либо образом сотрудничать с ЦНИИХМ, а также направлены на конфискацию любых активов института, размещенных в США.

Торговля доступом

По данным ИБ‑компании KELA, в сентябре 2020 года на хакерских форумах утроилось количество объявлений, рекламирующих продажу доступа к взломанным сетям различных компаний (по сравнению с предыдущим месяцем).

Проиндексировав 108 объявлений, размещенных на популярных хак‑форумах, специалисты подсчитали, что совокупная стоимость предложенных хакерами доступов равняется 505 000 долларов США.

Около четверти этих лотов в итоге были проданы злоумышленникам, желающим атаковать те или иные компании.

Средняя цена доступа к скомпрометированной сети составляет примерно 4960 долларов, а в целом диапазон цен варьирует от 25 до 102 000 долларов.

Bluetooth-уязвимости Linux

Инженеры компаний Google и Intel предупредили о серьезных Bluetooth-уязвимостях, которые угрожают всем версиям ядра Linux, кроме самой последней. Баги получили общее название BleedingTooth и связаны со стеком BlueZ, который широко используется в дистрибутивах Linux, а также потребительских и промышленных IoT-устройствах (с Linux 2.4.6 и выше). Специалисты Google заявляют, что данная проблема позволяет злоумышленникам беспрепятственно выполнять произвольный код, находясь в радиусе действия Bluetooth, тогда как в Intel этот недостаток связывают с эскалацией привилегий и раскрытием информации.

Совокупность уязвимостей BleedingTooth обнаружил инженер компании Google Энди Нгуен (Andy Nguyen). Уязвимости получили идентификаторы CVE-2020-12351, CVE-2020-12352 и CVE-2020-24490, а появились в коде еще в 2012, 2016 и 2018 годах.

Наиболее серьезный баг из этого набора — CVE-2020-12351, представляющий собой уязвимость типа type confusion, которая влияет на ядро Linux 4.8 и выше. Баг имеет высокий рейтинг серьезности (8,3 балла по шкале оценки уязвимостей CVSS) и может использоваться злоумышленником, если тот находится в зоне действия Bluetooth и знает bd-адрес целевого устройства. Для использования бага злоумышленник должен отправить жертве вредоносный пакет l2cap, который может привести к отказу в обслуживании (DoS) или к выполнению произвольного кода с привилегиями ядра. Нгуен подчеркивает, что эксплуатация проблемы не требует какого‑либо взаимодействия с пользователем.

Proof-of-concept эксплоит для CVE-2020-12351 уже опубликован на GitHub.

Вторая проблема, CVE-2020-12352, представляет собой утечку информации и влияет на ядро Linux 3.6 и выше. Этой ошибке была присвоена средняя категория серьезности (5,3 балла по шкале CVSS).

«Зная bd-адрес жертвы, удаленный злоумышленник, находящийся на небольшом расстоянии, может получить информацию о стеке ядра, содержащую различные указатели, которые можно использовать для прогнозирования структуры памяти и обхода KASLR. Утечка может содержать и другие ценные данные, в том числе ключи шифрования», — поясняют исследователи Google.

Третья уязвимость, CVE-2020-24490 (5,3 балла по шкале CVSS), представляет собой переполнение буфера хипа и затрагивает ядро Linux версии 4.19 и выше. В данном случае удаленный злоумышленник, находящийся на небольшом расстоянии от уязвимого устройства, также может добиться отказа в обслуживании и даже выполнения произвольного кода с привилегиями ядра.

Исследователи Google отмечают, что проблемам подвержены устройства, оснащенные чипами Bluetooth 5 и находящиеся в режиме сканирования, а также злоумышленники могут использовать для атак и вредоносные чипы.

В свою очередь, специалисты компании Intel, одного из основных участников проекта BlueZ, говорят, что разработчики BlueZ уже анонсировали патчи для всех трех обнаруженных проблем. Теперь эксперты рекомендуют как можно быстрее обновить ядро Linux до версии 5.9.

Другие интересные события месяца

Google создаст специальную команду для поиска багов в особо важных приложениях

Китайская хак‑группа SilentFade обманула пользователей Facebook на 4 000 000 долларов

Утилита Raccine не дает шифровальщикам удалять теневые копии

Исследователи сделали из умных пультов Comcast подслушивающие устройства

Альянс Five Eyes, Индия и Япония призвали добавлять бэкдоры в ПО

Edge переходит на новый API для расширений, но блокировщики рекламы продолжат работать

Власти предъявили обвинения членам группы QQAAZZ, отмывавшим деньги для других хакеров

Разработчики WordPress принудительно обновили уязвимый плагин для всех пользователей

Взлом Nitro привел к утечке данных Google, Apple, Microsoft, Citibank и других