Роутеры D-Link EXO AX4800 (DIR-X4860) уязвимы перед удаленным выполнением неавторизованных команд, что может привести к полному захвату устройства злоумышленниками, имеющими доступ к порту HNAP. Патча для этой проблемы пока нет, а вот эксплоит уже доступен.

Как сообщают исследователи из SSD Secure Disclosure, они обнаружили ряд уязвимостей в устройствах DIR-X4860 с последней версией прошивки DIRX4860A1_FWV1.04B03. Такие девайсы особенно популярны в Канаде, но продаются по всему миру и по-прежнему активно поддерживаются производителем.

«Уязвимости в DIR-X4860 позволяют удаленным неаутентифицированным злоумышленникам, имеющим доступ к порту HNAP, получить повышенные привилегии и выполнять команды от лица root, — говорится в сообщении экспертов. — Комбинируя обход аутентификации с выполнением команд, устройство можно скомпрометировать полностью».

Доступ к порту Home Network Administration Protocol (HNAP) на маршрутизаторах D-Link в большинстве случаев относительно прост, поскольку обычно это HTTP (порт 80) или HTTPS (порт 443), доступный через интерфейс удаленного управления устройством.

При этом исследователи не только поделились описанием обнаруженных проблем, но и пошаговыми инструкциями по их эксплуатации, опубликовав PoC-эксплоит в открытом доступе.

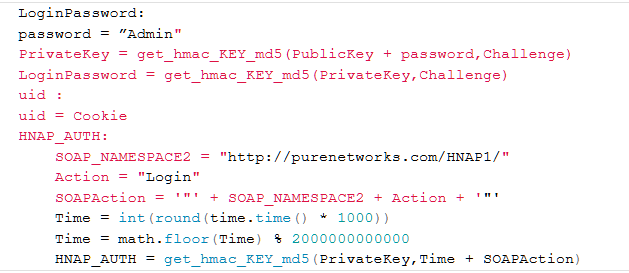

Так, атака начинается со специально подготовленного HNAP-запроса на вход в интерфейс управления маршрутизатором, который включает параметр PrivateLogin, установленный в значение Username, а также имя пользователя Admin.

Маршрутизатор отвечает на это вызовом, cookie и публичным ключом, и затем эти значения используются для генерации действительного пароля для входа в учетную запись Admin. Последующий запрос на вход с хедером HNAP_AUTH и сгенерированным паролем отправляется на целевое устройство, по сути, позволяя обойти аутентификацию.

Получив доступ к роутеру, потенциальный злоумышленник переходит к эксплуатации проблемы инъекции команд в функции SetVirtualServerSettings с помощью специально сформированного запроса. Дело том, что уязвимая функция SetVirtualServerSettings обрабатывает параметр LocalIPAddress без надлежащей очистки, что позволяет внедренной команде выполняться в контексте ОС устройства.

Исследователи утверждают, что за последний месяц они трижды пытались связаться с компанией D-Link, чтобы предупредить об уязвимостях, однако ответа так и не получили. То есть все найденные проблемы до сих пор не устранены.

Пока не будет выпущено обновление прошивки, пользователям DIR-X4860 настоятельно рекомендуется отключить интерфейс управления удаленным доступом к устройству, чтобы предотвратить возможные атаки.