Эволюция вредоносных программ показывает, что их авторы идут на шаг впереди разработчиков антивирусов, пишут специалисты из Dell SecureWorks. По их мнению, сейчас наметилась тенденция, когда вирусы всё активнее используют публичную интернет-инфраструктуру: информация передаётся через социальные сети, обычные файлохостинги, облачные сервисы и т.д.

Чтобы обойти антивирусы, некоторые зловреды ещё раньше использовали графические изображения для передачи информации. Но обычно они просто добавляли код в середину или конец файла. Новый дроппер Lurk поступает хитрее. Во-первых, перед установкой на компьютер он проверяет его на наличие антивирусов и не устанавливается в случае опасности. Во-вторых, потом он загружает полезную нагрузку из bitmap-файлов и отправляет информацию об успешном заражении на командный сервер.

А затем начинается самое интересное. Адреса URL на новые командные серверы и модули для скачивания прячутся в зашифрованном в картинках, которые приходят с сервера. Поскольку антивирус не может расшифровать эти данные, то картинки не считаются вредоносным трафиком.

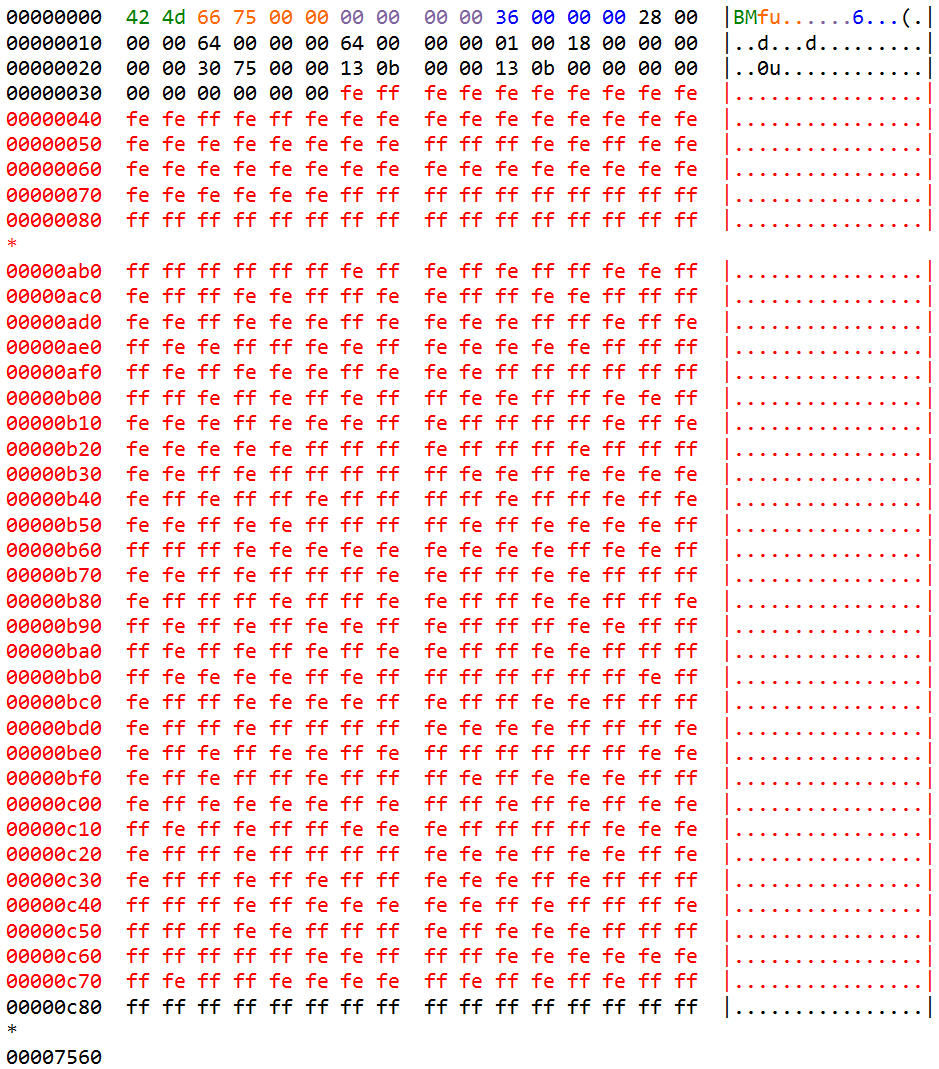

Для кодирования используется последний бит в каждом байте информации.

- 0xff = 11111111

- 0xfe = 11111110

Искажение картинки выходит совершенно неразличимое на глаз: в каждом пикселе изменяется всего по одному биту каждый цветовой канал. Например, в белой картинке сверху закодирован адрес hxxp://zvld.alphaeffects.net/d/1721174125.zl.

Изменённый код показан на скриншоте красным цветом.

Скачав новый модуль по полученному адресу, Lurk готов к работе. Этот дроппер могут использовать для установки на компьютеры различных вредоносных программ, на усмотрение владельцев.