Специалисты считают, что уязвимость в bash не уступает по своему масштабу и возможным последствиям печально известному багу Heartbleed в OpenSSL. Возможно, даже превосходит его.

И дело не только в том, что уязвимость присутствовала в bash около 22 лет. И не в том, что оперативно выпущенные апдейты не исправляют её. Главная проблема в том, насколько широко распространённым является этот баг и насколько богатые возможности для взлома он предоставляет. Уязвимы не только серверы и персональные компьютеры, но и маршрутизаторы, камеры видеонаблюдения и многие другие устройства. Огромное количество старых устройств так и не получит обновления.

Не будет преувеличением сказать, что в течение ближайших нескольких лет многие компьютеры под Linux и Mac OS всё ещё будут открыты для удалённого выполнения кода. Прошло почти полгода с момента обнаружения Heartbleed, но до сих пор не все системы пропатчены.

Более того, возможно создание сетевого червя, который будет распространяться через CGI-скрипты.

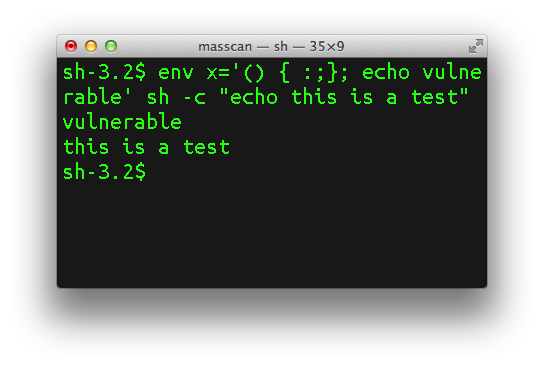

Проверка компьютера на наличие уязвимости CVE-2014-6271 осуществляется, например, такой командой:

export evil='() { :;}; echo vulnerable'; bash -c echo;Проверка скрипта CGI:

curl -i -X HEAD "http://website" -A '() { :;}; echo "Warning: Server Vulnerable"'Кстати, появились свидетельства, что вышедший вчера патч не полностью устраняет проблему.

Уязвимость в bash уже получила персональное имя: ShellShock. Таким образом, она стала второй уязвимостью в истории, удостоенной подобной чести.

P.S. Баг в bash обнаружил французский специалист по Unix/Linux Стефан Чазелас (Stephane Chazelas).

UPD.

Пример запуска PoC с небольшим изменением на Mint с последними обновлениями:

env X='() { (a)=>\' /bin/bash -c "echo date"; cat echoKudos Борис «dukebarman» Рютин и @taviso