Голосование, посвященное наиболее значимым техникам анализа веб-уязвимостей Top 10 Web Hacking Techniques проводится с 2006 года. Недавно эксперты WhatHat Security подвели итоги 2013 года и опубликовали список лучших работ.

Список составляется известным специалистом в области информационной безопасности и техническим директором компании WhiteHat Security Джереми Гроссманом (он же знаменитый в прошлом хакер по кличке MafiaBoy) в сотрудничестве с авторитетным жюри. В список попадают только самые оригинальные и свежие подходы к реализации атак на веб-приложения.

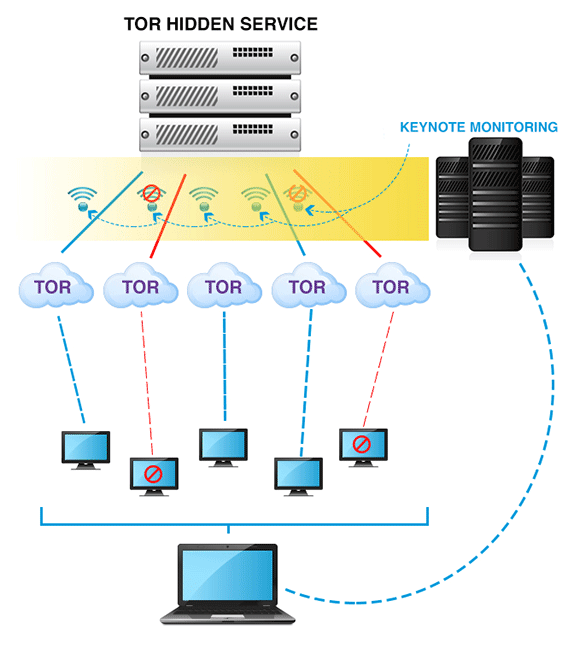

В рейтинге за 2013 год первое место занял метод пассивного рассекречивания местонахождения скрытых сервисов Tor. Метод прост до гениальности. Вы ждете, когда какой-либо из сегментов интернета уходит в офлайн — и инструктируете ботов пинговать сервис внутри сети Onion, проверяя его работоспособность. Если он полностью перестал отвечать — значит, находится в этом сегменте. Если некоторые боты возвращают успешный ответ, а другие — нет, то это означает, что отдельные маршрутизаторы по пути к искомому серверу оказались в «поврежденном» сегменте.

- Пассивное рассекречивание местонахождения скрытых сервисов Tor.

- Топ-3 проблем с прокси, о которых вам никто не говорил.

- Сбор адресов электронной почты с помощью скрипта JavaScript и сервиса Gravatar.

- Считывание списка посещенных страниц в браузере жертвы и текста на экране средствами HTML5 (применение фильтров и замер скорости выполнения операций).

- Ботнет из миллиона браузеров: видео, описание, слайды презентации.

- Хак автодополнения путем скрытия дополнительных полей средствами CSS.

- Сайт копирует чужие статьи, а потом подает жалобу DMCA на закрытие оригинала, «нарушающего» авторское право.

- Необычная CSRF-атака в Firefox.

- Ошибка в архитектуре Ruby on Rails с закрытием сессий.

- HTML5 Hard Disk Filler API.

Приятно, что в список лучших хакерских техник попали и исследования российских специалистов. В 2012 году методика, описанная в статье «Случайные числа. Take Two» Дмитрия Нагибина, Арсения Реутова и Тимура Юнусова, заняла четвертое место, а сейчас в топ-20 вошло исследование «XML Out of Band Data Retrieval» Алексея Осипова и все того же Тимура Юнусова. Впоследствии эта техника, впервые представленная на конференции Black Hat Europe весной 2013 года и получившая развитие под названием XXE OOB, помогла обнаружить и устранить уязвимости, связанные со сценариями атак нового типа, в программах Microsoft Office, продуктах Oracle и компонентах SCADA-систем Siemens. Ошибки безопасности данного типа были выявлены даже в ModSecurity — популярном межсетевом экране с открытым исходным кодом, предназначенном для защиты веб-приложений.