Хакер #315. Positive Hack Days Fest 3

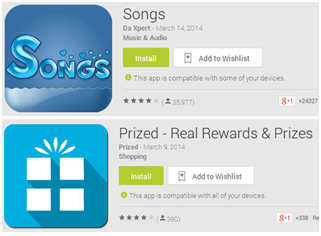

Мобильными ботнетами под Android никого не удивишь. Вредоносные программы обычно распространяются через сторонние каталоги приложений и вместе с переупакованными оригинальными программами. Однако, антивирусная компания TrendMicro обнаружила нечто новенькое: скрытым модулям для майнинга криптовалюты удалось проникнуть даже в Google Play. Причем они распространяются с некоторыми довольно популярными приложениями. Например, с программой Songs, у которой более миллиона скачиваний!

TrendMicro классифицировала новое семейство зловредов-криптомайнеров как AndroidOS_KageCoin.HBT. Как же им удалось спрятаться от эмулятора Google Bouncer, который автоматически проверяет функциональность приложений перед регистрацией в каталоге?

TrendMicro выяснила, что в этих приложениях код для майнинга активируется только во время зарядки устройства. Вероятно, подобные сценарии не отрабатываются в эмуляторе. Очень логичное поведение для майнера: повышение энергопотребления остается незамеченным для пользователя. Более того, сам пользователь может рассматривать такой «нежный» режим майнинга как приемлемую альтернативу рекламным баннерам, которые сжигают трафик и заряд аккумулятора, да еще и раздражают своим видом. Вот вам и решение давней проблемы микроплатежей!

Конечно, процессор мобильного устройства обладает мизерной вычислительной мощностью и способен сгенерировать сущие копейки, но если таких устройств миллионы, то овчинка стоит выделки.

В конфигурационном файле указаны учетные данные для загрузки результатов в пул для совместной добычи монет.