Специалисты по безопасности из компании Cisco обнаружили следы эффективной атаки, направленной против некоторых компаний из банковской, нефтедобывающей и ювелирной индустрии. Атака представляет собой стандартный фишинг с отгрузкой эксплойта, но в этот раз злоумышленники для загрузки эксплойта использовали язык программирования Visual Basic Scripting for Applications, встроенный в приложения MS Office.

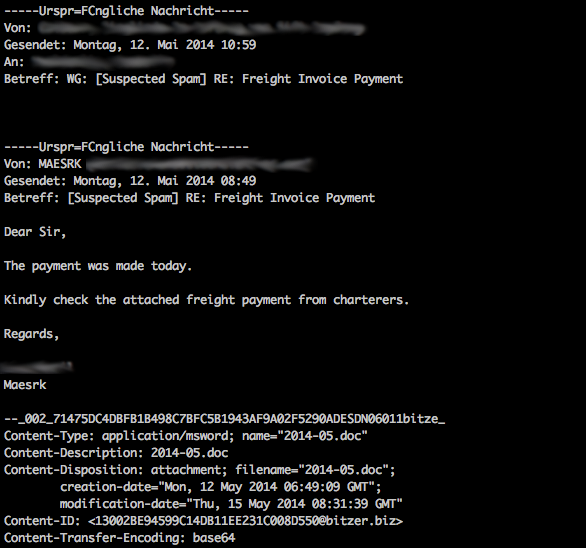

Жертве присылают электронное письмо с вложенным документом Word, причём каждое письмо составлено конкретно для этого адресата. Среди документов — инвойсы, платёжные поручения или квитанции от компаний, с которыми человек действительно имел дело.

После открытия текстового документа срабатывает макрос — и скачивается эксплойт. Во время исполнения макроса устанавливаются соединения со следующими хостами: dl.dropboxusercontent.com, londonpaerl.co.uk, selombiznet.in (вероятно, эти серверы используются для удалённого управления компьютером жертвы). По крайней мере, заражённая система передаёт туда небольшой фрагмент данных с помощью запроса HTTP POST.

Непосредственно файлы эксплойта загружаются с файлохостинга Dropbox.

К сожалению, практически ни один антивирус не распознаёт угрозу во вложенном документе .doc. Специалисты Cisco связались с компанией Dropbox и удалили с хостинга вредоносные файлы.

По мнению Cisco, злоумышленники действовали, по крайней мере, с 2007 года. Учитывая семилетний срок операции и эффективный обход антивирусной защиты, макросы Word можно считать самым эффективным способом загрузки эксплойтов.