На прошлой неделе специалисты «Лаборатории Касперского» рассказали об интересном новом зловреде, образец которого попал на экспертизу. Это модульный троян Ventir для Mac OS X. Он может поставляться с разным набором модулей, среди которых open source кейлоггер LogKext.

Использование общедоступных компонентов с открытыми исходниками — довольно необычное поведение для вредоносных программ. Обычно вирусописатели стараются написать всё самостоятельно, но зачем, если существуют готовые модули, подходящие по функциональности?

Кейлоггер LogKext — вполне легитимная программа, которая размещается на Github. Правда, некоторое время назад автор забросил разработку, но эту задачу взял на себя другой мейнтейнер, он вскоре обновил кейлоггер для совместимости с OS X Mavericks (10.9).

Михаил Кузин из «Лаборатории Касперского» пишет, что архив kext.tar загружается на заражённый компьютер, если дропперу Trojan-Dropper.OSX.Ventir удалось получить права суперпользователя.

- updated.kext

- EventMonitor

- Keymap.plist

Программный пакет updated.kext является расширением ядра (kext) с открытым исходным кодом и предназначен для перехвата нажатий клавиш. Это расширение уже давно детектируется нами как not-a-virus:Monitor.OSX.LogKext.c, а его исходный код (как уже было сказано ранее) в данный момент доступен любому желающему.

Файл Keymap.plist — это карта соответствия кодов нажатых клавиш их значениям. Файл EventMonitor использует ее для определения значения клавиш по соответствующим кодам, передаваемых ему файлом updated.kext.

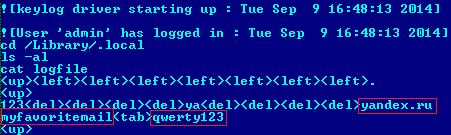

Файл EventMonitor — файл-агент, который принимает данные от расширения ядра updated.kext, обрабатывает их и заносит в лог-файл /Library/.local/.logfile. Вот, например, часть такого лога, содержащая перехваченный трояном логин и пароль:

Как видно из скриншота, как только жертва заходит в браузере на сайт yandex.ru и вводит там логин и пароль от почтового аккаунта, эти данные тут же попадают в лог, а оттуда — в руки злоумышленников».

Кроме кейлоггера, троян-дроппер Ventir может скачивать другие модули: это бэкдор (Backdoor.OSX.Ventir.a) и троян-шпион (Trojan-Spy.OSX.Ventir.a). Последний загружается в систему, если дропперу не удалось получить права суперпользователя.

По словам Михаила Кузина, своей многомодульной структурой Ventir напоминает небезызвестный Morcut (он же OSX/Crisis), где было примерно такое же количество модулей с похожим назначением. Использование программного обеспечения с открытым исходным кодом существенно упрощает злоумышленникам задачу конструирования новых зловредов.