Правоохранительные органы Евросоюза при помощи экспертов из Symantec, Microsoft и других компаний вчера конфисковали серверы, на которых размещалась C&C-инфраструктура одного из крупнейших ботнетов Ramnit (распознаётся Symantec как W32.Ramnit.B). По оценке экспертов, группа злоумышленников управляла этим ботнетом по крайней мере пять лет. За это время она превратилась в мощную криминальную структуру, через которую проходили значительные финансовые потоки.

Ботнет включал в себя более 3,2 млн персональных компьютеров. Вчерашняя операция должна нанести существенный урон неизвестным киберпреступникам. Им будет довольно сложно восстановить утерянные позиции.

Специалисты говорят, что Ramnit содержал несколько модулей, позаимствованных у трояна Zeus (Trojan.Zbot), исходники которого утекли в Сеть в мае 2011 года.

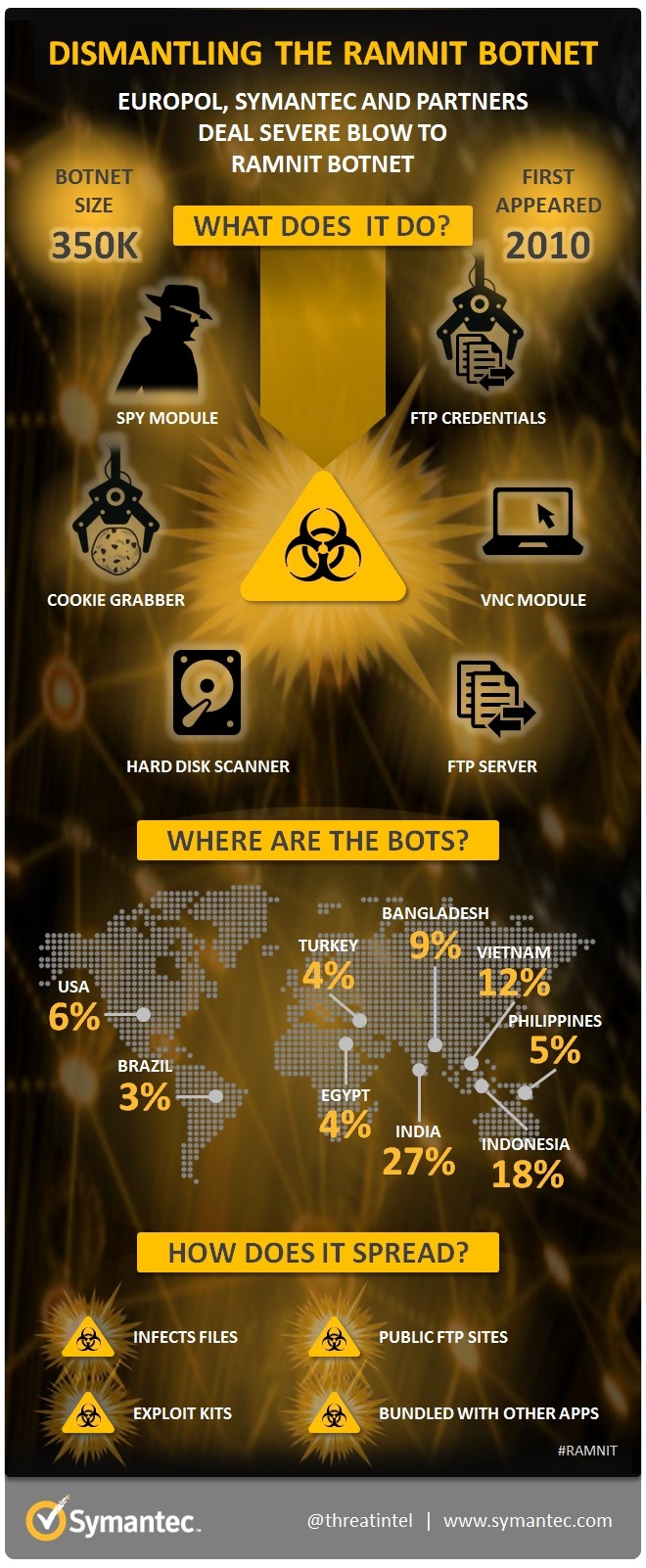

Всего в состав Ramnit входит шесть стандартных модулей.

- Шпионский модуль, самый продвинутый в Ramnit. Он распознаёт сайты определённых банков и внедряет код в веб-страницы, перехватывая введённые пользователем конфиденциальные данные, которые потом используются для мошенничества.

- Граббер cookie для перехвата сессионных куков из веб-браузеров. Они затем отправляются на удалённый сервер.

- Сканер HDD находит полезные файлы на жёстком диске.

- Анонимный FTP-сервер, чтобы злоумышленник мог удалённо подключиться к компьютеру и изучить содержимое файловой системы.

- Модуль Virtual Network Computing, ещё один вариант удалённого доступа.

- FTP-граббер для сбора учётных данных из разных FTP-клиентов.