Для iOS существует несколько способов подобрать секретный PIN-код, но до сих пор эти методы задействовали аппаратные устройства для нажатия на тачскрин без участия человека. Сейчас же появился способ подбора по кабелю, что гораздо удобнее.

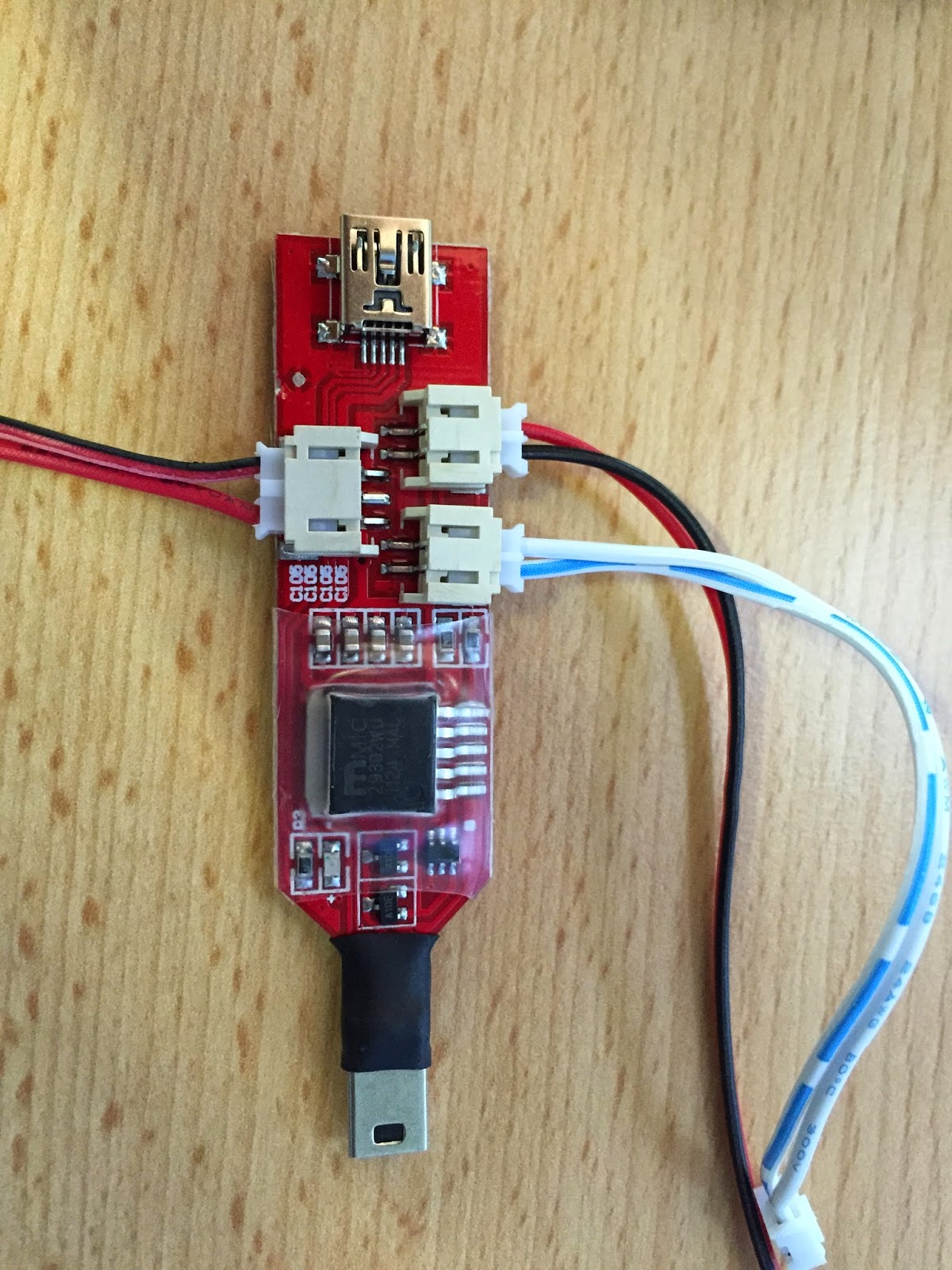

Коробочка Black Box подключается по USB и использует простой сенсор для проверки состояния экрана на случай ввода правильного пароля и смены картинки.

Вообще-то, что брутфорс PIN-кодов эффективен только в том случае, если на устройстве отключена функция Erase Data в настройках (Touch ID & Passcode screen), которая удаляет информацию с устройства после десяти попыток неправильного ввода.

Однако, выясняется, что счётчик попыток ввода сбрасывается в случае перезагрузки смартфона. По крайней мере, тест на версии iOS 8.1 показал именно это. Так вот, Black Box умеет ожидать перезагрузки в течение 40 секунд — и тогда пробовать новую комбинацию. К сожалению, хакеры пока не успели проверить устройство на версии 8.2, возможно, там этот баг исправили. Похоже, уязвимость описана в бюллетене CVE-2014-4451.

С такими паузами перебор всех четырёхзначных комбинаций займёт 111 часов, то есть четыре с половиной дня. А вот для более длинных PIN-кодов сроки уже неприятно возрастают.

- 5 цифр — 1,5 месяца

- 6 цифр — 1,25 года

- 7 цифр — 12,5 лет

- 8 цифр — 125 лет

Получается, что наиболее эффективный алгоритм действий взломщика будет таким:

- Попробовать выяснить настоящий PIN-код путём анализа состояния покрытия экрана.

- Вручную ввести 9 самых популярных PIN-кодов из списка самых популярных PIN-кодов.

- Перезагрузить телефон.

- Запустить автоматический брутфорс для остальных паролей. Здесь тоже лучше использовать словарь самых популярных комбинаций, вводя их в первую очередь.