Как известно, спецслужбы США и других страны находятся в активном поиске новых 0day-уязвимостей, которые используют для различных операций. Например, американо-израильский Stuxnet использовал пять 0day-уязвимостей.

Американские власти официально признали факт использования «кибероружия». При этом они уверяют, что процесс происходит исключительно законным образом, в рамках установленной процедуры.

Но Фонд электронных рубежей получил документы, которые совершенно не подтверждают эту позицию. Скорее наоборот, опровергают её. Всё указывает на то, что Stuxnet использовали до того, как существовало законодательство, регламентирующее применение подобного кибероружия.

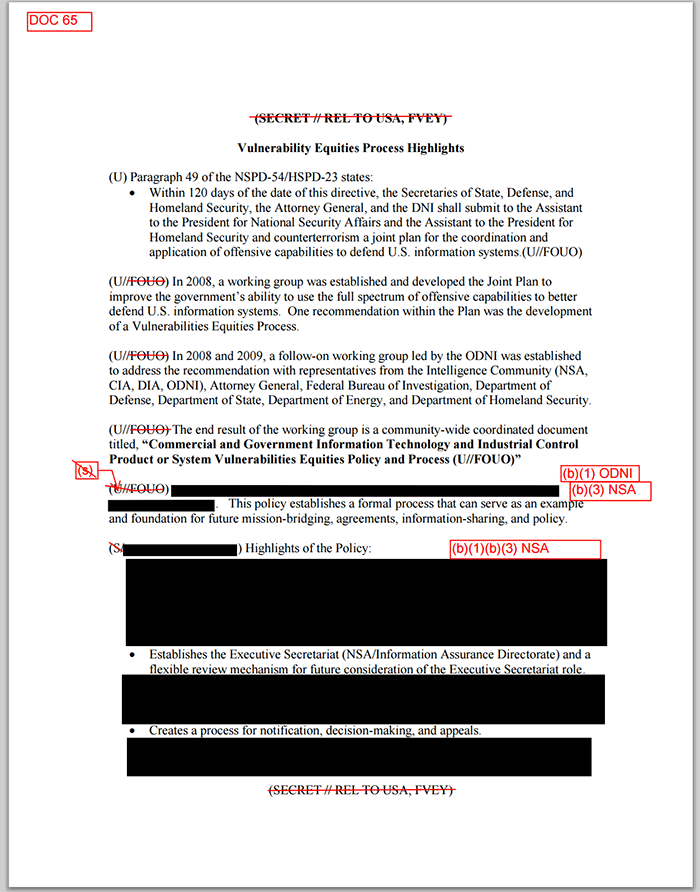

Один из документов от 8 июля 2010 года называется

«Основные пункты процесса легализации уязвимостей» (“Vulnerability Equities Process Highlights”). Там написано, что в течение 120 дней после принятия данной директивы следует разработать совместный план по «применению атакующих возможностей для защиты информационных систем США». Cказано также, что в 2008 году была образована рабочая группа, которая должна была «улучшить возможности властей по использованию полного спектра атакующих возможностей».

Судя по всему, речь идёт о кибероружии вроде Stuxnet и использовании 0day-уязвимостей для шпионажа. Подобная интерпретация подтверждается другим документом, который тоже попал в руки специалистов Фонда электронных рубежей.

Зловред Stuxnet был обнаружен антивирусными компаниями в июне 2010 года. Другими словами, власти США сначала использовали Stuxnet против Ирана, а потом задумались: а ведь нужно принять законы, чтобы подобные действия были легальными в будущем.

Фонд электронных рубежей заявляет, что выданных властями документов с большими цензурными правками недостаточно, чтобы считать действительно прозрачной процедуру использования властями 0day-уязвимостей.