Инженеры из лаборатории экспериментальной информационной безопасности (Laboratory for Experimental Information Security, LEISec) в Тель-Авивском университете продемонстрировали дешёвую электромагнитную атаку, которая позволила извлечь секретные ключи шифрования с ноутбука, замеряя электромагнитные излучения в течение нескольких секунд с расстояния 50 см. Атака может быть проведена с использованием доступного оборудования: потребительского радиоприёмника или USB-модуля с программно-определяемой радиосистемой (Software-defined radio, SDR).

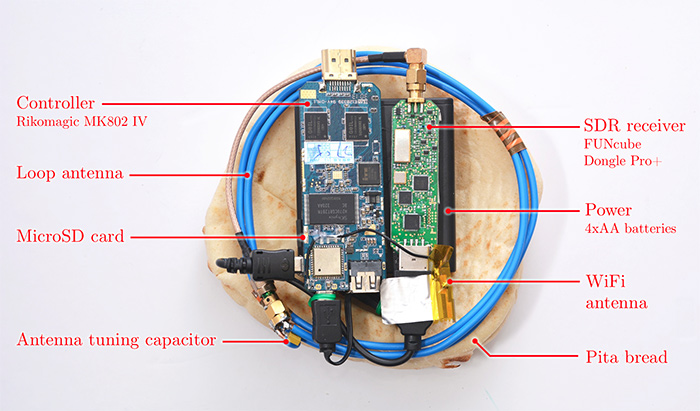

Из указанного оборудования изготавливается компактное устройство с собственным источником питания (четыре батарейки). Его довольно просто замаскировать под какой-нибудь предмет и оставить работать в скрытном режиме.

Для атаки уязвимы обычные ноутбуки и популярные реализации шифров RSA и ElGamal. В данном случае исследователи провели атаку на разные модели ноутбуков с популярным криптографическим пакетом GnuPG, использующим стандарт OpenPGP.

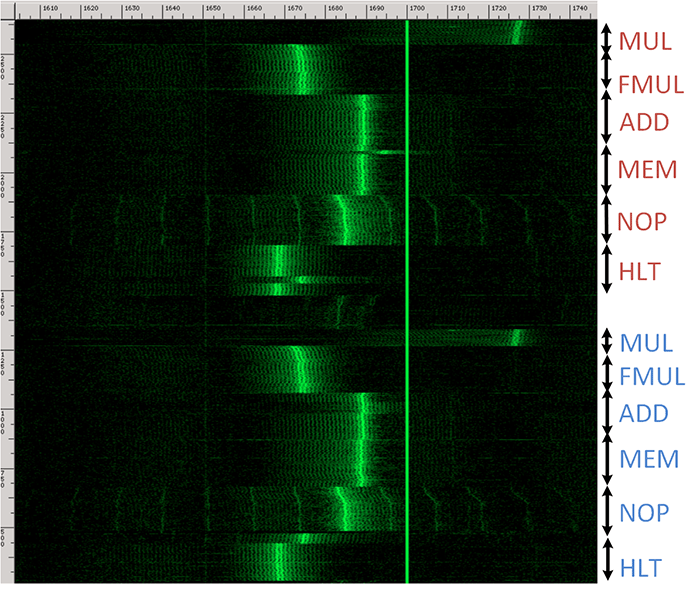

Атака предполагает отправку нескольких тщательно составленных шифротекстов, расшифровка которых вызывает последовательность определённых значений в шифровальной программе, что детектируется через флуктуации электромагнитного поля в районе 1,7 МГц. Биты секретного ключа шифрования восстанавливаются путём обработки сигналов и криптоанализа.

Запись радиосигнала возможна разными способами, в том числе с помощью модуля SDR или коммерческого радиоприёмника, подключенного к микрофону смартфона.

Исследователи отмечают, что при использовании более качественной антенны, усилителя и дигитайзера можно увеличить расстояние до ноутбука жертвы.

С другой стороны, уже есть другие типы подобной атаки, возможные с большого расстояния. Например, через измерение напряжения на корпусе ноутбука с дальнего конца экранированного кабеля (например, Ethernet). Подробно объясняется в прошлогодней работе тех же учёных. Они также описывали способ извлечения ключей шифрования через съём акустических колебаний микрофоном с расстояния в несколько метров.