Исследователи из компании Akamai Technologies обнаружили, что в последние два месяца хакеры стали применять для усиления DDoS-атак протокол Routing Information Protocol Version 1 (RIPv1), созданный 27 лет назад, и признанный устаревшим в 1996 году.

Хотя RIPv1 устарел очень давно, он по-прежнему применяется во многих устройствах. В частности, хакеры приспособились использовать для своих целей устройства Motorola Netopia 3000/2000, ZTE ZXV10, TP-LINK TD-8xxx и другие SOHO-маршрутизаторы. Эти девайсы объединяет то, что они готовы принимать RIP-анонсы на 520 UDP-порт, без аутентификации. Просканировав сеть, специалисты Akamai Technologies выявили 53,693 устройства, готовых принять запросы по протоколу RIPv1. Некоторые из них используются крупными операторами связи, в числе которых AT&T.

Суть DDoS-атаки с применением RIPv1 такова: трафик ботнета направляется не напрямую к жертве, но уходит на некий «усилитель», через отправку UDP-пакетов с подставным обратным адресом. Если «усилителем» выступает RIPv1, мощность на выходе получается весьма внушительная. RIPv1 позволяет отвечать на каждый запрос, отправленный якобы от имени жертвы, пакетами размером 504 байта.

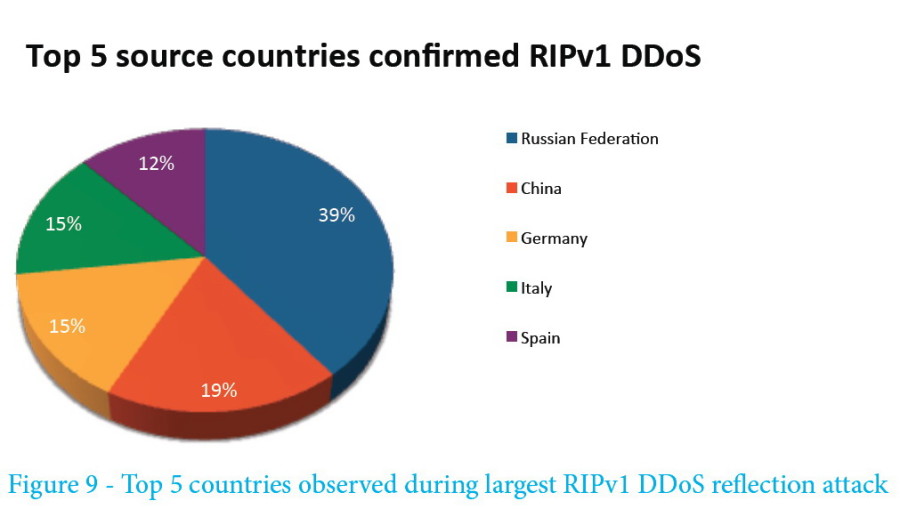

Специалисты Akamai Technologies уже зафиксировали атаку с применением 500 поддерживающих RIPv1 устройств, и этого оказалось достаточно для создания атаки мощностью 12,9 Гбит/с. Если использовать большее число устройств с поддержкой RIPv1, возможна и большая «производительность» DDoS. Основные источники RIPv1 DDoS-атак выглядят следующим образом:

Akamai Technologies советует всем проверить свои устройства на отсутствие доступа к UDP-порту 520 через RIPv1 и при необходимости его ограничить.

Фото: Jirsak/Shutterstock