Специалисты продолжают анализировать документы и файлы итальянской компании Hacking Team, попавшие в открытый доступ. Компания разрабатывала довольно продвинутое шпионское ПО. В частности, в их арсенале обнаружен UEFI BIOS руткит, который сохранял контроль над компьютером для агента Remote Control System (RCS). Например, в случае смены HDD или переустановки ОС агент успешно восстанавливается и продолжает работу.

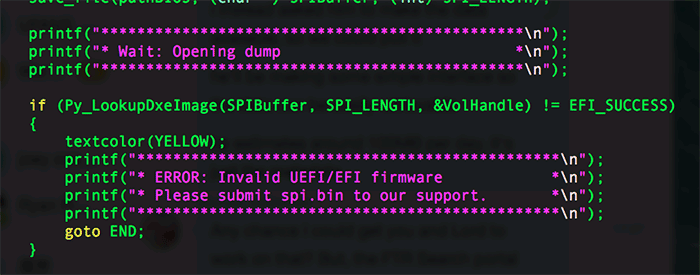

Сотрудники антивирусной компании Trend Micro сообщают, что процедура прописана конкретно для Insyde BIOS (популярный BIOS на ноутбуках). Однако код должен работать и на AMI BIOS.

В презентации Hacking Team сказано, что для заражения требуется физический доступ к компьютеру и перепрошивка BIOS в ручном режиме, но специалисты Trend Micro не исключают возможность удаленной установки.

Hacking Team даже предоставляла своим клиентам техническую поддержку в случаях, если BIOS жертвы не совместим с руткитом.

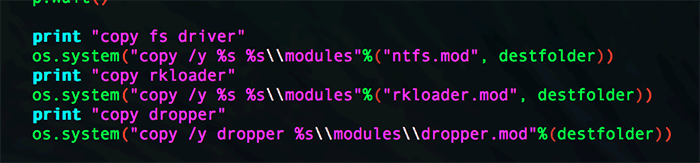

Во время инсталляции с флешки или другого внешнего источника копируется три файла. Файл dropper.mod содержит действующих агентов, которые называются scout.exe и soldier.exe.

После установки руткита он каждый раз при загрузке системы проверяет наличие агентов. В случае отсутствия scout.exe он заново копируется в папку \Users\[username]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\6To_60S7K_FU06yjEhjh5dpFw96549UU.

Наличие файла soldier.exe тоже проверяется, но он по какой-то причине не перезаписывается заново.