Плагины TeamViewer, CommuniTake Remote Care и MobileSupport предустановлены на многие модели Android-устройств производства Samsung, LG и HTC. Они содержат бэкдор для удаленного управления гаджетом. К сожалению, из-за уязвимости воспользоваться этим бэкдором может любое приложение. Более того, такие приложения уже появились в каталоге Google Play и установлены на сотни тысяч смартфонов.

Разработчики приложения Recordable Activator для видеозаписи экрана клянутся, что ничего не знали о критической уязвимости Certifi-gate. Они просто решили, что очень удобно использовать системный плагин TeamViewer для записи экрана. В самом деле, независимые специалисты по безопасности подтверждают, что Recordable Activator не совершал никаких вредоносных действий. Но опасность в том, что в каталог Google Play могут беспрепятственно проникнуть приложения с функциональностью RAT. Такие приложения успешно обходят защиту Google Play и вряд ли компания Google сможет исправить эту ситуацию в ближайшее время, хотя приложение Recordable Activator они все-таки удалили из каталога. На момент удаления у него насчитывалось от 100 тыс. до 500 тыс. скачиваний.

На хакерской конференции Black Hat представители компании Check Point представили доклад (слайды, pdf) об уязвимости в Android-устройствах, связанной с предустановкой на смартфоны и планшеты сервисных приложений для удаленного контроля. Из-за неправильно реализованной проверки сертификатов любое приложение может воспользоваться таким плагином в своей работе — и выйти на системный уровень привилегий. Уязвимость получила название Certifi-gate.

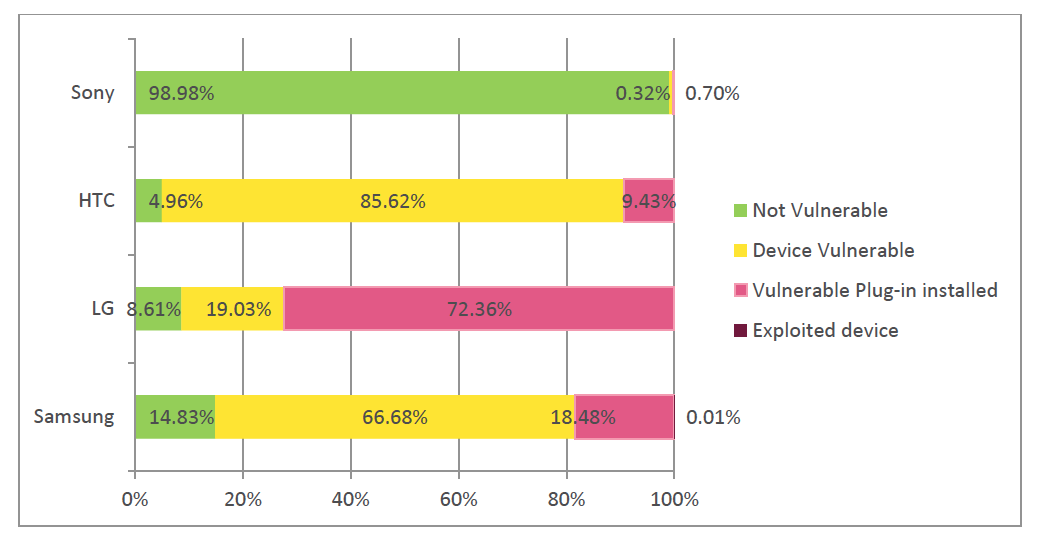

Речь идет о модулях вроде TeamViewer, CommuniTake Remote Care и MobileSupport от Rsupport. Эти программы имеют полный доступ к ядру операционной системы и аппаратному оборудованию. Приложения часто предустанавливают на гаджеты Samsung, LG и HTC.

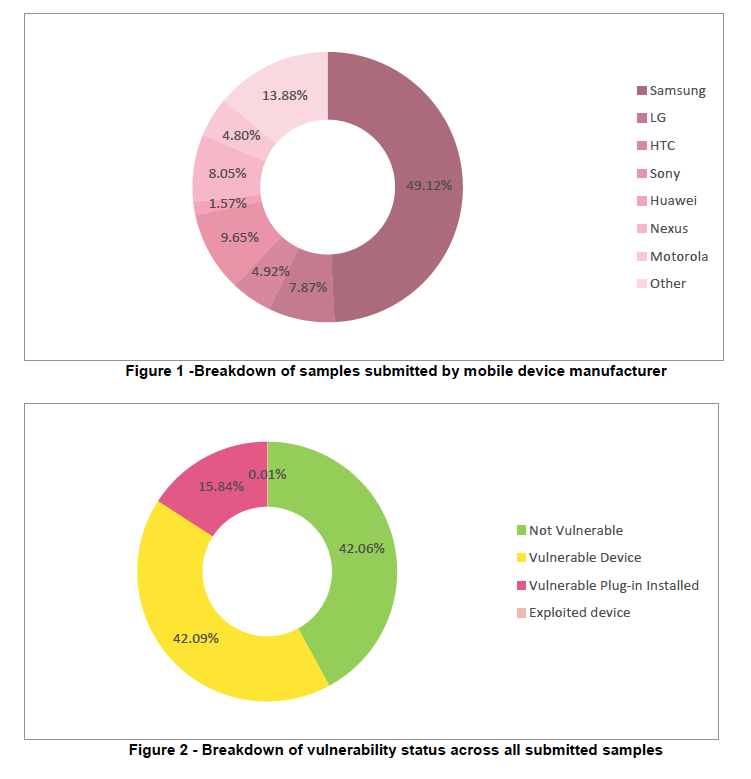

Компания Check Point провела исследование среди владельцев 30 000 Android-устройств, согласившихся установить приложения для сканирования. Результаты показали, что уязвимость Certifi-gate присутствует на 58% устройств. На 15,84% гаджетов реально установлена уязвимая версия плагина.

Среди всех производителей наибольшая доля устройств с уязвимым плагином у LG – более 72%.

В абсолютных цифрах сильнее всего пострадали пользователи Samsung.

На небольшом количестве устройств обнаружены приложения, эксплуатирующие данную уязвимость.